Един от отличителните аспекти на Nikto, който го отделя от другите скенери и го легитимира като строго пентестър, е, че не може да се използва крадешком. Така че лесно се открива злоупотреба с черна шапка. И това е много щастливо от нас, тъй като иначе Nikto е джаджа, който далеч надхвърля алтернативите си, когато става въпрос за уеб сканиране.

За разлика от други уеб скенери, където информацията е представена в сложен и почти неразгадаем формат, Nikto недвусмислено насочва вниманието към всяка уязвимост и в рамките на първия проект на доклада, който представя. Ето защо често се счита за индустриален стандарт сред няколко общности на белите шапки по целия свят.

Нека да видим как можем да настроим и да започнем тестване на писалки с Nikto.

1-Настройка на Nikto

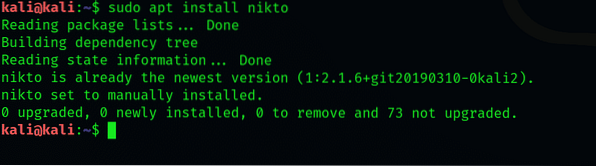

Проверете категорията за анализ на уязвимостта в Kali Linux, за да видите дали е там; в противен случай можете да получите Nikto от неговия GitHub, тъй като е с отворен код или да използвате командата apt install в Kali Linux:

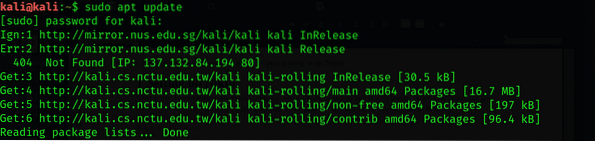

$ sudo apt актуализация

Потребителите на Mac могат да използват Homebrew за инсталиране на Nikto:

$ brew инсталирайте nikto2-Първи стъпки

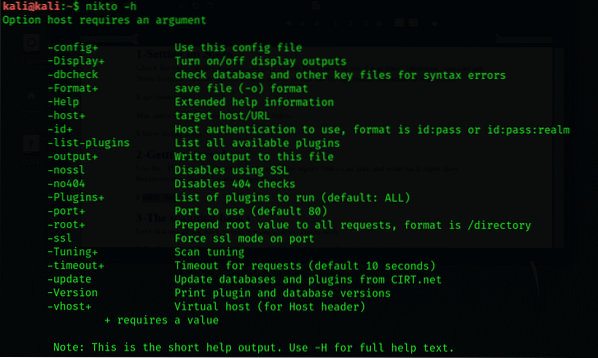

Използвайте -Help, за да видите подробно ръководство за всички входове, които Nikto може да вземе и какво прави всеки вход. Препоръчва се за тези, които са нови в това.

$ nikto -помощ

3 - Основите на сканирането

Нека обсъдим целия основен синтаксис, с който можем да инструктираме Nikto.

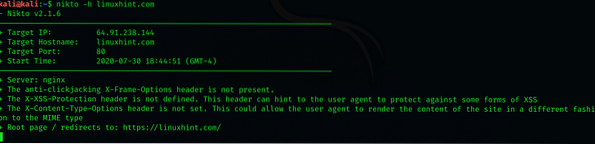

Заменете IP или името на хоста по подразбиране с име на хост по ваш избор:

$ nikto -h linuxhint.com

Ние можем извършете основно сканиране да търси port43 и SSL, които са широко използвани в HTTP уебсайтове. Въпреки че Nikto не се нуждае от вас, за да посочите типа, посочването помага на Nikto да спести малко време при сканиране.

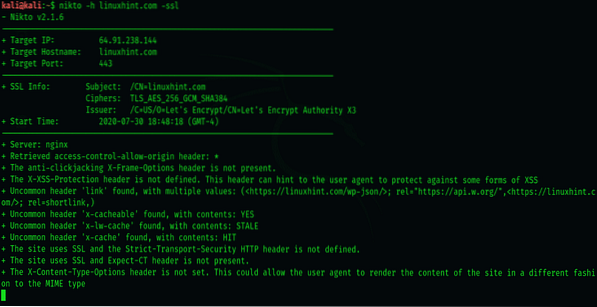

Да се посочете SSL уебсайт, използвайте следния синтаксис

$ nikto -h linuxhint.com -ssl

Четири сканиращи SSL уебсайтове с Nikto

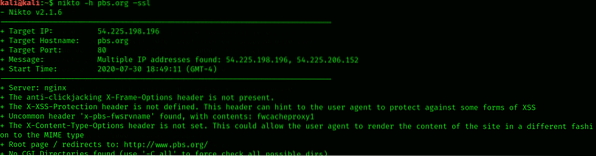

Тук сканираме pbs.организация за демонстрация. В този раздел ще научим и за различната информация, която Nikto докладва, след като приключи със сканирането. За да започнете сканиране, напишете:

$ nikto -h pbs.org -ssl

Извършихме бързо сканиране на pbs.орг

При свързване към порт 443 той показва малко информация за шифъра, която можем да разгледаме. Информацията тук не е много подходяща за това, което се опитваме да направим, така че ще преминем към извършване на по-сложни сканирания.

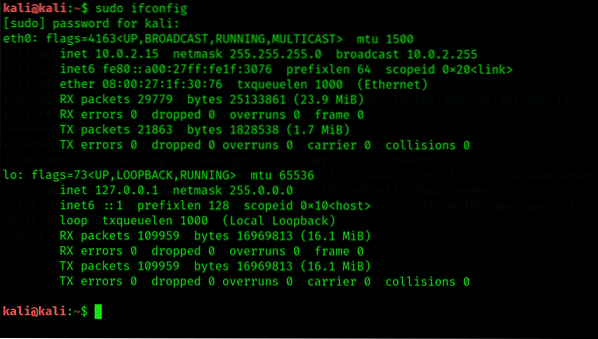

5-сканиране на IP адреси

Nikto може да се използва и в локалната мрежа за търсене на вградени сървъри. За целта ще трябва да знаем нашия IP адрес. Въведете следното в командния терминал, за да видите IP адреса на използването на вашата локална машина.

$ sudo ifconfig

IP адресът, от който се нуждаем, е този, последван от „inet“, затова го запишете. Можете да изработите своя мрежов диапазон, като стартирате ipcalc върху него, който можете лесно да изтеглите и инсталирате с apt install ipcalc, ако вече не сте го инсталирали.

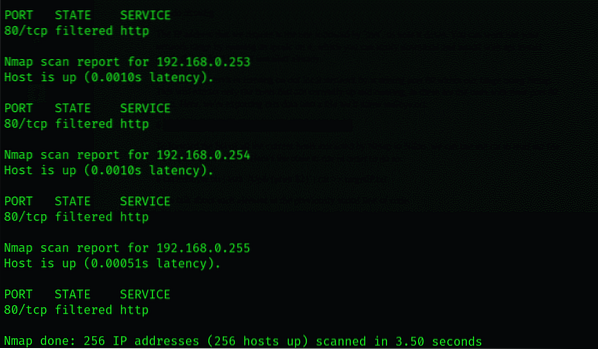

Нека сканираме за услуги, работещи в нашата локална мрежа, като сканираме порт 80 в рамките на нашия обхват, използвайки Nmap. Това ще извлече само хостовете, които в момента работят и работят, тъй като това са тези с отворен порт 80. Тук експортираме тези данни във файл, който ще наречем nullbye.текст:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.текст

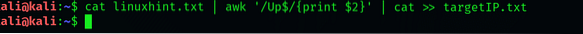

За да препратим списъка с всички текущи хостове, извлечени от Nmap, до Nikto, можем да използваме котката, за да прочетем файла, в който сме експортирали информацията. Ето кода, който да стартирате, за да го направите:

$ cat linuxhint.txt | awk '/ Up $ / print $ 2' | котка >> targetIP.текст

Нека да поговорим за всеки елемент в предварително посочения ред код.

awk- търси модела в целевия файл, който следва "котка" в синтаксиса

Нагоре- относно факта, че домакинът е станал

Отпечатайте $ 2- означава, че инструктирате да отпечатате втората дума във всеки ред на .txt файл

targetIP.txt е просто файл, към който изпращаме данните си, който във вашия случай можете да го наименувате, както искате.

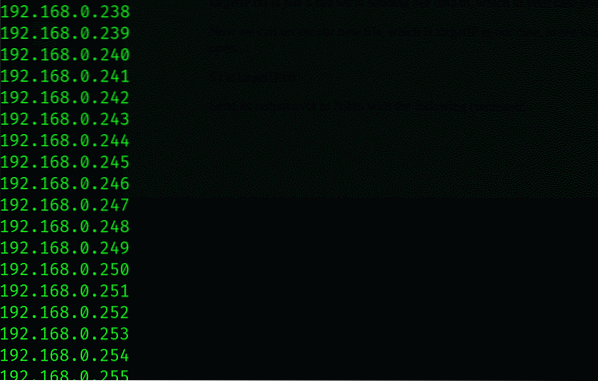

Сега можем да осъществим достъп до новия ни файл, който в нашия случай е targetIP, за да видим кои IP адреси имат отворен порт 80.

$ cat targetIP.текст

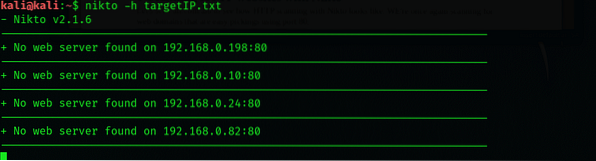

Изпратете изхода му до Nikto със следната команда:

$ nikto -h targetIP.текст

Забележете колко сходни са резултатите тук в сравнение с тези, които получихме при SSL уеб сканиране.

6-Сканиране на HTTP уебсайтове с Nikto

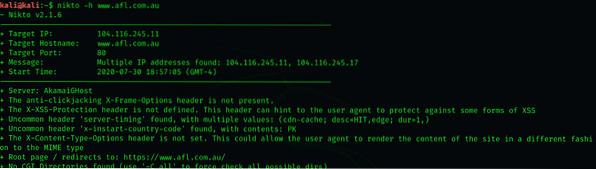

Нека сканираме afl.com.alu, за да видите как изглежда HTTP сканирането с Nikto. Още веднъж сканираме за уеб домейни, които са лесни за избор чрез порт 80.

$ nikto -h www.след това.com.au

Информацията тук най-подходяща за нашите потребители са директориите, които тя намира. Можем да ги използваме за придобиване на всякакви потребителски идентификационни данни, наред с други неща, които или са били неправилно конфигурирани, или са били неволно оставени отворени за достъп.

Свързване на Nikto с Metasploit

След като приключите със сканирането в мрежата, в крайна сметка ще преминете към извършване на действителното тестване на писалката, за предпочитане с Metasploit. Така че е добре, че Nikto се предлага с функционалност, която ви позволява да експортирате информация в други инструменти за повторно възстановяване.

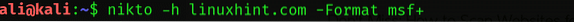

За да експортирате информация във формат, четим от Metasploit, можете да извършите сканирането, както обяснихме по-горе, но добавете -Format msf + след кода, като:

$ nikto -h linuxhint.com -Формат msf+

Опаковане на нещата:

Това беше кратко ръководство, което ще ви помогне да започнете с Nikto, най-хваленият и доверен уеб скенер сред тестващите писалки. Разгледахме начини за определяне на меки петна за тестване на уязвимости с nikto и как да го експортираме в Metasploit, за да извършим по-точна експлоатация. За способността му да открива над 6700 опасни файла / CGI и способността да улавя бисквитки и разпечатки, препоръчваме на начинаещите да проучат този сложен инструмент.

Придържайте се към актуализациите и последващите действия, а междувременно прочетете някои от другите уроци за тестване на писалки.

Phenquestions

Phenquestions