REMnux

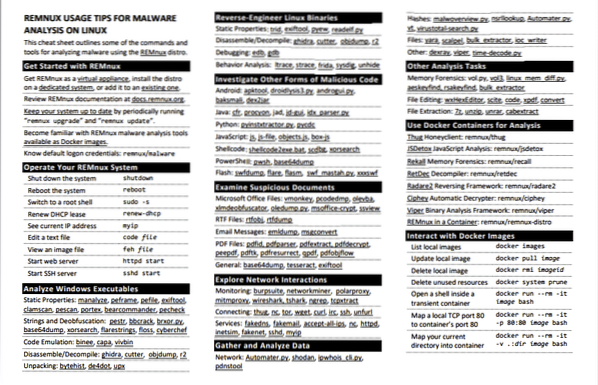

Нарича се разглобяването на компютърен зловреден софтуер, за да се изучи поведението му и да се разбере какво всъщност прави Обратен инженеринг на зловреден софтуер. За да се определи дали изпълнимият файл съдържа злонамерен софтуер, или е просто обикновен изпълним файл, или да се знае какво наистина изпълним файл и въздействието, което има върху системата, има специална дистрибуция на Linux, наречена REMnux. REMnux е лек, базиран на Ubuntu дистрибутор, оборудван с всички инструменти и скриптове, необходими за извършване на подробен анализ на злонамерен софтуер на даден файл или изпълним софтуер. REMnux е оборудван с безплатни инструменти с отворен код, които могат да се използват за проверка на всички видове файлове, включително изпълними файлове. Някои инструменти в REMnux може дори да се използва за изследване на неясен или неясен код на JavaScript и Flash програми.

Инсталация

REMnux може да се изпълнява във всяка Linux базирана дистрибуция или във виртуална кутия с Linux като хост операционна система. Първата стъпка е да изтеглите REMnux разпространение от официалния му уебсайт, което може да стане чрез въвеждане на следната команда:

[имейл защитен]: ~ $ wget https: // REMnux.org / remnux-cliНе забравяйте да проверите дали това е същият файл, който сте искали, като сравните подписа на SHA1. Подписът SHA1 може да бъде произведен чрез следната команда:

[имейл защитен]: ~ $ sha256sum remnux-cliСлед това го преместете в друга директория с име „Възстановяване“ и му дайте изпълними разрешения, използвайки „Chmod + x.” Сега изпълнете следната команда, за да стартирате инсталационния процес:

[имейл защитен]: ~ $ mkdir remnux[имейл защитен]: ~ $ cd remnux

[имейл защитен]: ~ $ mv… / remux-cli ./

[имейл защитен]: ~ $ chmod + x remnux-cli

// Инсталирайте Remnux

[имейл защитен]: ~ $ sudo install remnux

Рестартирайте системата си и ще можете да използвате новоинсталираната REMnux дистрибуция, съдържаща всички налични инструменти за обратната инженерна процедура.

Друго полезно нещо за REMnux е, че можете да използвате докер изображения на популярни REMnux инструменти за изпълнение на конкретна задача, вместо да инсталирате цялата дистрибуция. Например RetDec инструментът се използва за разглобяване на машинния код и приема вход в различни файлови формати, като 32-битови / 62-битови exe файлове, elf файлове и т.н. Рекал е друг чудесен инструмент, съдържащ образ на докер, който може да се използва за изпълнение на някои полезни задачи, като извличане на данни от паметта и извличане на важни данни. За да се изследва неясен JavaScript, инструмент, наречен JSdetox също може да се използва. Docker изображения на тези инструменти присъстват в REMnux хранилище в Docker Hub.

Анализ на зловреден софтуер

-

Ентропия

Извиква се проверка на непредсказуемостта на поток от данни Ентропия. Постоянният поток от байтове данни, например всички нули или всички, имат 0 Ентропия. От друга страна, ако данните са криптирани или се състоят от алтернативни битове, те ще имат по-висока стойност на ентропията. Добре шифрованият пакет данни има по-висока стойност на ентропия от нормалния пакет данни, тъй като битовите стойности в криптирани пакети са непредсказуеми и се променят по-бързо. Ентропията има минимална стойност 0 и максимална стойност 8. Основното използване на Entropy в анализа на зловреден софтуер е намирането на зловреден софтуер в изпълними файлове. Ако изпълнимият файл съдържа злонамерен зловреден софтуер, през повечето време той е шифрован напълно, така че AntiVirus не може да проучи съдържанието му. Нивото на ентропия на този файл е много високо в сравнение с нормален файл, който ще изпрати сигнал до следователя за нещо подозрително в съдържанието на файл. Високата стойност на ентропията означава голямо скремблиране на потока от данни, което е ясна индикация за нещо рибно.

-

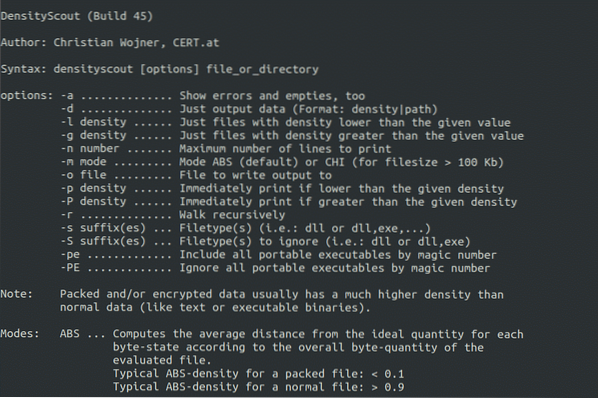

Скаут за плътност

Този полезен инструмент е създаден с една единствена цел: да намери зловреден софтуер в системата. Обикновено това, което атакуващите правят, е да опаковат злонамерения софтуер в кодирани данни (или да го кодират / криптират), така че да не може да бъде открит от антивирусен софтуер. Density Scout сканира посочения път на файловата система и отпечатва стойностите на ентропията на всеки файл във всеки път (започвайки от най-високия до най-ниския). Високата стойност ще направи следователя подозрителен и той или тя ще проучи допълнително досието. Този инструмент е достъпен за операционни системи Linux, Windows и Mac. Density Scout също има меню за помощ, показващо разнообразие от опции, които предлага, със следния синтаксис:

ubuntu @ ubuntu: ~ densityscout --h

-

ByteHist

ByteHist е много полезен инструмент за генериране на графика или хистограма според нивото на скремблиране на данни (ентропия) на различни файлове. Това прави работата на следователя още по-лесна, тъй като този инструмент дори прави хистограми на подсекциите на изпълним файл. Това означава, че сега изследователят може лесно да се съсредоточи върху частта, в която възниква подозрение, само като погледне хистограмата. Хистограмата на нормално изглеждащия файл би била напълно различна от злонамерената.

Откриване на аномалии

Malwares могат да се опаковат нормално, като се използват различни помощни програми, като например UPX. Тези помощни програми променят заглавките на изпълними файлове. Когато някой се опита да отвори тези файлове с помощта на дебъгер, модифицираните заглавки сриват дебъгера, така че следователите не могат да го разгледат. За тези случаи, Откриване на аномалии се използват инструменти.

-

PE (преносими изпълними файлове) скенер

PE Scanner е полезен скрипт, написан на Python, който се използва за откриване на подозрителни TLS записи, невалидни времеви марки, секции с подозрителни нива на ентропия, секции със сурови размери с нулева дължина и зловредни програми, опаковани в exe файлове, наред с други функции.

-

Exe Scan

Друг чудесен инструмент за сканиране на exe или dll файлове за странно поведение е EXE сканирането. Тази помощна програма проверява заглавното поле на изпълними файлове за подозрителни нива на ентропия, секции с необработени размери с нулева дължина, разлики в контролната сума и всички други видове нередовно поведение на файлове. EXE Scan има страхотни функции, генерира подробен отчет и автоматизира задачите, което спестява много време.

Обфускирани струни

Нападателите могат да използват a изместване метод за замъгляване на низовете в злонамерени изпълними файлове. Има определени видове кодиране, които могат да се използват за замъгляване. Например, ROT кодирането се използва за завъртане на всички знаци (по-малки и главни азбуки) с определен брой позиции. XOR кодирането използва таен ключ или пропуск (константа) за кодиране или за XOR файл. ROL кодира байтовете на файл, като ги завърта след определен брой битове. Има различни инструменти за извличане на тези озадачени низове от даден файл.

-

XORsearch

XORsearch се използва за търсене на съдържание във файл, който е кодиран с помощта ROT, XOR и ROL алгоритми. Това ще наложи груба сила на всички еднобайтови ключови стойности. За по-дълги стойности тази програма ще отнеме много време, поради което трябва да посочите търсения низ. Някои полезни низове, които обикновено се намират в зловредния софтуер, са „http”(През повечето време URL адресите са скрити в зловреден код), "Тази програма" (заглавката на файла се променя чрез писане на „Тази програма не може да се стартира в DOS“ в много случаи). След намиране на ключ, всички байтове могат да бъдат декодирани с него. Синтаксисът на XORsearch е както следва:

ubuntu @ ubuntu: ~ xorsearch -s-

брутектор

След намиране на ключове с помощта на програми като xor търсене, xor низове и т.н., човек може да използва страхотен инструмент, наречен брутектор за груба сила на всеки файл за низове, без да се посочва даден низ. Когато използвате -е опция, може да бъде избран целият файл. Първият файл може да бъде принуден грубо и извлечените низове се копират в друг файл. След това, след като разгледате извлечените низове, можете да намерите ключа и сега, използвайки този ключ, всички низове, кодирани с помощта на този конкретен ключ, могат да бъдат извлечени.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Извличане на артефакти и ценни данни (изтрито)

За анализиране на дискови изображения и твърди дискове и извличане на артефакти и ценни данни от тях с помощта на различни инструменти като Скалпел, Най-напред, и т.н., първо трябва да се създаде изображение по битове от тях, така че да не се губят данни. За да създадете тези копия на изображения, има различни инструменти.

-

дд

дд се използва за създаване на криминалистично добро изображение на устройство. Този инструмент също така осигурява проверка на целостта, като позволява сравнение на хешовете на изображение с оригиналното дисково устройство. Инструментът dd може да се използва, както следва:

ubuntu @ ubuntu: ~ dd, ако =if = Изходно устройство (например, / dev / sda)

of = Местоназначение на местоназначението

bs = Размер на блока (броят на байтовете за копиране наведнъж)

-

dcfldd

dcfldd е друг инструмент, използван за изобразяване на дискове. Този инструмент е като подобрена версия на помощната програма dd. Той предоставя повече опции от dd, като хеширане по време на изобразяване. Можете да разгледате опциите на dcfldd, като използвате следната команда:

ubuntu @ ubuntu: ~ dcfldd -hУпотреба: dcfldd [ОПЦИЯ] ..

bs = BYTES сила ibs = BYTES и obs = BYTES

conv = KEYWORDS преобразува файла според списъка с ключови думи, разделен със запетая

count = БЛОКОВЕ копират само входящи блокове БЛОКИ

ibs = BYTES четат BYTES байта наведнъж

if = FILE чете от FILE вместо от stdin

obs = BYTES записват BYTES байта наведнъж

of = FILE пиши във FILE вместо stdout

ЗАБЕЛЕЖКА: от = FILE може да се използва няколко пъти за писане

изход към множество файлове едновременно

на: = COMMAND изпълнете и напишете изход за обработка на COMMAND

skip = BLOCKS пропуснете BLOCKS блокове с размер ibs в началото на въвеждане

pattern = HEX използва посочения двоичен шаблон като вход

textpattern = TEXT използвайте повтарящ се TEXT като вход

errlog = FILE изпраща съобщения за грешка до FILE, както и stderr

хеш = ИМЕ или md5, sha1, sha256, sha384 или sha512

алгоритъм по подразбиране е md5. За да изберете няколко

алгоритми за едновременно изпълнение, въведете имената

в списък, разделен със запетая

hashlog = FILE изпраща MD5 хеш изход към FILE вместо stderr

ако използвате множество хеш алгоритми

може да изпрати всеки в отделен файл с помощта на

конвенция ALGORITHMlog = FILE, например

md5log = ФАЙЛ1, sha1log = ФАЙЛ2 и т.н.

hashlog: = COMMAND exec и напишете hashlog за обработка на COMMAND

ALGORITHMlog: = COMMAND също работи по същия начин

hashconv = [преди | след] изпълнява хеширането преди или след преобразуванията

хеш формат = FORMAT показва всеки хеш прозорец според FORMAT

мини-езикът на хеш формат е описан по-долу

totalhash формат = FORMAT показва общата хеш стойност според FORMAT

status = [on | off] показва непрекъснато съобщение за състояние на stderr

състоянието по подразбиране е "включено"

statusinterval = N актуализира съобщението за състояние на всеки N блока

стойността по подразбиране е 256

vf = FILE проверете дали FILE съответства на посочения вход

verifylog = ФАЙЛ изпраща потвърди резултатите на ФАЙЛ вместо stderr

verifylog: = COMMAND exec и напишете резултати за проверка, за да обработите COMMAND

--помогнете да покажете тази помощ и да излезете

--версия извежда информация за версията и излиза

-

Най-напред

Foremost се използва за изрязване на данни от файл с изображение, използвайки техника, известна като изрязване на файлове. Основният фокус на издълбаването на файлове е изрязването на данни с помощта на горни и долни колонтитули. Конфигурационният му файл съдържа няколко заглавки, които могат да бъдат редактирани от потребителя. Foremost извлича заглавките и ги сравнява с тези в конфигурационния файл. Ако съвпада, ще се покаже.

-

Скалпел

Скалпелът е друг инструмент, използван за извличане и извличане на данни и е сравнително по-бърз от Foremost. Скалпел разглежда блокираната зона за съхранение на данни и започва да възстановява изтритите файлове. Преди да използвате този инструмент, редът от типове файлове трябва да бъде коментиран чрез премахване # от желания ред. Скалпелът е достъпен както за операционни системи Windows, така и за Linux и се счита за много полезен при криминалистични разследвания.

-

Екстрактор за насипни товари

Bulk Extractor се използва за извличане на функции, като имейл адреси, номера на кредитни карти, URL адреси и т.н. Този инструмент съдържа много функции, които придават огромна скорост на задачите. За декомпресиране на частично повредени файлове се използва Bulk Extractor. Той може да извлича файлове като jpgs, pdfs, текстови документи и др. Друга характеристика на този инструмент е, че той създава хистограми и графики на възстановени типове файлове, което улеснява много разследващите да гледат желаните места или документи.

Анализиране на PDF файлове

Наличието на напълно закърпена компютърна система и най-новата антивирусна програма не означава непременно, че системата е защитена. Злонамерен код може да влезе в системата от всяко място, включително PDF файлове, злонамерени документи и т.н. PDF файлът обикновено се състои от заглавка, обекти, таблица с препратки (за намиране на статии) и трейлър. “/ OpenAction” и “/ AA” (допълнително действие) гарантира, че съдържанието или дейността протичат естествено. „/ Имена“, „/ AcroForm“, и „/ Действие“ може по същия начин да посочва и изпраща съдържание или дейности. „/ JavaScript“ показва JavaScript за стартиране. “/ GoTo *” променя изгледа на предварително зададена цел в PDF или в друг PDF запис. „/ Стартиране“ изпраща програма или отваря архив. „/ URI“ получава актив чрез неговия URL адрес. "/Подай формуляр" и “/ GoToR” може да изпраща информация до URL адреса. “/ RichMedia” може да се използва за инсталиране на Flash в PDF. “/ ObjStm” може да обгръща обекти вътре в Object Stream. Имайте предвид объркване с шестнадесетични кодове например, „/ JavaScript“ срещу “/ J # 61vaScript.” Pdf файловете могат да бъдат изследвани с помощта на различни инструменти, за да се определи дали съдържат злонамерен JavaScript или черен код.

-

pdfid.py

pdfid.py е скрипт на Python, използван за получаване на информация за PDF и неговите заглавки. Нека да разгледаме небрежния анализ на PDF с помощта на pdfid:

ubuntu @ ubuntu: ~ python pdfid.py злонамерен.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / зловреден.pdf

PDF заглавка:% PDF-1.7

obj 215

215 серия

поток 12

краен поток 12

xref 2

ремарке 2

startxref 2

/Страница 1

/ Шифроване 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Стартиране 0

/ EmbeddedFile 0

/ XFA 0

/ Цветове> 2 ^ 24 0

Тук можете да видите, че вътре в PDF файла присъства код на JavaScript, който най-често се използва за използване на Adobe Reader.

-

peepdf

peepdf съдържа всичко необходимо за анализ на PDF файл. Този инструмент дава на изследователя поглед върху потоците за кодиране и декодиране, редактиране на метаданни, шелкод, изпълнение на шел кодове и злонамерен JavaScript. Peepdf има подписи за много уязвимости. При стартирането му със злонамерен pdf файл peepdf ще разкрие всяка известна уязвимост. Peepdf е скрипт на Python и предоставя разнообразни опции за анализ на PDF. Peepdf се използва и от злонамерени кодери за опаковане на PDF със злонамерен JavaScript, изпълняван при отваряне на PDF файла. Shellcode анализ, извличане на злонамерено съдържание, извличане на стари версии на документи, модификация на обекти и модификация на филтри са само част от широкия набор от възможности на този инструмент.

ubuntu @ ubuntu: ~ python peepdf.py злонамерен.pdfФайл: злонамерен.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Размер: 263069 байта

Версия 1.7

Двоично: Вярно

Линеаризиран: Невярно

Шифровано: Невярно

Актуализации: 1

Обекти: 1038

Потоци: 12

URI адреси: 156

Коментари: 0

Грешки: 2

Потоци (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref потоци (1): [1038]

Обектни потоци (2): [204, 705]

Кодирано (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Обекти с URI (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Подозрителни елементи: / Имена (1): [200]

Пясъчник с кукувица

Sandboxing се използва за проверка на поведението на непроверени или ненадеждни програми в безопасна, реалистична среда. След като поставите файл в Пясъчник с кукувица, след няколко минути този инструмент ще разкрие цялата необходима информация и поведение. Malwares са основното оръжие на нападателите и Кукувица е най-добрата защита, която човек може да има. В днешно време само знанието, че зловреден софтуер влиза в системата и го премахва, не е достатъчно, а добрият анализатор на сигурността трябва да анализира и да разгледа поведението на програмата, за да определи ефекта върху операционната система, целия й контекст и основните й цели.

Инсталация

Cuckoo може да се инсталира на операционни системи Windows, Mac или Linux, като изтеглите този инструмент чрез официалния уебсайт: https: // cuckoosandbox.организация /

За да работи кукувицата безпроблемно, трябва да инсталирате няколко модула и библиотеки на Python. Това може да стане чрез следните команди:

ubuntu @ ubuntu: ~ sudo apt-get инсталирате python python-pippython-dev mongodb postgresql libpq-dev

За да показва кукувицата резултата, разкриващ поведението на програмата в мрежата, е необходим пакетен шнифер като tcpdump, който може да бъде инсталиран чрез следната команда:

ubuntu @ ubuntu: ~ sudo apt-get install tcpdumpЗа да се даде на Python SSL функционалност за реализация на клиенти и сървъри, m2crypto може да се използва:

ubuntu @ ubuntu: ~ sudo apt-get install m2cryptoУпотреба

Кукувица анализира различни типове файлове, включително PDF файлове, текстови документи, изпълними файлове и др. С най-новата версия дори уебсайтове могат да бъдат анализирани с помощта на този инструмент. Кукувицата също може да изпусне мрежовия трафик или да го насочи през VPN. Този инструмент дори изхвърля мрежовия трафик или мрежовия трафик с активиран SSL и това може да се анализира отново. PHP скриптове, URL адреси, html файлове, visual basic скриптове, zip, dll файлове и почти всеки друг тип файлове могат да бъдат анализирани с помощта на кукувица Sandbox.

За да използвате Кукувица, трябва да подадете проба и след това да анализирате нейния ефект и поведение.

За да изпратите двоични файлове, използвайте следната команда:

# кукувица изпратиЗа да изпратите URL, използвайте следната команда:

# кукувица изпратиЗа да настроите време за изчакване за анализ, използвайте следната команда:

# изчакване за подаване на кукувица = 60 секундиЗа да зададете по-високо свойство за даден двоичен файл, използвайте следната команда:

# кукувица подаване - приоритет 5Основният синтаксис на Кукувица е както следва:

# кукувица изпрати --package exe --options аргументи = dosometaskСлед като анализът приключи, в директорията могат да се видят редица файлове „CWD / съхранение / анализ“, съдържащ резултатите от анализа на предоставените проби. Файловете в тази директория включват следното:

- Анализ.дневник: Съдържа резултатите от процеса по време на анализа, като грешки по време на изпълнение, създаване на файлове и др.

- Памет.изхвърляне: Съдържа пълния анализ на дъмп памет.

- Изхвърлете.pcap: Съдържа мрежовия дъмп, създаден от tcpdump.

- Файлове: Съдържа всеки файл, върху който е работил или засегнал зловредният софтуер.

- Сортирано.pcap: Съдържа лесно разбираема форма на изхвърляне.pcap файл, за да търсите TCP потока.

- Дневници: Съдържа всички създадени дневници.

- Кадри: Съдържа моментни снимки на работния плот по време на обработка на зловреден софтуер или по време, когато зловредният софтуер е работил в системата с кукувица.

- Tlsmaster.текст: Съдържа главни тайни на TLS, уловени по време на изпълнение на зловредния софтуер.

Заключение

Съществува общо схващане, че Linux е без вируси или че шансът да получите зловреден софтуер на тази операционна система е много рядък. Повече от половината уеб сървъри са базирани на Linux или Unix. С толкова много Linux системи, обслужващи уебсайтове и друг интернет трафик, нападателите виждат голям вектор на атака в зловреден софтуер за Linux системи. Така че дори ежедневната употреба на AntiVirus двигатели не би била достатъчна. За защита срещу заплахи от злонамерен софтуер има много антивирусни и крайни решения за сигурност. Но да анализираме зловреден софтуер ръчно, REMnux и кукувица Sandbox са най-добрите налични опции. REMnux предоставя широка гама от инструменти в лека, лесна за инсталиране система за разпространение, която би била чудесна за всеки криминалист при анализ на злонамерени файлове от всякакъв вид за злонамерени програми. Някои много полезни инструменти вече са подробно описани, но това не е всичко, което REMnux има, това е само върхът на айсберга. Някои от най-полезните инструменти в системата за разпространение на REMnux включват следното:

За да разберете поведението на подозрителна, ненадеждна или програма на трета страна, този инструмент трябва да се изпълнява в сигурна, реалистична среда, като например Пясъчник с кукувица, така че да не може да се нанесе щета на операционната система на хоста.

Използването на мрежови контроли и техники за втвърдяване на системата осигурява допълнителен слой сигурност на системата. Техниките за реакция при инциденти или цифрови криминалистични изследвания също трябва да се надграждат редовно, за да се преодолеят заплахите за зловреден софтуер за вашата система.

Phenquestions

Phenquestions