Система за откриване на проникване може да ни предупреди срещу DDOS, груба сила, експлойти, изтичане на данни и други, тя наблюдава нашата мрежа в реално време и взаимодейства с нас и с нашата система, както решим.

По-рано в LinuxHint посветихме на Snort два урока, Snort е една от водещите системи за откриване на проникване на пазара и вероятно първата. Статиите бяха Инсталиране и използване на система за откриване на проникване на Snort за защита на сървъри и мрежи и конфигуриране на Snort IDS и създаване на правила.

Този път ще покажа как да настроя OSSEC. Сървърът е ядрото на софтуера, той съдържа правила, записи за събития и политики, докато агентите са инсталирани на устройствата за наблюдение. Агентите доставят дневници и информират за инциденти на сървъра. В този урок ще инсталираме само сървърната страна, за да наблюдаваме използваното устройство, сървърът вече съдържа функции на агента към устройството, в което е инсталирано.

Инсталиране на OSSEC:

Преди всичко стартирайте:

apt инсталирайте libmariadb2За пакетите Debian и Ubuntu можете да изтеглите OSSEC Server на https: // актуализации.atomicorp.com / channel / ossec / debian / pool / main / o / ossec-hids-server /

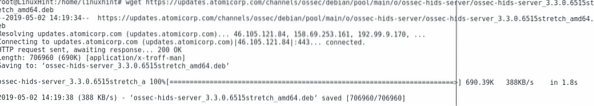

За този урок ще изтегля текущата версия, като напиша в конзолата:

wget https: // актуализации.atomicorp.com / channel / ossec / debian / pool / main / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.деб

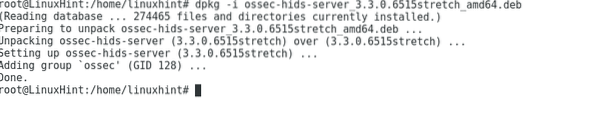

След това изпълнете:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.деб

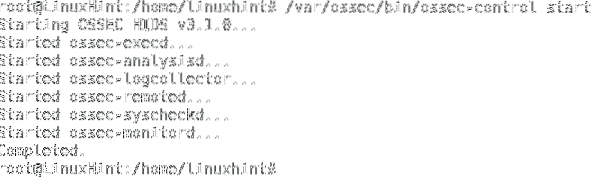

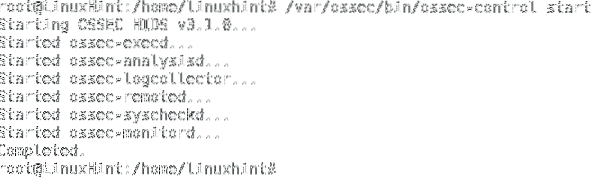

Стартирайте OSSEC, като изпълните:

/ var / ossec / bin / ossec-control start

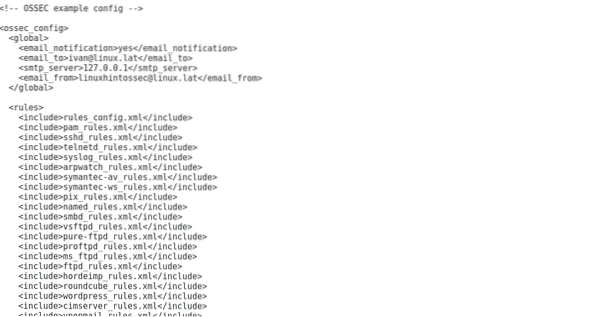

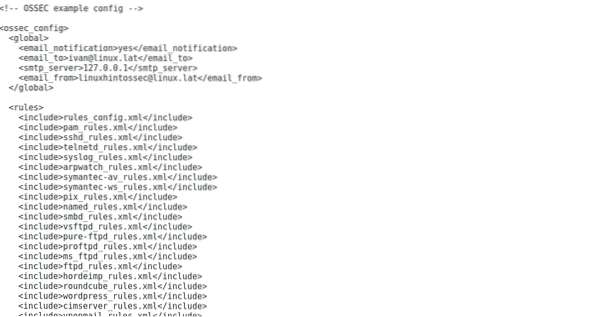

По подразбиране нашата инсталация не активира известие по пощата, за да го редактира от типа

nano / var / ossec / etc / ossec.конфПромяна

За

И добавете:

Натиснете ctrl + x и Y за да запазите и излезете и стартирате OSSEC отново:

/ var / ossec / bin / ossec-control start

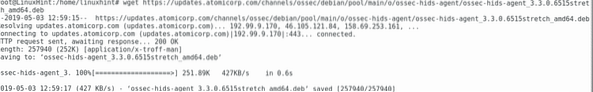

Забележка: ако искате да инсталирате агента на OSSEC на различен тип устройство:

wget https: // актуализации.atomicorp.com / channel / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.деб

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.деб

Отново позволява да проверим конфигурационния файл за OSSEC

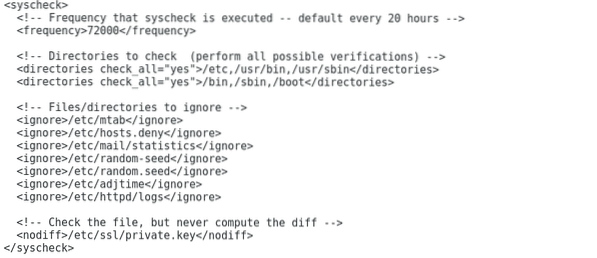

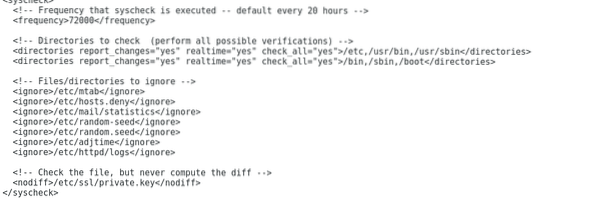

nano / var / ossec / etc / ossec.конф Превъртете надолу, за да стигнете до секцията Syscheck

Превъртете надолу, за да стигнете до секцията Syscheck

Тук можете да определите директориите, проверени от OSSEC, и интервалите за ревизия. Също така можем да дефинираме директории и файлове, които да бъдат игнорирани.

За да настроите OSSEC да отчита събития в реално време, редактирайте редовете

Да се

/ usr / sbin

За да добавите нова директория за OSSEC за проверка, добавете ред:

Затворете nano, като натиснете CTRL + X и Y и тип:

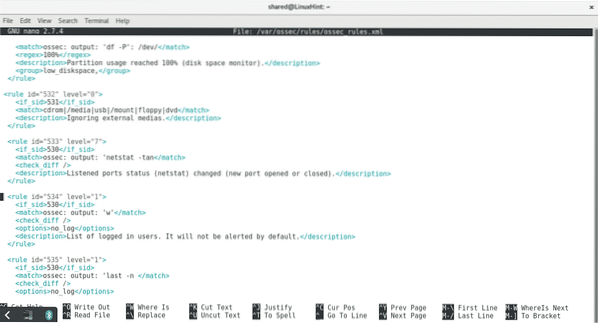

nano / var / ossec / rules / ossec_rules.xml

Този файл съдържа правилата на OSSEC, като нивото на правилата ще определи отговора на системата. Например, по подразбиране OSSEC отчита само предупреждения от ниво 7, ако има някакво правило с ниво под 7 и искате да се информирате, когато OSSEC идентифицира инцидента, редактирайте номера на ниво за 7 или по-високо. Например, ако искате да се информирате, когато хост бъде деблокиран от активния отговор на OSSEC, редактирайте следното правило:

Да се:

По-безопасна алтернатива може да бъде добавянето на ново правило в края на файла, пренаписване на предишното:

Сега имаме инсталиран OSSEC на местно ниво, а в следващ урок ще научим повече за правилата и конфигурацията на OSSEC.

Надявам се, че този урок ви е бил полезен за започване на работа с OSSEC, продължете да следвате LinuxHint.com за повече съвети и актуализации на Linux.

Phenquestions

Phenquestions