Създайте копирано изображение на USB устройство

Първото нещо, което ще направим, е да направим копие на USB устройството. В този случай редовните архиви няма да работят. Това е много важна стъпка и ако се направи погрешно, цялата работа ще отиде на вятъра. Използвайте следната команда, за да изброите всички устройства, свързани към системата:

[имейл защитен]: ~ $ sudo fdisk -lВ Linux имената на устройствата се различават от Windows. В Linux система, hda и hdb са използвани (sda, sdb, sdc, и т.н.) за SCSI, за разлика от Windows OS.

Сега, когато имаме името на устройството, можем да го създадем .дд изображение малко по малко с дд помощна програма, като въведете следната команда:

[имейл защитен]: ~ $ sudo dd if = / dev / sdc1 of = usb.dd bs = 512 брой = 1ако= местоположението на USB устройството

на= дестинацията, където ще се съхранява копираното изображение (може да бъде локален път във вашата система, напр.ж. / home / потребител / usb.dd)

bs= броят на байтовете, които ще бъдат копирани наведнъж

За да осигурим доказателство, че разполагаме с оригиналното копие на изображението на устройството, ще използваме хеширане за да се запази целостта на изображението. Хеширането ще осигури хеш за USB устройството. Ако се промени един бит данни, хешът ще се промени напълно и човек ще разбере дали копието е фалшиво или оригинално. Ще генерираме md5 хеш на устройството, така че в сравнение с оригиналния хеш на устройството никой да не може да поставя под въпрос целостта на копието.

[имейл защитен]: ~ $ md5sum usb.ддТова ще осигури md5 хеш на изображението. Сега можем да започнем нашия криминалистичен анализ на този новосъздаден образ на USB устройството, заедно с хеш.

Оформление на началния сектор

Изпълнението на файловата команда ще върне файловата система, както и геометрията на устройството:

[имейл защитен]: ~ $ файл usb.ддДобре.dd: DOS / MBR сектор за зареждане, изместване на кода 0x58 + 2, OEM-ID "MSDOS5.0 ",

сектори / клъстер 8, запазени сектори 4392, дескриптор на носителя 0xf8,

сектори / песен 63, глави 255, скрити сектори 32, сектори 1953760 (обеми> 32 MB),

FAT (32 бита), сектори / FAT 1900, запазен 0x1, сериен номер 0x6efa4158, немаркиран

Сега можем да използваме минфо инструмент за получаване на оформлението на NTFS стартовия сектор и информацията за началния сектор чрез следната команда:

[имейл защитен]: ~ $ minfo -i usb.ддинформация за устройството:

===================

filename = "добре.dd "

сектори на писта: 63

глави: 255

цилиндри: 122

mformat команден ред: mformat -T 1953760 -i добре.dd -h 255 -s 63 -H 32 ::

информация за началния сектор

======================

банер: „MSDOS5.0 "

размер на сектора: 512 байта

размер на клъстера: 8 сектора

запазени (зареждащи) сектори: 4392

мазнини: 2

максимално налични слотове за коренна директория: 0

малък размер: 0 сектора

байт на дескриптора на носителя: 0xf8

сектори на мазнина: 0

сектори на писта: 63

глави: 255

скрити сектори: 32

голям размер: 1953760 сектора

идентификатор на физическото устройство: 0x80

запазено = 0x1

dos4 = 0x29

сериен номер: 6EFA4158

етикет на диска = "NO NAME"

тип диск = "FAT32"

Големи угоени = 1900

Разширени флагове = 0x0000

Версия на FS = 0x0000

rootCluster = 2

местоположение на infoSector = 1

резервен сектор за зареждане = 6

Инфосектор:

подпис = 0x41615252

свободни клъстери = 243159

последен разпределен клъстер = 15

Друга команда, fstat команда, може да се използва за получаване на общоизвестна информация, като структури за разпределение, оформление и зареждащи блокове, за изображението на устройството. За целта ще използваме следната команда:

[имейл защитен]: ~ $ fstat usb.дд--------------------------------------------

Тип на файловата система: FAT32

OEM име: MSDOS5.0

Идентификатор на том: 0x6efa4158

Етикет за обем (начален сектор): NO NAME

Етикет за том (Root Directory): KINGSTON

Етикет на типа файлова система: FAT32

Следващ свободен сектор (информация за FS): 8296

Брой на свободния сектор (FS информация): 1945272

Сектори преди файловата система: 32

Оформление на файловата система (в сектори)

Общ обхват: 0 - 1953759

* Резервирано: 0 - 4391

** Стартов сектор: 0

** Информационен сектор на FS: 1

** Резервен зареждащ сектор: 6

* FAT 0: 4392 - 6291

* FAT 1: 6292 - 8191

* Област с данни: 8192 - 1953759

** Област на клъстера: 8192 - 1953759

*** Основна директория: 8192 - 8199

ИНФОРМАЦИЯ ЗА МЕТАДАНТИТЕ

--------------------------------------------

Обхват: 2 - 31129094

Основна директория: 2

ИНФОРМАЦИЯ ЗА СЪДЪРЖАНИЕТО

--------------------------------------------

Размер на сектора: 512

Размер на клъстера: 4096

Общ обхват на клъстерите: 2 - 243197

СЪДЪРЖАНИЕ НА МАЗНИНИ (в сектори)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Изтрити файлове

The Комплект Sleuth осигурява fls инструмент, който предоставя всички файлове (особено наскоро изтрити файлове) във всеки път или в посочения файл с изображение. Всяка информация за изтрити файлове може да бъде намерена с помощта на fls полезност. Въведете следната команда, за да използвате инструмента fls:

[имейл защитен]: ~ $ fls -rp -f fat32 usb.ддr / r 3: KINGSTON (Вписване на етикет за том)

г / г 6: Информация за системния обем

r / r 135: Информация за системния обем / WPS настройки.dat

r / r 138: Информация за системния обем / IndexerVolumeGuid

r / r * 14: Игра на тронове 1 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 22: Игра на тронове 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r / r * 30: Игра на тронове 3 720p x264 DDP 5.1 ESub - xRG.mkv

r / r * 38: Игра на тронове 4 720p x264 DDP 5.1 ESub - xRG.mkv

г / г * 41: Океаните дванадесет (2004)

r / r 45: МИНУТИ от PC-I, ПОСОЧЕНИ НА 23.01.2020 г.docx

r / r * 49: МИНУТИ ОТ LEC, ПРОВЕДЕНИ НА 10.02.2020 г.docx

r / r * 50: вятър.exe

r / r * 51: _WRL0024.tmp

r / r 55: МИНУТИ ОТ LEC, ПРОВЕДЕНИ НА 10.02.2020 г.docx

d / d * 57: Нова папка

г / г * 63: обявление за търг за оборудване на мрежова инфраструктура

r / r * 67: ОБЯВЛЕНИЕ ЗА ОФЕРТА (Mega PC-I) Фаза II.docx

r / r * 68: _WRD2343.tmp

r / r * 69: _WRL2519.tmp

r / r 73: ОБЯВЛЕНИЕ ЗА ОФЕРТА (Mega PC-I) Фаза II.docx

v / v 31129091: $ MBR

v / v 31129092: $ FAT1

v / v 31129093: $ FAT2

г / д 31129094: $ OrphanFiles

-/ r * 22930439: $ bad_content1

-/ r * 22930444: $ bad_content2

-/ r * 22930449: $ bad_content3

Тук получихме всички съответни файлове. Следните оператори бяха използвани с командата fls:

-стр = използва се за показване на пълния път на всеки възстановен файл

-r = използва се за рекурсивно показване на пътеките и папките

-е = типа на използваната файлова система (FAT16, FAT32 и др.)

Горният изход показва, че USB устройството съдържа много файлове. Възстановените изтрити файлове се отбелязват с „*" знак. Можете да видите, че нещо не е нормално с имената на файловете $bad_content1, $bad_content2, $bad_content3, и вятър.exe. Windump е инструмент за улавяне на мрежов трафик. Използвайки инструмента windump, можете да уловите данни, които не са предназначени за един и същ компютър. Намерението се показва във факта, че софтуерният уиндумп има конкретната цел да улови мрежовия трафик и умишлено е използван за получаване на достъп до личните комуникации на легитимен потребител.

Анализ на времевата линия

Сега, когато имаме изображение на файловата система, можем да извършим MAC анализ на времевата линия на изображението, за да генерираме времева линия и да поставим съдържанието с датата и часа в систематичен, четим формат. И двете fls и ils команди могат да се използват за изграждане на анализ на времевата линия на файловата система. За командата fls трябва да уточним, че изходът ще бъде в изходен формат на MAC времева линия. За целта ще стартираме fls команда с -м флаг и пренасочете изхода към файл. Ще използваме и -м флаг с ils команда.

[имейл защитен]: ~ $ fls -m / -rp -f fat32 ок.dd> usb.fls[имейл защитен]: ~ $ cat usb.fls

0 | / KINGSTON (Въвеждане на етикет за том) | 3 | r / rrwxrwxrwx | 0 | 0 | 0 | 0 | 1531155908 | 0 | 0

0 | / Информация за системния обем | 6 | d / dr-xr-xr-x | 0 | 0 | 4096 | 1531076400 | 1531155908 | 0 | 1531155906

0 | / Информация за системния обем / WPS настройки.dat | 135 | r / rrwxrwxrwx | 0 | 0 | 12 | 1532631600 | 1531155908 | 0 | 1531155906

0 | / Информация за системния обем / IndexerVolumeGuid | 138 | r / rrwxrwxrwx | 0 | 0 | 76 | 1532631600 | 1531155912 | 0 | 1531155910

0 | Игра на тронове 1 720p x264 DDP 5.1 ESub - xRG.mkv (изтрит) | 14 | r / rrwxrwxrwx | 0 | 0 | 535843834 | 1531076400 | 1531146786 | 0 | 1531155918

0 | Игра на тронове 2 720p x264 DDP 5.1 ESub - xRG.mkv (изтрит) | 22 | r / rrwxrwxrwx | 0 | 0 | 567281299 | 1531162800 | 1531146748 | 0 | 1531121599

0 | / Игра на тронове 3 720p x264 DDP 5.1 ESub - xRG.mkv (изтрит) | 30 | r / rrwxrwxrwx | 0 | 0 | 513428496 | 1531162800 | 1531146448 | 0 | 1531121607

0 | / Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv (изтрит) | 38 | r / rrwxrwxrwx | 0 | 0 | 567055193 | 1531162800 | 1531146792 | 0 | 1531121680

0 | / Океани дванадесет (2004) (заличен) | 41 | d / drwxrwxrwx | 0 | 0 | 0 | 1532545200 | 1532627822 | 0 | 1532626832

0 | / МИНУТИ от PC-I, ПРОВЕДЕНИ НА 23.01.2020 г.docx | 45 | r / rrwxrwxrwx | 0 | 0 | 33180 | 1580410800 | 1580455238 | 0 | 1580455263

0 | / МИНУТИ ЛЕК, ПРОВЕДЕНИ НА 10.02.2020 г.docx (изтрит) | 49 | r / rrwxrwxrwx | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / _WRD3886.tmp (изтрит) | 50 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

0 | / _WRL0024.tmp (изтрит) | 51 | r / rr-xr-xr-x | 0 | 0 | 46659 | 1581966000 | 1581932204 | 0 | 1582004632

0 | / МИНУТИ ЛЕК, ПРОВЕДЕНИ НА 10.02.2020 г.docx | 55 | r / rrwxrwxrwx | 0 | 0 | 38208 | 1581966000 | 1582006396 | 0 | 1582004632

(изтрито) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (изтрит) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (изтрит) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / ОБЯВЛЕНИЕ ЗА ОФЕРТА (Mega PC-I) Фаза II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / Нова папка (изтрита) | 57 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | Windump.exe (изтрит) | 63 | d / drwxrwxrwx | 0 | 0 | 4096 | 1589482800 | 1589528384 | 0 | 1589528382

0 | / ОБЯВЛЕНИЕ ЗА ОФЕРТА (Mega PC-I) Фаза II.docx (изтрит) | 67 | r / rrwxrwxrwx | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / _WRD2343.tmp (изтрит) | 68 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / _WRL2519.tmp (изтрит) | 69 | r / rr-xr-xr-x | 0 | 0 | 56775 | 1589482800 | 1589528598 | 0 | 1589528701

0 | / ОБЯВЛЕНИЕ ЗА ОФЕРТА (Mega PC-I) Фаза II.docx | 73 | r / rrwxrwxrwx | 0 | 0 | 56783 | 1589482800 | 1589528736 | 0 | 1589528701

0 | / $ MBR | 31129091 | v / v --------- | 0 | 0 | 512 | 0 | 0 | 0 | 0

0 | / $ FAT1 | 31129092 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ FAT2 | 31129093 | v / v --------- | 0 | 0 | 972800 | 0 | 0 | 0 | 0

0 | / $ OrphanFiles | 31129094 | d / d --------- | 0 | 0 | 0 | 0 | 0 | 0 | 0

0 | / $$ bad_content 1 (изтрито) | 22930439 | - / rrwxrwxrwx | 0 | 0 | 59 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 2 (изтрито) | 22930444 | - / rrwxrwxrwx | 0 | 0 | 47 | 1532631600 | 1532627846 | 0 | 1532627821

0 | / $$ bad_content 3 (изтрито) | 22930449 | - / rrwxrwxrwx | 0 | 0 | 353 | 1532631600 | 1532627846 | 0 | 1532627821

Стартирайте мактим инструмент за получаване на анализ на времевата скала със следната команда:

[имейл защитен]: ~ $ cat usb.fls> usb.macЗа да конвертирате този мактайм изход в удобна за четене форма, въведете следната команда:

[имейл защитен]: ~ $ mactime -b usb.mac> usb.мактим[имейл защитен]: ~ $ cat usb.mactime чет 26 юли 2018 22:57:02 0 м… d / drwxrwxrwx 0 0 41 / Oceans Twelve (2004) (изтрито)

Чет 26 юли 2018 22:57:26 59 м… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (изтрито)

47 м… - / rrwxrwxrwx 0 0 22930444 / Game of Thrones 4 720p x264 DDP 5.1 ESub - (изтрито)

353 м… - / rrwxrwxrwx 0 0 22930449 // Игра на тронове 4 720p x264 DDP 5.1 ESub - (изтрито)

Петък 27 юли 2018 00:00:00 12 .a… r / rrwxrwxrwx 0 0 135 / Информация за системния обем / WPS настройки.dat

76 .a… r / rrwxrwxrwx 0 0 138 / Информация за системния обем / IndexerVolumeGuid

59 .a… - / rrwxrwxrwx 0 0 22930439 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (изтрит)

47 .a… - / rrwxrwxrwx 0 0 22930444 $ / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (изтрит)

353 .a… - / rrwxrwxrwx 0 0 22930449 / Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (изтрит)

Петък, 31 януари 2020 г. 00:00:00 33180 .a… r / rrwxrwxrwx 0 0 45 / МИНУТИ PC-I, ПОСОЧЕНИ НА 23.01.2020 г.docx

Fri Jan 31 2020 12:20:38 33180 m… r / rrwxrwxrwx 0 0 45 / МИНУТИ от PC-I HELD ON 23.01.2020 г.docx

Петък, 31 януари 2020 г. 12:21:03 33180… b r / rrwxrwxrwx 0 0 45 / МИНУТИ от PC-I HELD ON 23.01.2020 г.docx

Понеделник, 17 февруари 2020 г. 14:36:44 46659 м… r / rrwxrwxrwx 0 0 49 / МИНУТИ ЛЕК, ПРОВЕДЕН НА 10.02.2020 г.docx (изтрит)

46659 m… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (изтрит)

Вторник, 18 февруари 2020 г. 00:00:00 46659 .a… r / rrwxrwxrwx 0 0 49 / Game of Thrones 2 720p x264 DDP 5.1 ESub - (изтрито)

38208 .a… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (изтрит)

Вторник, 18 февруари 2020 г. 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (изтрит)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (изтрит)

38208… b r / rrwxrwxrwx 0 0 55 / МИНУТИ ЛЕК, ПРОВЕДЕНИ НА 10.02.2020 г.docx

Вторник, 18 февруари 2020 г. 11:13:16 38208 м… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (изтрит)

46659 .a… r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (изтрит)

38208 .a… r / rrwxrwxrwx 0 0 55 / МИНУТИ ЛЕК, ПРОВЕДЕНИ НА 10.02.2020 г.docx

Вторник, 18 февруари 2020 г. 10:43:52 46659… b r / rrwxrwxrwx 0 0 49 / Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (изтрит)

46659… b r / rr-xr-xr-x 0 0 51 / _WRL0024.tmp (изтрит)

38208… b r / rrwxrwxrwx 0 0 55 / МИНУТИ ЛЕК, ПРОВЕЖДАНИ НА 10.02.2020 г.docx

Вторник, 18 февруари 2020 г. 11:13:16 38208 м… r / rrwxrwxrwx 0 0 50 / _WRD3886.tmp (изтрит)

38208 м… r / rrwxrwxrwx 0 0 55 / Game of Thrones 3 720p x264 DDP 5.1 ESub -

Петък 15 май 2020 00:00:00 4096 .a… d / drwxrwxrwx 0 0 57 / Нова папка (изтрита)

4096 .a… d / drwxrwxrwx 0 0 63 / обявление за търг за оборудване на мрежова инфраструктура за IIUI (заличено)

56775 .a… r / rrwxrwxrwx 0 0 67 / БЕЛЕЖКА ЗА ОФЕРТА (Mega PC-I) Фаза II.docx (изтрит)

56783 .a… r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (изтрит)

56775 .a… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (изтрит)

56783 .a… r / rrwxrwxrwx 0 0 73 / БЕЛЕЖКА ЗА ОФЕРТА (Mega PC-I) Фаза II.docx

Петък 15 май 2020 12:39:42 4096… b d / drwxrwxrwx 0 0 57 / Нова папка (изтрита)

4096… b d / drwxrwxrwx 0 0 63 / обявление за търг за мрежово инфраструктурно оборудване за IIUI (заличено)

Петък 15 май 2020 12:39:44 4096 м… d / drwxrwxrwx 0 0 57 $$ bad_content 3 (изтрит)

4096 m… d / drwxrwxrwx 0 0 63 / обявление за търг за оборудване на мрежова инфраструктура за IIUI (заличено)

Петък 15 май 2020 12:43:18 56775 м… r / rrwxrwxrwx 0 0 67 $$ bad_content 1 (изтрит)

56775 m… r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (изтрит)

Петък 15 май 2020 12:45:01 56775… b r / rrwxrwxrwx 0 0 67 $$ bad_content 2 (изтрит)

56783… b r / rrwxrwxrwx 0 0 68 / _WRD2343.tmp (изтрит)

56775… b r / rr-xr-xr-x 0 0 69 / _WRL2519.tmp (изтрит)

56783… b r / rrwxrwxrwx 0 0 73 / БЕЛЕЖКА ЗА ОФЕРТА (Mega PC-I) Фаза II.docx

Петък 15 май 2020 12:45:36 56783 м… r / rrwxrwxrwx 0 0 68 windump.exe (изтрит)

56783 m… r / rrwxrwxrwx 0 0 73 / БЕЛЕЖКА ЗА ОФЕРТА (Мега PC-I) Фаза II.docx

Всички файлове трябва да бъдат възстановени с отметка за време в него във формат, четим от човека във файла “USB.мактим.”

Инструменти за анализ на криминалистика по USB

Има различни инструменти, които могат да се използват за извършване на криминалистичен анализ на USB устройство, като например Аутопсия на Sleuth Kit, FTK Imager, Най-напред, и т.н. Първо ще разгледаме инструмента за аутопсия.

Аутопсия

Аутопсия се използва за извличане и анализ на данни от различни типове изображения, като например AFF (Advance Forensic Format) изображения, .dd изображения, необработени изображения и др. Тази програма е мощен инструмент, използван от криминалисти и различни правоприлагащи органи. Аутопсията се състои от много инструменти, които могат да помогнат на следователите да свършат работата ефективно и безпроблемно. Инструментът за аутопсия се предлага безплатно както за Windows, така и за UNIX платформи.

За да анализирате USB изображение с помощта на аутопсия, първо трябва да създадете случай, включително да напишете имената на следователите, да запишете името на случая и други информационни задачи. Следващата стъпка е да импортирате изображението на източника на USB устройството, получено в началото на процеса с помощта на дд полезност. След това ще оставим инструмента за аутопсия да прави това, което прави най-добре.

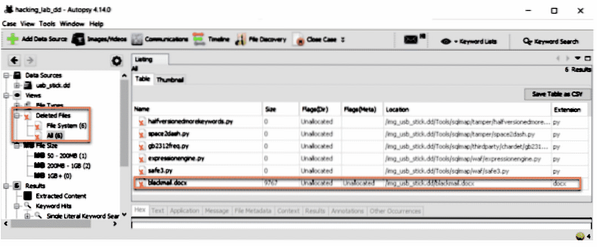

Количеството информация, предоставена от Аутопсия е огромен. Аутопсията предоставя оригиналните имена на файлове, а също така ви позволява да разгледате директориите и пътищата с цялата информация за съответните файлове, като например достъпен, модифициран, променен, дата, и време. Информацията за метаданните също се извлича и цялата информация се сортира по професионален начин. За да улесни търсенето на файлове, Autopsy предоставя Търсене по ключова дума опция, която позволява на потребителя бързо и ефективно да търси низ или число измежду извлеченото съдържание.

В левия панел на подкатегорията на Типове файлове, ще видите категория с име „Изтрити файлове”, Съдържащ изтритите файлове от желаното изображение на устройството с цялата информация за анализ на метаданни и хронология.

Аутопсия е графичен потребителски интерфейс (GUI) за инструмента за команден ред Комплект Sleuth и е на най-високото ниво в криминалистиката поради своята цялост, гъвкавост, лесен за използване характер и способността да дава бързи резултати. Съдебната медицина на USB устройства може да се извършва толкова лесно на Аутопсия както на всеки друг платен инструмент.

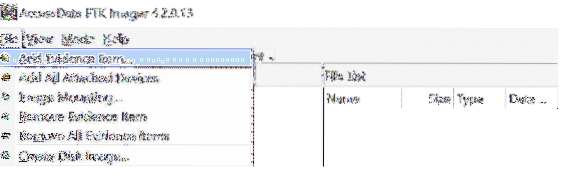

FTK Imager

FTK Imager е друг чудесен инструмент, използван за извличане и събиране на данни от различни видове предоставени изображения. FTK Imager също има способността да прави копиране на изображение по битове, така че да няма друг инструмент като дд или dcfldd е необходим за тази цел. Това копие на устройството включва всички файлове и папки, неразпределеното и свободно пространство и изтритите файлове, оставени в свободно пространство или неразпределено пространство. Основната цел тук при извършване на съдебен анализ на USB устройства е да се реконструира или пресъздаде сценарият за атака.

Сега ще разгледаме извършването на USB криминалистичен анализ на USB изображение с помощта на инструмента FTK Imager.

Първо добавете файла с изображението към FTK Imager като щракнете Файл >> Добавяне на доказателствен елемент.

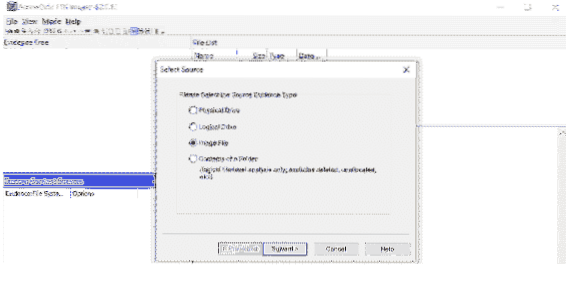

Сега изберете типа на файла, който искате да импортирате. В този случай това е файл с изображение на USB устройство.

Сега въведете пълното местоположение на файла с изображение. Не забравяйте, че трябва да предоставите пълен път за тази стъпка. Щракнете завършек да започне събирането на данни и оставете FTK Imager свърши работата. След известно време инструментът ще осигури желаните резултати.

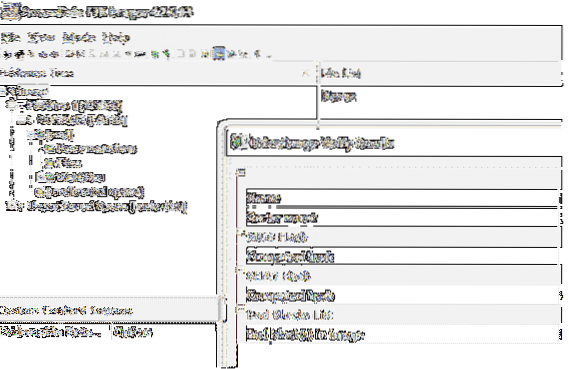

Тук първото нещо, което трябва да направите, е да проверите Целостта на изображението като щракнете с десния бутон върху името на изображението и изберете Проверете изображението. Инструментът ще провери за съвпадение на хешовете md5 или SHA1, предоставени с информацията за изображението, и също така ще ви каже дали изображението е било подправено преди да бъде импортирано в FTK Imager инструмент.

Сега, Износ дадените резултати към избрания от вас път, като щракнете с десния бутон върху името на изображението и изберете Износ възможност да го анализирате. The FTK Imager ще създаде пълен дневник с данни на процеса на криминалистика и ще ги постави в същата папка като файла с изображението.

Анализ

Възстановените данни могат да бъдат във всякакъв формат, като tar, zip (за компресирани файлове), png, jpeg, jpg (за файлове с изображения), mp4, avi формат (за видео файлове), баркодове, pdfs и други файлови формати. Трябва да анализирате метаданните на дадените файлове и да проверите за баркодове под формата на QR код. Това може да бъде в png файл и може да бъде извлечено с помощта на ZBAR инструмент. В повечето случаи файловете docx и pdf се използват за скриване на статистически данни, така че те трябва да бъдат некомпресирани. Kdbx файлове могат да бъдат отворени чрез Keepass; паролата може да е била съхранявана в други възстановени файлове или можем да изпълним груба сила по всяко време.

Най-напред

Foremost е инструмент, използван за възстановяване на изтрити файлове и папки от изображение на устройство, използвайки горни и долни колонтитули. Ще разгледаме ръководството на Foremost, за да разгледаме някои мощни команди, съдържащи се в този инструмент:

[имейл защитен]: ~ $ man преди всичко-a Активира записването на всички заглавки, не извършва откриване на грешки по отношение на термините

на повредени файлове.

-b номер

Позволява ви да посочите размера на блока, използван най-напред. Това е

подходящо за именуване на файлове и бързо търсене. По подразбиране е

512. т.е. най-напред -b 1024 изображение.дд

-q (бърз режим):

Активира бърз режим. В бърз режим, само началото на всеки сектор

се търси за съвпадащи заглавки. Тоест заглавката е

търсено само до дължината на най-дългия хедър. Остатъка

от сектора, обикновено около 500 байта, се игнорира. Този режим

прави преди всичко значително по-бързо, но това може да ви накара

пропускайте файлове, които са вградени в други файлове. Например, използвайки

бърз режим няма да можете да намерите вградени JPEG изображения

Документи на Microsoft Word.

Бързият режим не трябва да се използва при изследване на файлови системи NTFS.

Тъй като NTFS ще съхранява малки файлове в основния файл Ta‐

ble, тези файлове ще бъдат пропуснати по време на бърз режим.

-a Активира записването на всички заглавки, не изпълнява термини за откриване на грешки

на повредени файлове.

-i (входен) файл:

Файлът, използван с опцията i, се използва като входен файл.

В случай, че не е посочен входен файл, stdin се използва за c.

Файлът, използван с опцията i, се използва като входен файл.

В случай, че не е посочен входен файл, stdin се използва за c.

За да свършим работата, ще използваме следната команда:

[имейл защитен]: ~ $ най-важните usb.ддСлед като процесът приключи, в. Ще има файл / изход папка с име текст съдържащ резултатите.

Заключение

Криминалистиката на USB устройството е добро умение да трябва да извличате доказателства и да възстановявате изтрити файлове от USB устройство, както и да идентифицирате и изследвате какви компютърни програми може да са били използвани при атаката. След това можете да съберете стъпките, които нападателят може да е предприел, за да докаже или опровергае твърденията на легитимния потребител или жертва. За да се гарантира, че никой няма да се измъкне от киберпрестъпления, свързани с USB данни, USB криминалистиката е основен инструмент. USB устройствата съдържат ключови доказателства в повечето случаи на криминалистика, а понякога криминалистичните данни, получени от USB устройство, могат да помогнат за възстановяване на важни и ценни лични данни.

Phenquestions

Phenquestions