Изпълнение на Man In the Middle Attacks с Kali Linux

Атаките Man in the Middle са едни от най-често опитваните атаки срещу мрежови рутери. Те се използват най-вече за придобиване на идентификационни данни за вход или лична информация, шпиониране на жертвата или саботажни комуникации или повредени данни.

Човек в средната атака е този, при който нападателят прихваща потока от съобщения напред и назад между две страни, за да промени съобщенията или просто да ги прочете.

В това кратко ръководство ще видим как да извършим атака „Човек в средата“ на устройство, свързано към същата WiFi мрежа като нашата и ще видим какви уебсайтове често се посещават от тях.

Някои предпоставки

Методът, който ще използваме, ще използва Kali Linux, така че ще помогне да имаме известна степен на запознатост с Kali, преди да започнем.

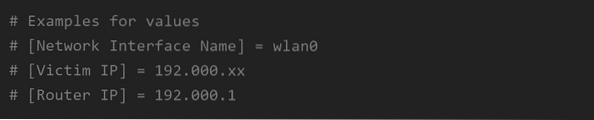

За да започнем с нашите атаки, следните основни предпоставки са:

мрежовия интерфейс, инсталиран на нашата машина

и IP на WiFi рутера, който нашата жертва използва.

Вижте конфигурацията на мрежовия интерфейс

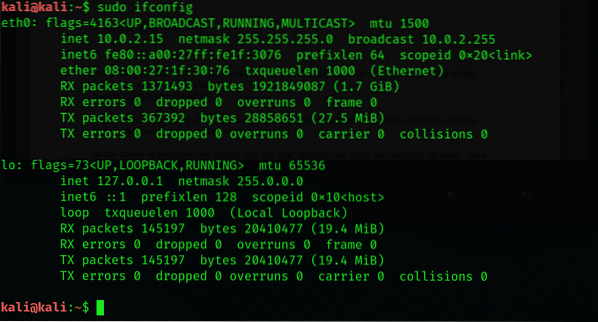

Изпълнете следната команда в терминала, за да разберете името на мрежовия интерфейс, който използвате:

$ sudo ifconfig

Ще ви бъде показан дълъг списък с мрежови интерфейси, от които трябва да изберете един и да го запишете някъде.

Що се отнася до IP на рутера, който използвате, използвайте:

$ ip маршрут шоуНа терминала и ще ви бъде показан IP на вашия мрежов рутер. Сега, за да направя по-нататъшни процеси, влязох в режим root kali.

СТЪПКА 1: Получете IP конфигурацията от жертвата

След това трябва да получите IP на маршрутизатора на жертвата си. Това е лесно и има няколко различни начина, по които можете да го разберете. Например можете да използвате софтуер за наблюдение на мрежата или да изтеглите програма за потребителски интерфейс на рутери, която ви позволява да изброите всички устройства и техните IP адреси в определена мрежа.

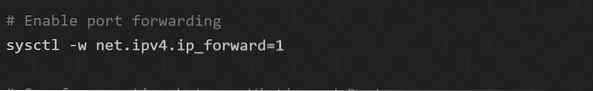

СТЪПКА 2: Включете пренасочването на пакети в Linux

Това е много важно, защото ако вашата машина не обменя пакети, атаката ще доведе до неуспех, тъй като връзката ви с интернет ще бъде прекъсната. Като разрешите пренасочването на пакети, вие прикривате вашата локална машина да действа като мрежов рутер.

За да включите пренасочването на пакети, изпълнете следната команда в нов терминал:

$ sysctl -w net.ipv4.ip_forward = 1

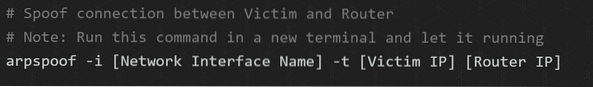

СТЪПКА 3: Пренасочете пакетите към вашата машина с arpspoof

Arpspoof е предварително инсталирана помощна програма Kali Linux, която ви позволява да експроприирате трафик към машина по ваш избор от комутирана LAN. Ето защо Arpspoof служи като най-точния начин за пренасочване на трафика, като практически ви позволява да нюхате трафика в локалната мрежа.

Използвайте следния синтаксис, за да започнете да прихващате пакети от жертвата към вашия рутер:

$ arpspoof -i [Име на мрежовия интерфейс] -t [IP на жертва] [IP на рутера]

Това е позволило само наблюдението на входящите пакети от жертвата към рутера. Все още не затваряйте терминала, тъй като той ще спре атаката.

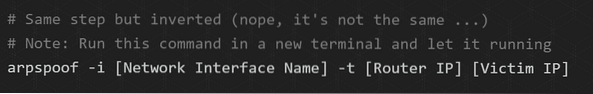

СТЪПКА 4: Прихващане на пакети от рутера

Вие правите тук същото като предишната стъпка, само че то е просто обърнато. Оставяйки предишния терминал отворен такъв, какъвто е, отваря се нов терминал, за да започне извличането на пакети от рутера. Въведете следната команда с името на вашия мрежов интерфейс и IP на рутера:

$ arpspoof -i [Име на мрежовия интерфейс] -t [IP на рутера] [IP на жертва]

Вероятно осъзнавате на този етап, че сме сменили позицията на аргументите в командата, която използвахме в предишната стъпка.

Досега сте проникнали във връзката между вашата жертва и рутера

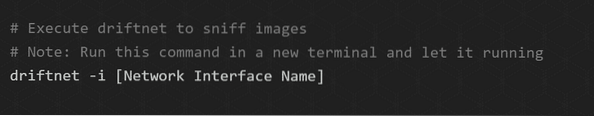

СТЪПКА 5: Нюхане на изображения от историята на браузъра на целта

Нека да видим какви уебсайтове обичат да посещават често и какви изображения виждат там. Можем да постигнем това с помощта на специализиран софтуер, наречен driftnet.

Driftnet е програма, която ни позволява да наблюдаваме мрежовия трафик от определени IP адреси и да различаваме изображения от използваните TCP потоци. Програмата може да показва изображенията в JPEG, GIF и други формати на изображения.

За да видите какви изображения се виждат на целевата машина, използвайте следната команда

$ driftnet -i [Име на мрежовия интерфейс]

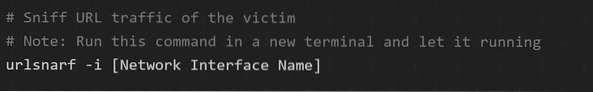

СТЪПКА 6: Нюхане на информация за URL адреси от навигация на жертва

Можете също така да подушите URL адреса на уебсайта, който нашата жертва често посещава. Програмата, която ще използваме, е инструмент за команден ред, известен като urlsnarf. Той издухва и запазва HTTP заявката от определен IP в общия формат на регистрационния файл. Фантастична помощна програма за извършване на офлайн анализ на трафика след обработка с други инструменти за криминалистика в мрежата.

Синтаксисът, който ще поставите в командния терминал за издухване на URL адресите, е:

$ urlsnarf -i [име на мрежовия интерфейс]

Докато всеки терминал е функционален и случайно не сте затворили нито един от тях, досега нещата трябваше да вървят гладко за вас.

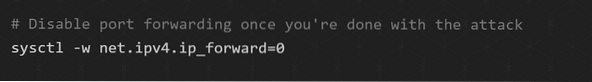

Спиране на атаката

След като сте доволни от това, с което сте се хванали, можете да спрете атаката, като затворите всеки терминал. Можете да използвате клавишната комбинация ctrl + C, за да го направите бързо.

И не забравяйте да деактивирате пренасочването на пакети, което сте разрешили за извършване на атаката. Въведете следната команда в терминала:

$ sysctl -w net.ipv4.ip_forward = 0

Опаковане на нещата:

Видяхме как да проникнем в системата чрез MITM атака и видяхме как да се доберем до историята на браузъра на нашата жертва. Има много неща, които можете да направите с инструментите, които сме виждали в действие тук, така че не забравяйте да разгледате разходки за всеки от тези инструменти за подуване и подправяне.

Надяваме се, че този урок ви е бил полезен и че успешно сте извършили първата си атака „Човекът в средата“.

Phenquestions

Phenquestions