За разработване на нулев ден има два варианта или да развиете свой собствен, или да уловите нулев ден, разработен от други. Самостоятелното разработване на нулев ден може да бъде монотонен и дълъг процес. Изисква големи познания. Това може да отнеме много време. От друга страна, нулевият ден може да бъде уловен, разработен от други и може да бъде използван повторно. Много хакери използват този подход. В тази програма ние създадохме меден съд, който изглежда опасен. След това изчакваме нападателите да бъдат привлечени от него и след това техният зловреден софтуер е заловен, когато са проникнали в нашата система. Хакерът може да използва зловредния софтуер отново във всяка друга система, така че основната цел е първо да се улови зловредният софтуер.

Дионея:

Маркус Кьотер е този, който е развил Дионея. Дионеята е кръстена главно на растението месояден венерен мухолов. На първо място, това е мед с ниско взаимодействие. Dionaea включва услуги, които са атакувани от нападателите, например HTTP, SMB и др., и имитира незащитена прозоречна система. Dionaea използва Libemu за откриване на кода на черупката и може да ни накара да следим за кода на черупката и след това да го заснемем. Той изпраща едновременно известия за атака чрез XMPP и след това записва информацията в база данни на SQ Lite.

Либему:

Libemu е библиотека, използвана за откриване на черупков код и емулация на x86. Libemu може да рисува злонамерен софтуер в документите като RTF, PDF и т.н. можем да го използваме за враждебно поведение, като използваме евристика. Това е усъвършенствана форма на меден съд и начинаещите не трябва да го пробват. Dionaea е опасна, ако бъде компрометирана от хакер, цялата ви система ще бъде компрометирана и за тази цел трябва да се използва постната инсталация, предпочитат се Debian и Ubuntu система.

Препоръчвам да не го използвате в система, която ще се използва за други цели, тъй като библиотеките и кодовете ще бъдат инсталирани от нас, което може да повреди други части на вашата система. Dionaea, от друга страна, е опасно, ако се компрометира цялата ви система ще бъде компрометирана. За тази цел трябва да се използва постно инсталиране; Предпочитат се системите Debian и Ubuntu.

Инсталирайте зависимости:

Dionaea е композитен софтуер и от него се изискват много зависимости, които не са инсталирани на други системи като Ubuntu и Debian. Така че ще трябва да инсталираме зависимости преди да инсталираме Dionaea и това може да е скучна задача.

Например, за да започнем, трябва да изтеглим следните пакети.

$ sudo apt-get инсталирайте libudns-dev libglib2.0-dev libssl-dev libcurl4-openssl-devlibreadline-dev libsqlite3-dev python-dev libtool automake autoconf

компилация от съществено значение git-core flex bison pkg-config libnl-3-dev

libnl-genl-3-dev libnl-nf-3-dev libnl-route-3-dev sqlite3

Скрипт от Андрю Майкъл Смит може да бъде изтеглен от Github с помощта на wget.

Когато този скрипт бъде изтеглен, той ще инсталира приложения (SQlite) и зависимости, ще изтегли и конфигурира Dionaea след това.

$ wget -q https: // raw.github.com / andremichaelsmith / honeypot-setup-script /мастер / настройка.bash -O / tmp / настройка.bash && bash / tmp / setup.баш

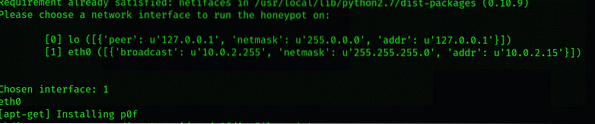

Изберете интерфейс:

Dionaea ще се конфигурира и ще ви помоли да изберете мрежовия интерфейс, на който искате медът да слуша, след като зависимостите и приложенията бъдат изтеглени.

Конфигуриране на Dionaea:

Сега honeypot е готов и работи. В бъдещи уроци ще ви покажа как да идентифицирате предметите на нападателите, как да настроите Дионаея в реални времена на атака, за да ви предупреди,

И как да прегледаме и уловим шелкода на атаката. Ще тестваме нашите инструменти за атаки и Metasploit, за да проверим дали можем да уловим злонамерен софтуер, преди да го пуснем онлайн онлайн.

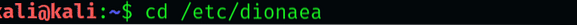

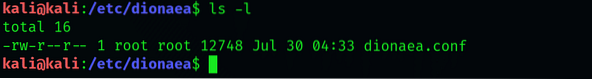

Отворете конфигурационния файл на Dionaea:

Отворете конфигурационния файл на Dionaea в тази стъпка.

$ cd / etc / dionaea

Vim или който и да е текстов редактор, различен от този, може да работи. В този случай се използва Leafpad.

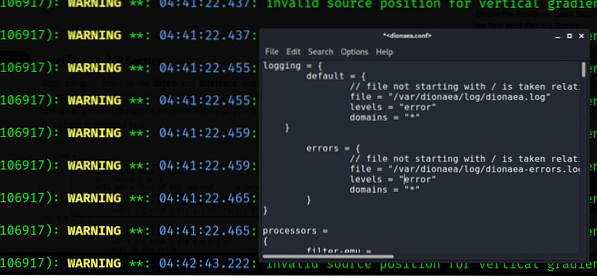

$ sudo leafpad dionaea.конфКонфигуриране на регистриране:

В няколко случая се виждат няколко гигабайта на регистрационен файл. Приоритетите на грешките в дневника трябва да бъдат конфигурирани и за тази цел превъртете надолу секцията за регистриране на файл.

Интерфейс и IP секция:

В тази стъпка превъртете надолу до интерфейса и прослушайте част от конфигурационния файл. Искаме интерфейсът да бъде настроен на ръчен. В резултат на това Dionaea ще заснеме интерфейс по ваш избор.

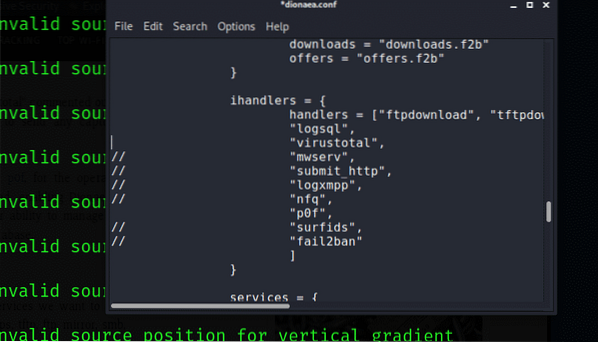

Модули:

Сега следващата стъпка е да зададете модулите за ефективното функциониране на Dionaea. Ще използваме p0f за пръстови отпечатъци на операционната система. Това ще помогне за прехвърляне на данни в базата данни SQLite.

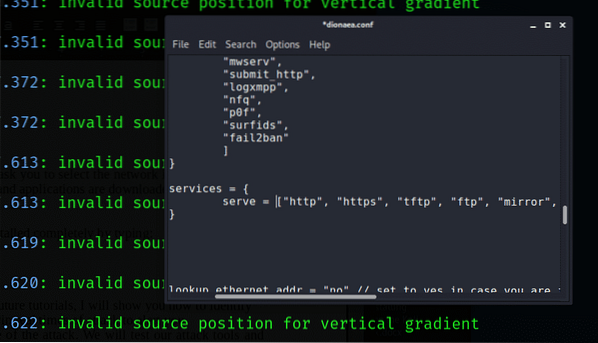

Услуги:

Dionaea е настроена да изпълнява https, http, FTP, TFTP, smb, epmap, sip, mssql и mysql

Деактивирайте Http и https, защото хакерите е малко вероятно да бъдат подведени от тях и те не са уязвими. Оставете останалите, защото те са опасни услуги и могат да бъдат атакувани лесно от хакери.

Стартирайте dionaea, за да тествате:

Трябва да стартираме dionaea, за да намерим новата си конфигурация. Можем да направим това, като напишем:

$ sudo dionaea -u nobody -g nogroup -w / opt / dionaea -p / opt / dionaea / run / dionaea.pid

Сега можем да анализираме и улавяме злонамерен софтуер с помощта на Dionaea, тъй като той работи успешно.

Заключение:

Използвайки експлоата с нулев ден, хакерството може да стане лесно. Това е уязвимост на компютърния софтуер и чудесен начин за привличане на нападатели и всеки може да бъде привлечен в нея. Можете лесно да използвате компютърни програми и данни. Надявам се, че тази статия ще ви помогне да научите повече за Zero-Day Exploit.

Phenquestions

Phenquestions