Но днес ще говорим за още един страхотен порт скенер: Unicornscan и как да го използваме при следващия си опит за portscanning. Подобно на други популярни инструменти за сканиране на портове като nmap, той има няколко страхотни функции, които са уникални за него самия. Една такава характеристика е, че може да изпраща пакети и да ги получава чрез две различни нишки, за разлика от другите портни скенери.

Известен със своите асинхронни възможности за сканиране на TCP и UDP, Unicornscan дава възможност на своите потребители да откриват подробности за мрежовите системи чрез алтернативни протоколи за сканиране.

Атрибути на Unicornscan

Преди да се опитаме да сканираме мрежа и порт с unicornscan, нека подчертаем някои от определящите му характеристики:

- Асинхронно TCP сканиране без състояние с всеки от TCP флаговете или комбинациите от флагове

- Асинхронно UDP сканиране, специфично за протокол

- превъзходен интерфейс за измерване на отговор от стимул с активиран TCP / IP

- Активно и пасивно откриване на OS и приложения

- Регистрация и филтриране на PCAP файлове

- способни да изпращат пакети с различни пръстови отпечатъци на операционната система от тази на хоста.

- Изход за релационна база данни за съхраняване на резултатите от вашите сканирания

- Персонализираща се поддръжка на модул, за да се побере според системата, която се пентестира

- Персонализирани изгледи на набори от данни.

- Има своя TCP / IP стек, отличителна черта, която го отличава от другите скенери за портове

- Предлага се вграден в Kali Linux, няма нужда да се изтегля

Извършване на просто сканиране с Unicornscan

Най-основното сканиране с Unicornscan ни позволява да сканираме един IP адрес на хост. Въведете следното в интерфейса, за да извършите основното сканиране с Unicornscan

$ sudo unicornscan 192.168.100.35

Тук изпробвахме това сканиране на система с Win 7, свързана към нашата мрежа. В основното сканиране са изброени всички TCP портове в системата, която сканираме. Забележете приликите с -sS сканирането в nmap и как ключът е, че той не използва ICMP по подразбиране. От споменатите портове са отворени само пристанища 135 139 445 и 554.

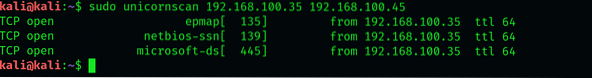

Сканиране на множество IP с Unicornscan

Ще направим лека модификация в основния синтаксис за сканиране, за да сканираме множество хостове и ще забележите фината разлика от командите за сканиране, които използваме в nmap и hping. Целите се поставят последователно за започване на сканиране:

$ sudo unicornscan 192.168.100.35 192.168.100.45

Уверете се, че не поставяте запетаи между адресите, в противен случай интерфейсът няма да разпознае командата.

Сканиране на мрежи от клас C с Unicornscan

Нека да продължим да сканираме цялата ни мрежа от клас C. Ще използваме CIDR нотация като 192.168.1.0/24 за сканиране на всички 255 IP адреса на хост. Ако трябваше да намерим всички IP адреси с отворен порт 31, бихме добавили: 31 след CIDC нотацията:

$ sudo unicornscan 192.168.100.35/24: 31

Unicornscan успешно ни върна към всички хостове, които имат отворен порт 31. Готиното при unicornscan е, че не спира до нашата мрежа, където скоростта е ограничаващ фактор. Да предположим, че всички системи с отворени портове 1020 са имали известна уязвимост. Без дори да имаме представа къде се намират тези системи, можем да сканираме всички тях. Въпреки че сканирането на толкова голям брой системи може да отнеме векове, би било по-добре да ги разделим на по-малки сканирания.

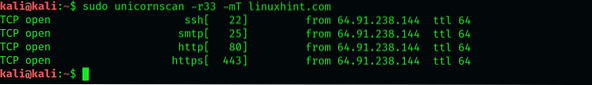

TCP сканиране с Unicornscan

Unicornscan е в състояние да извършва и TCP сканиране. Ще посочим уебсайтX.com като наша цел и сканиране за портове 67 и 420. За това конкретно сканиране ще изпращаме 33 пакета в секунда. Преди да споменем портовете, ще инструктираме unicornscan да изпраща 33 пакета в секунда, като добавим -r33 в синтаксиса и -mT, за да покажем, че искаме да сканираме (m), използвайки протокола TCP. Името на уебсайта ще продължи с тези знамена.

$ sudo unicornscan -r33 -mT linuxhint.com: 67 420

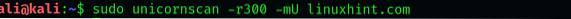

UDP сканиране:

Също така можем да сканираме за UDP портове с unicornscan. Тип:

$ sudo unicornscan -r300 -mU linuxhint.com

Забележете, че сме заменили T с U в синтаксиса. Това означава, че търсим UDP портове, тъй като Unicornscan изпраща само TCP SYN пакети по подразбиране.

Нашето сканиране не съобщава за отворени UDP портове. Това е така, защото отворените UDP портове обикновено са рядка находка. Възможно е обаче да срещнете отворен 53 порт или 161 порт.

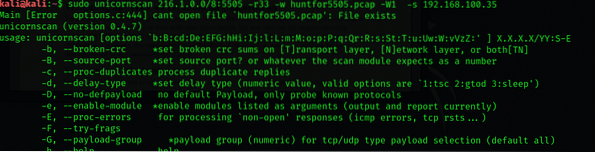

Запазване на резултатите в PCAP файл

Можете да експортирате получените пакети в PCAP файл в директория по ваш избор и да извършите мрежов анализ по-късно. За да намерите хостове с отворен порт 5505, напишете

$ sudo unicornscan 216.1.0.0/8: 5505 -r500 -w лов за5505.pcap-W1-и 192.168.100.35

Опаковане -Защо препоръчваме Unicornscan

Просто казано, той прави всичко, което прави един типичен порт скенер и го прави по-добре. Например сканирането е много по-бързо с еднорозово сканиране, отколкото с други портове, защото те използват TCP / IP стека на операционната система на целта. Това е особено удобно, когато сканирате масивни корпоративни мрежи като пентестър. Може да срещнете стотици хиляди адреси и времето се превръща в решаващ фактор за това колко успешно е сканирането.

Unicornscan Cheat Sheet

Ето един бърз лист за измама, който ще ви помогне с основните сканирания с Unicornscan, които могат да ви бъдат полезни.

SYN: -mTСканиране ACK: -mTsA

Сканиране на перки: -mTsF

Нулево сканиране: -mTs

Коледно сканиране: -mTsFPU

Свързване на сканиране: -msf -Iv

Пълно Xmas сканиране: -mTFSRPAU

сканиране на портове от 1 до 5: (-mT) хост: 1-5

Заключение:

В този урок обясних инструмента unicornscan и как да го използвам с пример. Надявам се, че сте научили основите и тази статия ви помага при пентестиране чрез Kali Linux.

Phenquestions

Phenquestions