Инсталация:

На първо място, изпълнете следната команда на вашата Linux система, за да актуализирате своите хранилища на пакети:

[имейл защитен]: ~ $ sudo apt-get updateСега изпълнете следната команда, за да инсталирате пакета за аутопсия:

[имейл защитен]: ~ $ sudo apt install autopsyТова ще инсталира Аутопсия на Sleuth Kit на вашата Linux система.

За системи, базирани на Windows, просто изтеглете Аутопсия от официалния му уебсайт https: // www.sleuthkit.организация / аутопсия /.

Употреба:

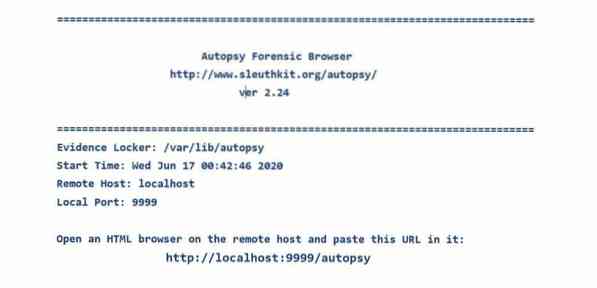

Нека запалим аутопсията, като напишем $ аутопсия в терминала. Това ще ни отведе до екран с информация за местоположението на шкафа за доказателства, начален час, локален порт и версията на Autopsy, която използваме.

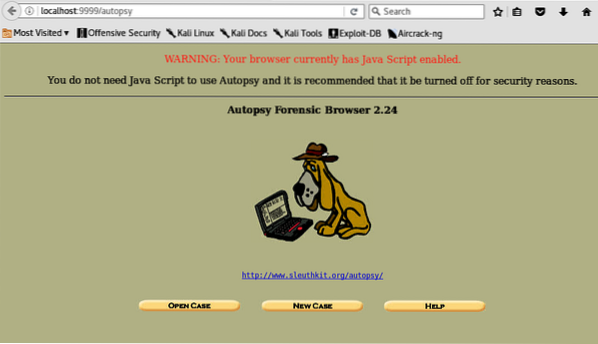

Тук можем да видим връзка, която да ни отведе аутопсия. На навигация до http: // localhost: 9999 / аутопсия във всеки уеб браузър, ние ще бъдем посрещнати от началната страница и вече можем да започнем да използваме Аутопсия.

Създаване на дело:

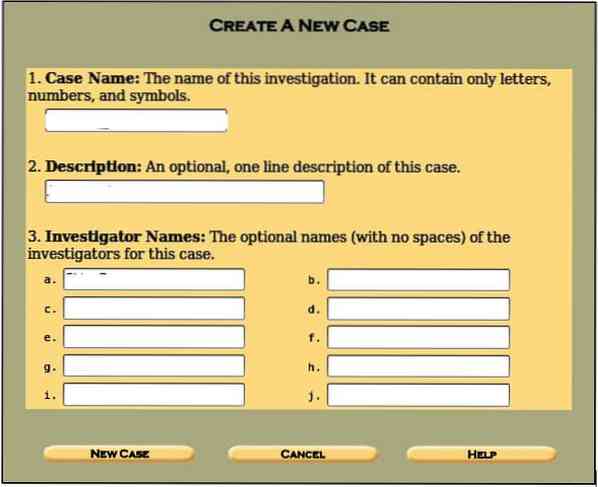

Първото нещо, което трябва да направим, е да създадем нов случай. Можем да направим това, като щракнем върху една от трите опции (Open case, New case, Help) на началната страница на Autopsy. След като щракнем върху него, ще видим екран като този:

Въведете подробностите, както е споменато, т.е.д., името на делото, имената на следователя и описанието на случая, за да организираме нашата информация и доказателства, използвани за това разследване. През повечето време има повече от един следовател, извършващ цифров анализ на криминалистиката; следователно има няколко полета за попълване. След като приключите, можете да щракнете върху Нов случай бутон.

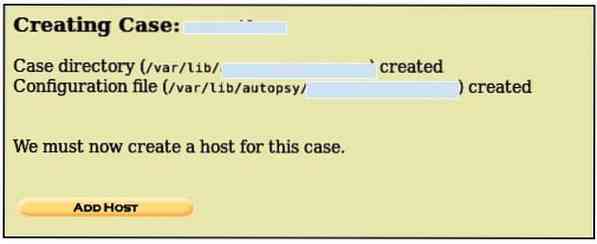

Това ще създаде случай с дадена информация и ще ви покаже местоположението, където е създадена директорията на случая i.д./ var / lab / аутопсия /

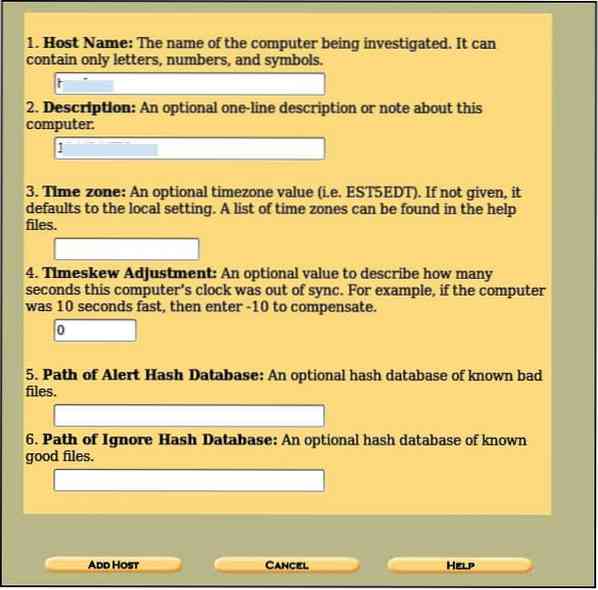

Тук не трябва да попълваме всички дадени полета. Просто трябва да попълним полето Име на хост, където се въвежда името на изследваната система и краткото описание на това. Други опции не са задължителни, като посочване на пътища, където ще се съхраняват лоши хешове, или тези, при които другите ще отидат, или задаване на часовата зона по наш избор. След като завършите това, щракнете върху Добавяне на хост , за да видите подробностите, които сте посочили.

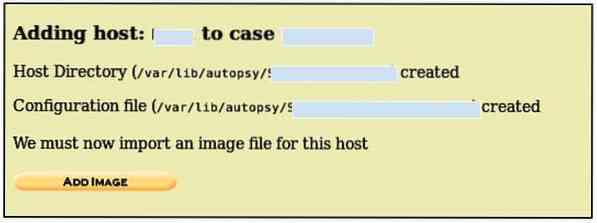

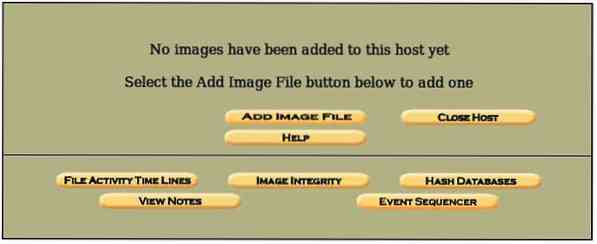

Сега хостът е добавен и имаме местоположението на всички важни директории, можем да добавим изображението, което ще бъде анализирано. Кликнете върху Добавяне на изображение за да добавите файл с изображение и ще се появи екран като този:

В ситуация, в която трябва да заснемете изображение на който и да е дял или устройство на тази конкретна компютърна система, изображението на диск може да бъде получено с помощта на dcfldd полезност. За да получите изображението, можете да използвате следната команда,

[имейл защитен]: ~ $ dcfldd if =bs = 512 брой = 1 хеш =

ако =местоназначението на устройството, на което искате да имате изображение

от =местоназначението, където ще се съхранява копирано изображение (може да бъде всичко, напр.ж., твърд диск, USB и т.н.)

bs = размер на блока (брой байта за копиране наведнъж)

хеш =хеш тип (напр.g md5, sha1, sha2 и др.) (по избор)

Можем също да използваме дд помощна програма за заснемане на изображение на устройство или дял с помощта

[имейл защитен]: ~ $ dd, ако =брой = 1 хеш =

Има случаи, в които имаме някои ценни данни овен за съдебно разследване, така че това, което трябва да направим, е да уловим Физическия овен за анализ на паметта. Ще направим това, като използваме следната команда:

[имейл защитен]: ~ $ dd if = / dev / fmem на =хеш =

По-нататък можем да разгледаме дд различни други важни опции на помощната програма за заснемане на изображението на дял или физически RAM чрез използване на следната команда:

[имейл защитен]: ~ $ dd --helpdd опции за помощ

bs = BYTES чете и записва до BYTES байта наведнъж (по подразбиране: 512);

отменя ibs и obs

cbs = BYTES преобразува BYTES байта наведнъж

conv = CONVS преобразува файла според списъка със символи, разделени със запетая

count = N копиране само на N входни блока

ibs = BYTES четене до BYTES байта наведнъж (по подразбиране: 512)

if = FILE чете от FILE вместо от stdin

iflag = ФЛАГИ, прочетени според списъка със символи, разделени със запетая

obs = BYTES записват BYTES байта наведнъж (по подразбиране: 512)

of = FILE пиши във FILE вместо stdout

oflag = ФЛАГИ пишат според списъка със символи, разделени със запетая

търсене = N пропускане на N obs-големи блокове в началото на изхода

skip = N пропускане на N блокове с размер ibs в началото на входа

status = LEVEL НИВОТО на информация за отпечатване в stderr;

„none“ потиска всичко, освен съобщенията за грешки,

'noxfer' потиска крайната статистика за трансфера,

„напредък“ показва периодични статистически данни за прехвърляне

N и BYTES могат да бъдат последвани от следните мултипликативни суфикси:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024 и така нататък за T, P, E, Z, Y.

Всеки символ CONV може да бъде:

ascii от EBCDIC към ASCII

ebcdic от ASCII до EBCDIC

ibm от ASCII до алтернативен EBCDIC

блокиране на подредени записи с нов ред с интервали до размер на cbs

деблокиране, заменете задните интервали в записи с размер на cbs с нов ред

lcase променят главни и малки букви

ucase промяна на малки букви на главни

рядко се опитват да търсят, вместо да записват изхода за NUL входни блокове

суап суап всяка двойка входни байтове

синхронизирайте подложката всеки входен блок с NULs до ibs-размер; когато се използва

с блок или деблокиране, подложка с интервали, а не с NUL

excl неуспешно, ако изходният файл вече съществува

nocreat не създавайте изходния файл

notrunc не съкращава изходния файл

noerror продължават след грешки при четене

fdatasync физически записва изходни файлове, преди да завърши

fsync по същия начин, но също така напишете метаданни

Всеки символ на ФЛАГ може да бъде:

режим на добавяне на добавяне (има смисъл само за изход; conv = notrunc предложен)

директно използване директно I / O за данни

директория се проваля, освен ако директория

dsync използва синхронизирани I / O за данни

синхронизиране по същия начин, но също и за метаданни

fullblock натрупват пълни блокове вход (само iflag)

неблокиране използва неблокиращ вход / изход

noatime не актуализирайте времето за достъп

nocache Искане за изпускане на кеша.

Ще използваме изображение с име 8-jpeg-search-dd спестихме на нашата система. Това изображение е създадено за тестови случаи от Brian Carrier, за да се използва с аутопсия и е достъпно в интернет за тестови случаи. Преди да добавим изображението, трябва да проверим md5 хеша на това изображение сега и да го сравним по-късно, след като го вмъкнем в шкафа за доказателства, и двете трябва да съвпадат. Можем да генерираме md5 сума от нашето изображение, като напишем следната команда в нашия терминал:

[имейл защитен]: ~ $ md5sum 8-jpeg-search-ddТова ще свърши работа. Мястото, където се записва файлът с изображението, е / ubuntu / Desktop / 8-jpeg-search-dd.

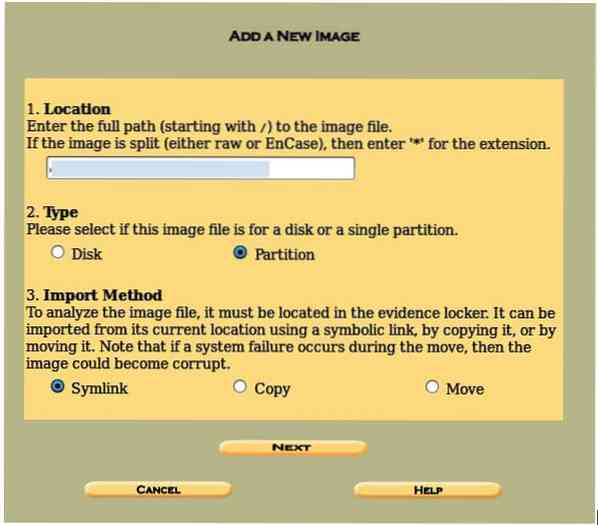

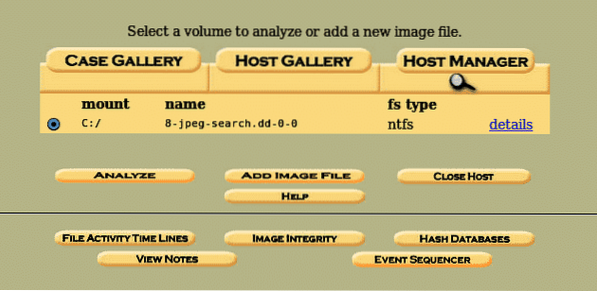

Важното е, че трябва да влезем в целия път, където се намира изображението i.r / ubuntu / desktop / 8-jpeg-search-dd в такъв случай. Symlink е избран, което прави графичния файл не уязвим за проблеми, свързани с копиране на файлове. Понякога ще получите грешка „невалидно изображение“, проверете пътя към файла с изображение и се уверете, че наклонената черта „/ ” е там. Кликнете върху Следващия ще ни покаже нашите подробности за изображение, съдържащи Файлова система Тип, Монтирайте задвижване, и md5 стойност на нашия файл с изображения. Кликнете върху Добавяне за да поставите графичния файл в шкафа за доказателства и щракнете Добре. Ще се появи екран като този:

Тук успешно получаваме изображението и излизаме до нашия Анализирам част за анализ и извличане на ценни данни по смисъла на дигиталната криминалистика. Преди да преминем към частта „анализиране“, можем да проверим подробностите за изображението, като щракнем върху опцията за подробности.

Това ще ни даде подробности за файла с изображение, като използваната файлова система (NTFS в този случай), монтиращият дял, името на изображението и позволява по-бързо търсене на ключови думи и възстановяване на данни чрез извличане на низове от цели томове и неразпределени пространства. След като преминете през всички опции, щракнете върху бутона за връщане назад. Сега, преди да анализираме нашия файл с изображения, трябва да проверим целостта на изображението, като щракнем върху бутона Image Integrity и генерираме md5 хеш от нашето изображение.

Важното е да се отбележи, че този хеш ще съвпада с този, който сме генерирали чрез md5 sum в началото на процедурата. След като приключи, кликнете върху Близо.

Анализ:

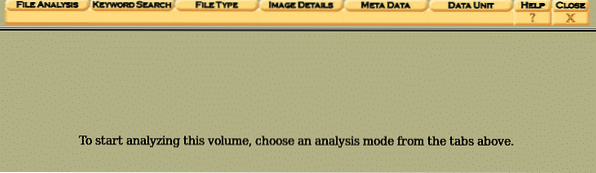

След като създадохме нашия случай, дадохме му име на хост, добавихме описание, направихме проверка на целостта, можем да обработим опцията за анализ, като щракнахме върху Анализирам бутон.

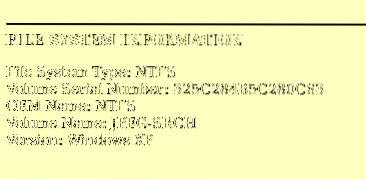

Можем да видим различни режими на анализ, т.е.д., Анализ на файлове, Търсене на ключови думи, Тип файл, Подробности за изображението, Единица за данни. На първо място, щракваме върху Детайли на изображението, за да получим информацията за файла.

Можем да видим важна информация за нашите изображения като типа на файловата система, името на операционната система и най-важното, серийния номер. Серийният номер на тома е важен за съда, тъй като показва, че изображението, което сте анализирали, е същото или копие.

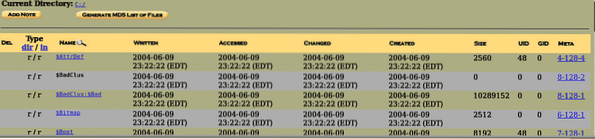

Нека да разгледаме Анализ на файлове опция.

Можем да намерим куп директории и файлове, присъстващи в изображението. Те са изброени в реда по подразбиране и ние можем да навигираме в режим на сърфиране на файлове. От лявата страна можем да видим посочената текуща директория, а отдолу да видим област, в която могат да се търсят конкретни ключови думи.

Пред името на файла има 4 полета с име написани, достъпни, променени, създадени. Написано означава датата и часа, в които файлът е бил последно записан, Достъп означава последният достъп до файла (в този случай единствената дата е надеждна), Променено означава последния път, когато описателните данни на файла са променени, Създаден означава датата и часа, когато файлът е създаден, и MetaData показва информацията за файла, различна от обща информация.

В горната част ще видим опция за Генериране на md5 хешове на файловете. И отново, това ще осигури целостта на всички файлове, като генерира md5 хешове на всички файлове в текущата директория.

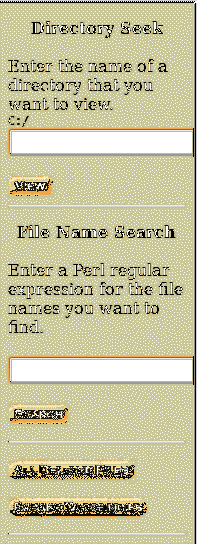

Лявата страна на Анализ на файлове раздел съдържа четири основни опции, т.е.д., Търсене на директория, търсене на име на файл, всички изтрити файлове, разширяване на директории. Търсене на директория позволява на потребителите да търсят директориите, които искате. Търсене на име на файл позволява търсене на конкретни файлове в дадената директория,

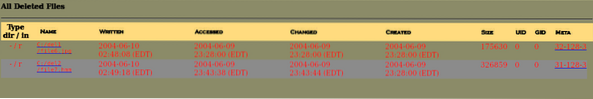

Всички изтрити файлове съдържат изтритите файлове от изображение със същия формат, т.е.д., написани, достъпни, създадени, метаданни и променени опции и са показани в червено, както е дадено по-долу:

Виждаме, че първият файл е jpeg файл, но вторият файл има разширение „Хмм“. Нека да разгледаме метаданните на този файл, като щракнем върху метаданните най-вдясно.

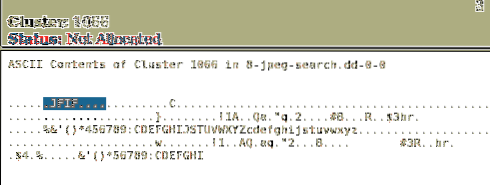

Установихме, че метаданните съдържат JFIF влизане, което означава JPEG формат за обмен на файлове, така че получаваме, че това е просто файл с изображение с разширение „хмм”. Разгънете директориите разширява всички директории и позволява по-голяма площ за работа с директории и файлове в дадените директории.

Сортиране на файловете:

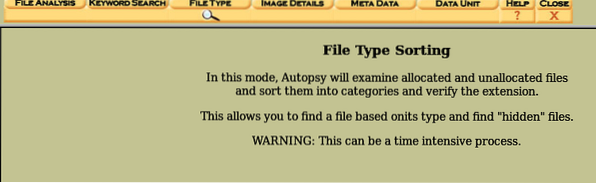

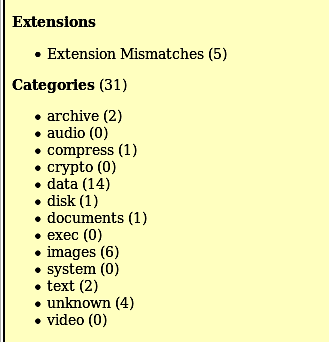

Анализът на метаданните на всички файлове не е възможен, затова трябва да ги сортираме и анализираме чрез сортиране на съществуващи, изтрити и неразпределени файлове с помощта на Тип файл раздел.'

За да сортираме категориите файлове, така че да можем лесно да ги инспектираме със същата категория. Тип файл има опция за сортиране на един и същ тип файлове в една категория, т.е.д., Архиви, аудио, видео, изображения, метаданни, exec файлове, текстови файлове, документи, компресирани файлове, и т.н.

Важно нещо при преглеждането на сортирани файлове е, че Autopsy не позволява преглед на файлове тук; вместо това трябва да прегледаме мястото, където се съхраняват, и да ги разгледаме там. За да разберете къде се съхраняват, щракнете върху Преглед на сортирани файлове опция от лявата страна на екрана. Местоположението, което ще ни даде, ще бъде същото като това, което сме посочили при създаването на случая в първата стъпка i.д./ var / lib / аутопсия /

За да отворите отново случая, просто отворете аутопсията и кликнете върху една от опциите „Отворено дело.”

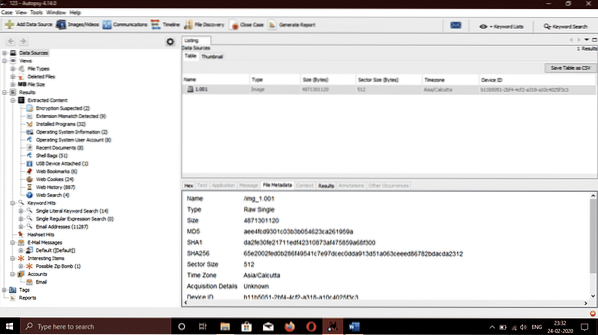

Дело: 2

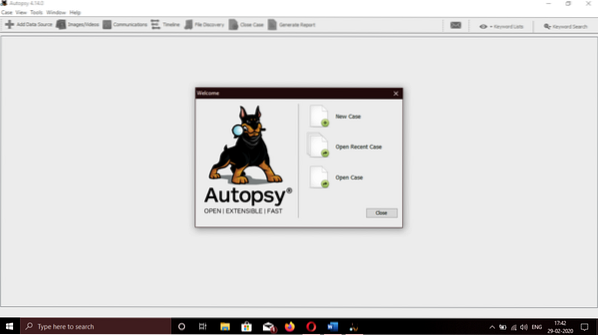

Нека да разгледаме анализа на друго изображение с помощта на Autopsy на операционна система Windows и да разберем какъв вид важна информация можем да получим от устройство за съхранение. Първото нещо, което трябва да направим, е да създадем нов случай. Можем да направим това, като щракнем върху една от трите опции (Open case, New case, recent Open case) на началната страница на аутопсията. След като щракнем върху него, ще видим екран като този:

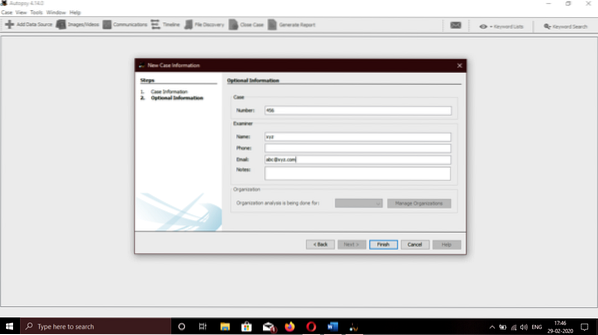

Посочете името на случая и пътя, където да съхранявате файловете, след което въведете подробностите, както е споменато, т.е.д., името на делото, имената на проверяващия и описанието на случая, за да организираме нашата информация и доказателства, използвани за това разследване. В повечето случаи разследването извършва повече от един проверяващ.

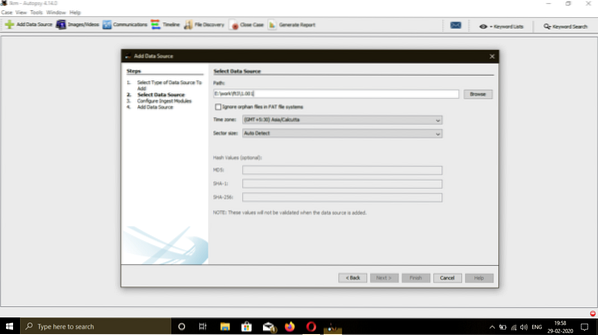

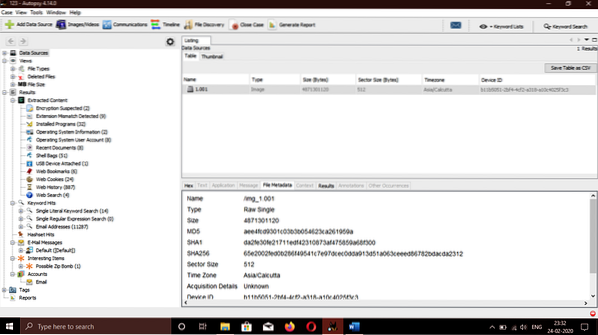

Сега предоставете изображението, което искате да разгледате. Е01(Формат на експерт-свидетел), AFF(разширен формат за криминалистика), суров формат (ДД), а изображенията на криминалистичната памет са съвместими. Запазили сме изображение на нашата система. Това изображение ще бъде използвано в това разследване. Трябва да предоставим пълния път до местоположението на изображението.

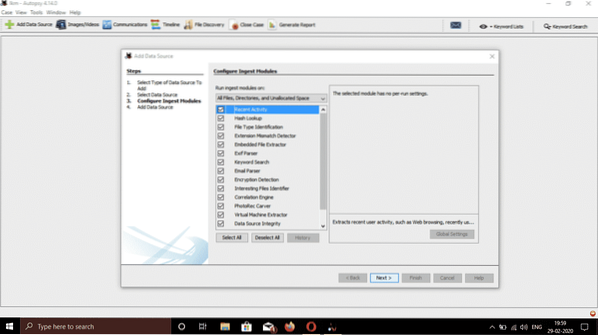

Той ще поиска избор на различни опции като анализ на хронологията, филтриране на хешове, изрязване на данни, Exif данни, придобиване на уеб артефакти, търсене по ключови думи, анализатор на имейл, извличане на вграден файл, проверка на скорошна активност и т.н. Щракнете върху изберете всичко за най-добро изживяване и щракнете върху следващия бутон.

След като приключите, щракнете върху край и изчакайте процесът да завърши.

Анализ:

Има два вида анализ, Мъртъв анализ, и Анализ на живо:

Мъртво изследване се случва, когато се използва ангажирана рамка за разследване, за да се разгледа информацията от спекулирана рамка. В момента, когато това се случи, Аутопсията на комплекта Sleuth може да работи в район, където шансът за повреда е премахнат. Аутопсията и The Sleuth Kit предлагат помощ за сурови, експертни и AFF формати.

Разследване на живо се случва, когато рамката на презумпцията е разбита, докато тя работи. В такъв случай, Аутопсията на комплекта Sleuth може да работи във всяка област (всичко друго, освен ограничено пространство). Това често се използва по време на реакция на възникване, докато епизодът се потвърждава.

Сега, преди да анализираме нашия файл с изображения, трябва да проверим целостта на изображението, като щракнем върху бутона Image Integrity и генерираме md5 хеш от нашето изображение. Важното е да се отбележи, че този хеш ще съвпада с този, който имахме за изображението в началото на процедурата. Хешът на изображението е важен, тъй като той казва дали даденото изображение е фалшифицирано или не.

Междувременно, Аутопсия приключи своята процедура и ние разполагаме с цялата информация, от която се нуждаем.

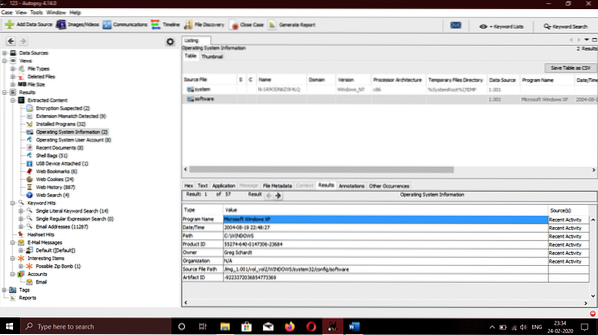

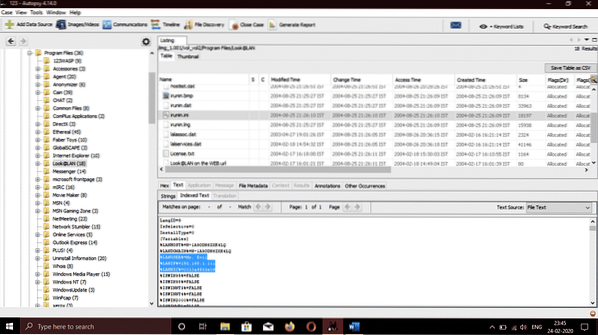

- На първо място, ще започнем с основна информация като използваната операционна система, последния път, в който потребителят е влязъл в системата, и последния човек, който е имал достъп до компютъра по време на злополука. За това ще отидем на Резултати> Извлечено съдържание> Информация за операционната система от лявата страна на прозореца.

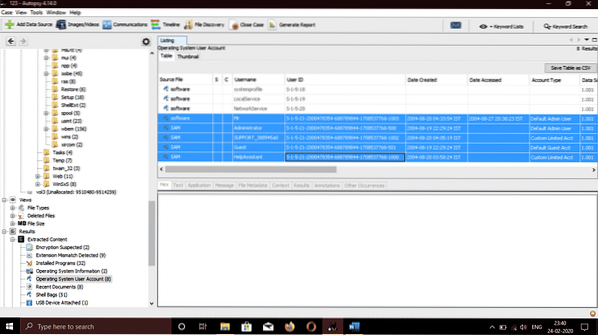

За да видим общия брой акаунти и всички свързани акаунти, отиваме на Резултати> Извлечено съдържание> Потребителски акаунти на операционната система. Ще видим екран като този:

Информацията като последния човек, който има достъп до системата, и пред потребителското име има няколко полета с име достъп, промяна, създаване. Достъп означава последния достъп до акаунта (в този случай единствената дата е надеждна) и cреагира означава датата и часа на създаване на акаунта. Виждаме, че последният потребител, който има достъп до системата, е посочен г-н. Злото.

Нека да отидем на Програмните файлове папка включена ° С устройство, разположено от лявата страна на екрана, за да откриете физическия и интернет адреса на компютърната система.

Можем да видим IP (Адрес на Интернет протокол и MAC адрес на изброената компютърна система.

Хайде да отидем до Резултати> Извлечено съдържание> Инсталирани програми, можем да видим тук са следните софтуер, използван при извършване на злонамерени задачи, свързани с атаката.

- Cain & abel: Мощен инструмент за подуване на пакети и инструмент за разбиване на пароли, използван за подуване на пакети.

- Anonymizer: Инструмент, използван за скриване на песни и дейности, които злонамереният потребител извършва.

- Ethereal: Инструмент, използван за наблюдение на мрежовия трафик и улавяне на пакети в мрежа.

- Сладък FTP: FTP софтуер.

- NetStumbler: Инструмент, използван за откриване на безжична точка за достъп

- WinPcap: Известен инструмент, използван за мрежов достъп на ниво връзка в операционни системи Windows. Той осигурява достъп до мрежата на ниско ниво.

В / Windows / system32 местоположение, можем да намерим имейл адресите, използвани от потребителя. Можем да видим MSN имейл, Hotmail, имейл адреси на Outlook. Можем да видим и SMTP имейл адрес точно тук.

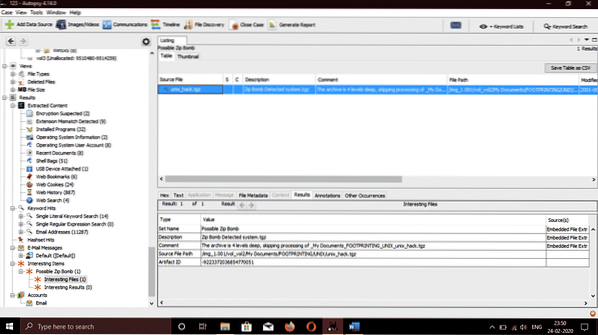

Да отидем на място, където Аутопсия съхранява възможни злонамерени файлове от системата. Отидете до Резултати> Интересни елементи, и можем да видим цип бомба присъства на име unix_hack.tgz.

Когато се ориентирахме към / Рециклиращ местоположение, намерихме 4 изтрити изпълними файла с име DC1.exe, DC2.exe, DC3.exe и DC4.exe.

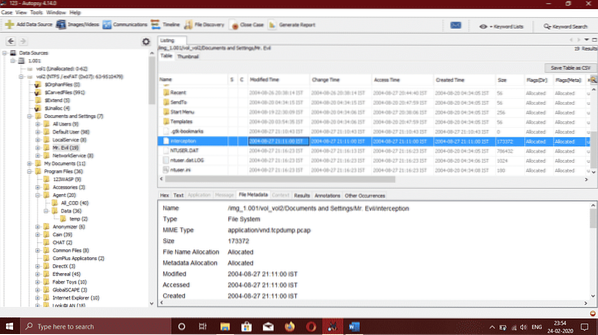

- Ефирен, известен подушване инструмент, който може да се използва за наблюдение и прихващане на всички видове кабелен и безжичен мрежов трафик. Сглобихме отново уловените пакети и директорията, в която са записани, е / Документи, името на файла в тази папка е Прихващане.

В този файл можем да видим данните като жертвата на браузъра и вида на безжичния компютър и установихме, че това е Internet Explorer на Windows CE. Уебсайтовете, до които жертвата е влизала, са YAHOO и MSN .com и това също беше намерено във файла за прихващане.

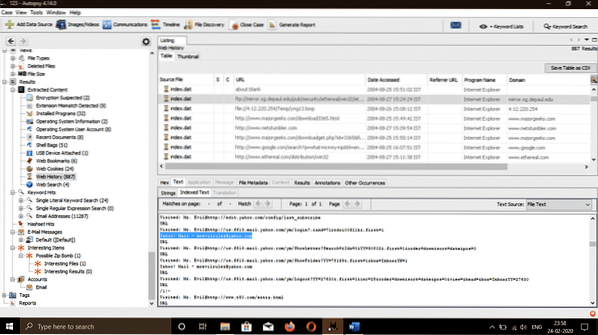

При откриване на съдържанието на Резултати> Извлечено съдържание> Уеб история,

Можем да видим, като изследваме метаданни на дадени файлове, историята на потребителя, уебсайтовете, които той посещава, и имейл адресите, които той е предоставил за влизане.

Възстановяване на изтрити файлове:

В по-ранната част на статията открихме как да извлечем важни части от изображението на всяко устройство, което може да съхранява данни като мобилни телефони, твърди дискове, компютърни системи и т.н. Сред най-основните необходими таланти за съдебен агент, възстановяването на изтрити записи вероятно е най-същественото. Както вероятно знаете, документите, които са „изтрити“, остават на устройството за съхранение, освен ако то не е заменено. Изтриването на тези записи прави устройството достъпно, за да бъде заменено. Това означава, че ако заподозреният е изтрил доказателствени записи, докато не бъдат заменени от рамката на документа, те остават достъпни за нас, за да си ги възстановим.

Сега ще разгледаме как да възстановим изтритите файлове или записи с помощта Аутопсията на комплекта Sleuth. Следвайте всички стъпки по-горе и когато изображението бъде импортирано, ще видим екран като този:

От лявата страна на прозореца, ако допълнително разширим Типове файлове опция, ще видим куп категории с име Архиви, аудио, видео, изображения, метаданни, exec файлове, текстови файлове, документи (html, pdf, word, .ppx и т.н.), компресирани файлове. Ако щракнем върху изображения, ще покаже всички възстановени изображения.

Малко по-долу, в подкатегорията на Типове файлове, ще видим име на опция Изтрити файлове. При щракване върху това ще видим някои други опции под формата на етикетирани раздели за анализ в долния десен прозорец. Разделите са именувани Шестнадесетичен, резултат, индексиран текст, низове, и Метаданни. В раздела Метаданни ще видим четири имена написани, достъпни, променени, създадени. Написано означава датата и часа, в които файлът е бил последно записан, Достъп означава последният достъп до файла (в този случай единствената дата е надеждна), Променено означава последния път, когато описателните данни на файла са променени, Създаден означава датата и часа, когато файлът е създаден. Сега, за да възстановите изтрития файл, който искаме, щракнете върху изтрития файл и изберете Износ. Ще поиска място, където ще се съхранява файлът, ще избере място и щракне Добре. Заподозрените често ще се стремят да прикрият следите си, като изтриват различни важни файлове. Като криминалист знаем, че докато тези документи не бъдат заменени от файловата система, те могат да бъдат възстановени.

Заключение:

Разгледахме процедурата за извличане на полезната информация от целевото ни изображение с помощта Аутопсията на комплекта Sleuth вместо отделни инструменти. Аутопсията е опция за всеки криминалист и поради нейната скорост и надеждност. Аутопсията използва множество ядрени процесори, които паралелно изпълняват фоновите процеси, което увеличава скоростта му и ни дава резултати за по-малко време и показва търсените ключови думи веднага щом бъдат намерени на екрана. В епоха, в която инструментите за криминалистика са необходимост, Аутопсията предоставя същите основни функции безплатно като другите платени съдебни инструменти.

Аутопсията предшества репутацията на някои платени инструменти, както и предоставя някои допълнителни функции като анализ на системния регистър и анализ на уеб артефакти, които другите инструменти не. Аутопсията е известна с интуитивното си използване на природата. Едно бързо щракване с десен бутон отваря значимия документ. Това означава до нула време за издържане, за да открием дали изричните условия за преследване са на нашия образ, телефон или компютър, който се разглежда. Потребителите могат по същия начин да се върнат назад, когато дълбоките куестове се превърнат в задънени улици, като използват улова на историята назад и напред, за да следват средствата си. Видеото може да се види и без външни приложения, което ускорява използването.

Миниатюрни перспективи, запис и тип документи, филтриране на добрите файлове и маркиране за ужасно, като се използва разделяне на персонализиран хеш набор, са само част от различни акценти, които могат да бъдат намерени на Аутопсията на комплекта Sleuth версия 3, предлагаща значителни подобрения от версия 2.Basis Technology обикновено субсидира работата по Версия 3, където Брайън Кариер, който извърши голяма част от работата по предишни предавания на Аутопсия, е технически директор и ръководител на напреднала криминология. На него също се гледа като на майстор на Linux и е писал книги по темата за измерима информация, която създава Basis Technology Комплектът Sleuth. Следователно клиентите най-вероятно могат да се чувстват наистина сигурни, че получават приличен артикул, елемент, който няма да изчезне в нито един момент в близко бъдеще, и такъв, който вероятно ще бъде подкрепен в бъдещето.

Phenquestions

Phenquestions