Тъй като в HTTP мрежата има няколко TCP връзки, често има метод, свързан с идентифицирането на потребителите в мрежата. Дали определен метод е подходящ се определя от сесиен маркер, изпратен от уеб сървър до браузъра на потребителя след успешно удостоверяване. Идентификатор на сесия или маркер на сесия е низ с различна дължина, даден на посетител при първото му посещение на даден сайт. Има много начини за включване на идентификатор на сесия; може да се обработи в URL или заглавката на получената заявка https или да се съхрани като бисквитка.

Повечето сесии на браузъра и уеб приложенията са податливи на атаки с идентификатори на сесии, въпреки че повечето могат да бъдат използвани за отвличане на почти всяка система там.

Атаки за отвличане на сесии или атаки за отвличане на бисквитки, крадат или имитират маркер на сесия, за да получат достъп до система.

Има няколко различни начина за компрометиране на сесиен маркер:

- Чрез прогнозиране на слаб маркер на сесията

- Чрез сесийно подушване

- Посредством клиентски атаки (XSS, злонамерени JavaScript кодове, троянски коне и др.)

- Чрез атаки човек в средата (MITM) (фишинг и др.)

Тази статия предоставя кратко ръководство за провеждане на сесия за тестване на химикалки, за да се провери дали системата е податлива на атаките, споменати по-горе.

Някои предпоставки:

- Предварително определена мека мишена, на която да се извърши този тест

- Локална машина с инсталирана актуална версия на Kali Linux

- Уеб браузър

По-конкретно, ще използваме вградените помощни програми Ettercap, Hamster и Ferret, известни с използването им при провеждане на MITM атаки.

Запалете Ettercap

Първо, ще трябва да се подготвим за атаката:

Отворете помощната програма Ettercap в Kali Linux. За да работите с него в GUI, отворете терминал и напишете:

$ ettercap -G

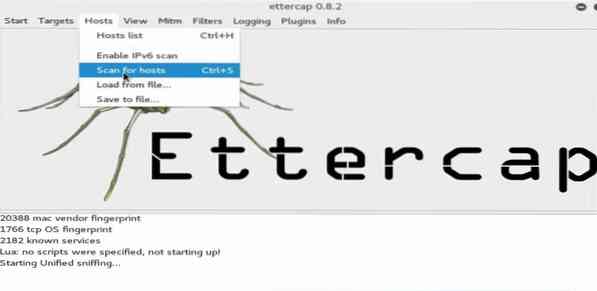

Ще се покаже прозорецът на Ettercap GUI. Отидете в менюто и изберете „sniff> unisniff“, както е показано в следния прозорец:

След това отворете нов терминал, без да затваряте другия, и въведете следната команда:

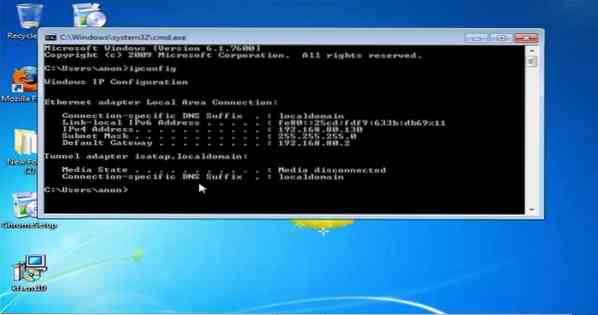

$ ifconfigСлед като въведете горната команда, ще видите мрежовия си интерфейс по подразбиране. Сега го копирайте и изберете в менюто Ettercap.

След като приключите, щракнете върху бутона „хост“ в менюто и изберете опцията „сканиране за хост“. След това изчакайте, докато сканирането приключи.

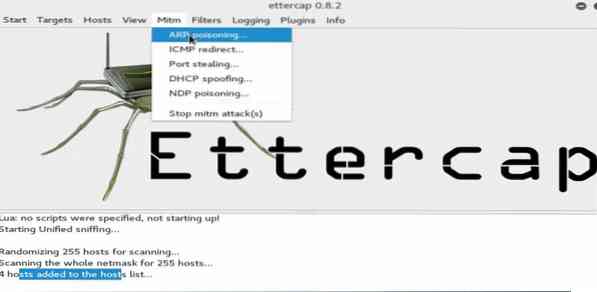

Резултатите ще бъдат показани тук. От подменюто кликнете върху раздела MITM и изберете „ARP отравяне.'

След това инструктирайте машината с помощта на раздела с опции, който току-що се появи. Активирайте опцията „подушване на отдалечена мрежа“, като поставите отметка в квадратчето до нея.

След това натиснете бутона за стартиране от менюто към атаката. Сега вашата машина ще се ангажира с нюхане за всички системи, свързани към вашата отдалечена мрежа.

След като ettercap е подготвен за атаката, оставете го да работи във фонов режим и продължете да стартирате инструмента Ferret.

Стартирайте приставката Ferret

За да стартирате приставката Ferret, отворете нов терминал и въведете следния синтаксис, след което натиснете Enter:

$ пор -i eth0

Вече стартирахте успешно и инструмента за пор. След това ще намалим този прозорец и ще задействаме плъгина Hamster.

Стартирайте Хамстер

Стартирайте Hamster, като напишете следното в нов команден терминал:

$ хамстер

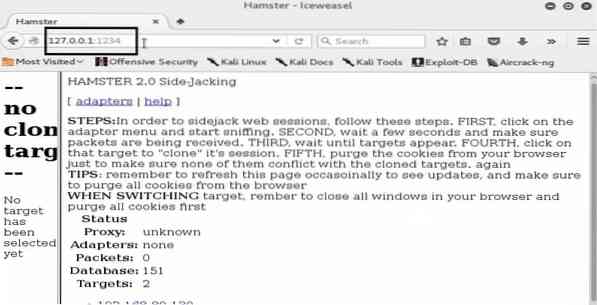

Това ще прослушва обратния IP, който в нашия случай е [IP адрес] и [номер на порт]

След това стартирайте уеб браузъра и въведете номера на порта и обратния IP адрес в неговия URL терминал, за да настроите уеб интерфейса за Hamster:

С подготвената помощна програма Hamster сега трябва да конфигурираме адаптерите. Отидете до опциите в менюто на браузъра и кликнете върху „eth0“ и изчакайте, докато браузърът излезе с някои резултати:

Разгледайте резултатите внимателно, след като се покажат. Ще видите цял куп IP адреси, включително вашия собствен.

Тук ние определихме локална машина (с Windows 7 OS) в нашата мрежа като наша цел и нейният IP адрес също се показва в резултатите, които ни се показват. Проверете дали IP адресът на вашата целева машина е открит.

След това ще изберем целевия IP адрес в уеб интерфейса на Hamster. Ще ви бъдат показани бисквитките и сесиите, записани в браузъра.

Вижте уеб историята на жертвата

Можете да кликнете върху всяка от записаните бисквитки, за да видите какво се случва в сесиите, кои уебсайтове са били достъпни, частните дневници на чата на потребителя, история на прехвърлянето на файлове и т.н. Тук можете да извлечете много информация, тъй като е вероятно да имате много бисквитки.

Забъркайте се и вижте какво можете да вземете под ръка. И не забравяйте, че всичко, което можете да направите в системата, която тествате тук, може да направи и хакер, който показва колко податлива е една система към такива прости атаки.

Заключение

Надяваме се, че това ръководство ви е помогнало при провеждането на първата атака с идентификация на сесия. Ще се върнем веднага с още последващи действия по атаките с идентификатори на сесии, така че продължавайте да се връщате за още актуализации и междувременно разгледайте статиите, свързани с MITM атака в нашия блог.

Phenquestions

Phenquestions