Nmap е много полезен. Някои от характеристиките на Nmap са:

- Nmap е мощен и може да се използва за сканиране на огромни и огромни мрежи от различни машини

- Nmap е преносим по начин, който поддържа няколко операционни системи като FreeBSD, Windows, Mac OS X, NetBSD, Linux и много други

- Nmap може да поддържа много техники за мрежово картографиране, които включват откриване на ОС, механизъм за сканиране на портове и откриване на версия. По този начин е гъвкав

- Nmap е лесен за използване, тъй като включва по-усъвършенстваната функция и може да започне с просто споменаване на „nmap -v-A target host“. Той обхваща както GUI, така и интерфейса на командния ред

- Nmap е много популярен, тъй като може да бъде изтеглен от стотици до хиляди хора всеки ден, защото се предлага с различни операционни системи като Redhat Linux, Gentoo и Debian Linux и т.н.

Основната цел на Nmap е да направи интернет защитен за потребителите. Предлага се и безплатно. В пакета Nmap са включени някои важни инструменти, които са uping, ncat, nmap и ndiff. В тази статия ще започнем с основно сканиране на цел.

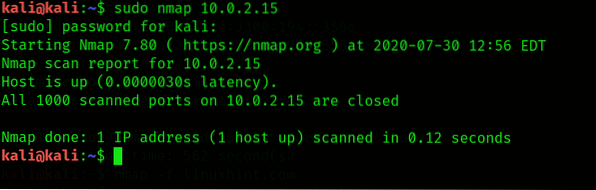

В първата стъпка отворете нов терминал и напишете следния синтаксис: nmap

Като забелязва изхода, Nmap може да разпознае отворените портове, например дали са UDP или TCP, може също да търси IP адреси и да определя протокола на приложния слой. За по-доброто използване на заплахите е от съществено значение да се идентифицират различните услуги и отворените портове на целта.

Чрез използване на Nmap, извършване на стелт сканиране

На отворен порт първоначално Nmap създава TCP трипосочно ръкостискане. След като се установи ръкостискането, всички съобщения се обменят. Чрез разработването на такава система ще станем известни на целта. Следователно, при използване на Nmap се извършва стелт сканиране. Това няма да създаде пълно TCP ръкостискане. В този процес, първо, целта се подвежда от устройството, което атакува, когато пакет TCP SYN се изпраща до конкретния порт, ако е отворен. Във втората стъпка пакетът се изпраща обратно към хакерското устройство. Най-накрая TCP RST пакетът се изпраща от нападателя за нулиране на връзката на целта.

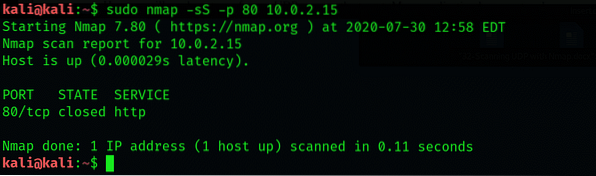

Нека видим пример, в който ще изследваме порта 80 на Metasploitable VM с Nmap, използвайки скритото сканиране. Операторът -s се използва за скрито сканиране, операторът -p се използва за сканиране на определен порт. Изпълнява се следната команда nmap:

$ sudo nmap -sS, -p 80 10.0.2.15

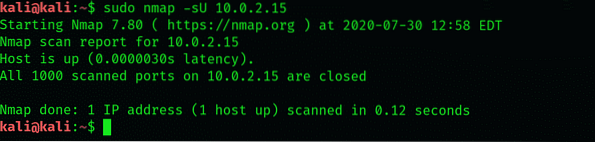

Като използвате Nmap, сканирате UDP портовете

Тук ще видим как да извършим UDP сканиране на целта. Много протоколи на приложния слой имат UDP като транспортен протокол. Операторът -sU се използва за извършване на сканиране на UDP порт на определена цел. Това може да се направи, като се използва следният синтаксис:

$ sudo nmap -sU 10.0.2.15

Откриване на избягване с помощта на Nmap

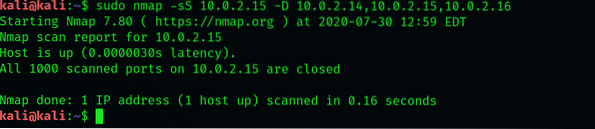

IP адресите са включени в заглавката на пакета, когато пакетът се изпраща от едно устройство на друго. По същия начин, IP адресите на източника са включени във всички пакети, докато се извършва мрежовото сканиране на целта. Nmap също така използва примамките, които ще измамят целта по начин, който изглежда произтича от множество IP адреси на източници, вместо от единичния. За примамки се използва оператор -D заедно с произволните IP адреси.

Тук ще вземем пример. Да предположим, че искаме да сканираме 10-те.10.10.100 IP адрес, тогава ще зададем три примамки като 10.10.10.14, 10.10.10.15, 10.10.10.19. За това се използва следната команда:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

От горния изход забелязахме, че пакетите имат примамки и IP адресите на източника се използват по време на сканирането на порта на целта.

Защитни стени, избягващи с помощта на Nmap

Много организации или предприятия съдържат софтуера на защитната стена в своята мрежова инфраструктура. Защитните стени ще спрат сканирането на мрежата, което ще се превърне в предизвикателство за тестерите за проникване. Няколко оператора се използват в Nmap за избягване на защитната стена:

-f (за фрагментиране на пакетите)

-mtu (използва се за определяне на персонализираната максимална единица за предаване)

-D RND: (10 за създаване на десетте произволни примамки)

-source-port (използва се за подправяне на порта на източника)

Заключение:

В тази статия ви показах как да извършите UDP сканиране с помощта на инструмента Nmap в Kali Linux 2020. Също така обясних всички подробности и необходимите ключови думи, използвани в инструмента Nmap.

Phenquestions

Phenquestions