Python за хакване: Създайте скенер за порт в 13 реда с Python

Ставането на тестер за проникване не е просто възможността да експлоатирате мигновено определена цел. Използването на инструменти за писане на чужди хора няма да направи някой страхотен хакер. Всъщност онези, които имат зависимостта да разчитат на инструменти, обикновено са подпечатвани като деца на скриптове. Всяка област на опит трябва да има нива, нарича се още процес, не на последно място от които е областта на хакерството. Както гласи следният популярен цитат, „Не се раждаха легенди, легенди се правят“. Не става въпрос за нечий талант, а за набор от умения.

В следващата статия ще научим за внедряването на език за програмиране в областта на хакерството. Кой не знае за езика за програмиране на Python? Да, разбира се, че вече знаете. Python е създаден за общи цели, като разработка на настолни приложения с неговия графичен интерфейс, уеб разработка и включително тестване на хакерство или проникване. Python има активна общност (за която някои от тях са луди, a.к.фанатик) и python също има богати библиотечни модули.

Python също се превърна в любимия ми език за програмиране, откакто познавах областта на тестване на проникване. Не го обичам просто като даденост. По някаква причина обаче по същество python е по-малко сложен и по-ефективен език за програмиране. Това, което искам да кажа с това е, че е почти близо до човешкия език, нали? От гледна точка на начинаещи като моята, степента на четливост на Python е безумна.

Добре, достатъчно, за да надценя python. Сега ще обясня смисъла на тази статия. Тук ще се научим да създаваме прост скенер за портове с многословност само с 13 реда. (харесвам 13). Тук няма да победим NMap на „скенера на портове“, вместо това целта е да разберем как един инструмент работи по такъв начин, че да произвежда това, което искаме, в този случай да видим дали портовете на дадена цел са отворени или не. От друга страна има и други предимства, т.е.д. когато в даден момент сме изправени пред състояние, при което когато искаме да направим сканиране на портове на рутера, който не може да се свърже с интернет и нямаме никакви инструменти. Това ще бъде по-лесно, разбира се, ако успеем да направим скенера за портове сами. Цитат от горния цитат. Добавих, „Хакерите не използват инструменти, те създават инструменти“

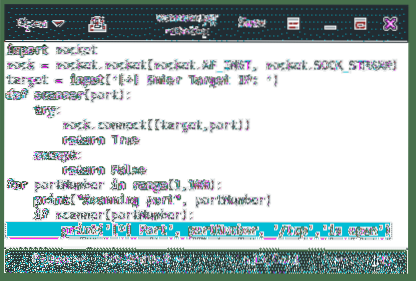

Нека го направим с практика, отворете любимия си текстов редактор. Не губете времето си, използвайки IDE с висока функционалност, за да направите прости скриптове. Просто бъдете ефективни. Предпочитам Gedit, вместо предварително изградения текстов редактор Kali Linux, Leafpad. Поради една причина Gedit поддържа цветно осветяване за различни езици за програмиране. Въведете следния текст във вашия текстов редактор.

внос сокетчорап = гнездо.гнездо (гнездо.AF_INET, гнездо.SOCK_STREAM)

В ред 1 трябва да импортираме сокет за модул, за да използваме функцията socket (). В ред 2 създаваме сокет обект със синтаксиса:

гнездо.socket (socket_family, socket_kind)Socket_family може да бъде: AF_INET, AF_INET6, AF_UNIX, AF_NETLINK, AF_TIPC, AF_BLUETOOTH и AF_ALG.

Socket_kind опциите са SOCK_STREAM, SOCK_DGRAM, SOCK_RAW, SOCK_RDM и др. Ние използваме SOCK_STREAM защото ще общуваме чрез TCP протокол.

За да научите повече за сокет модула, моля посетете официалната документация на сокета на https: // docs.питон.org / 3 / библиотека / сокет.html

Нека продължим програмата със следните редове:

https: // анализ.google.com / analytics / web / # realtime / rt-content / a2559550w156331077p157923904 /

Молим потребителя да въведе целеви IP, тъй като използваме AF_INET за да създадете сокет.

def скенер (порт):опитвам:

чорап.свързване ((цел, порт))

връщане Вярно

с изключение:

връщане False

В следващите редове по-горе определяме скенер () функция. В скенер () ние използваме опитвам синтаксис, за да се гарантира, че няма да изхвърляме грешка, ако се случи някакъв проблем. Опитваме се да осъществим връзка с целевия IP и неговия порт. Променливата на порта се предава във функцията, както е показано по-долу.

за portNumber в обхват (1100):print ("Порт за сканиране", portNumber)

ако скенер (portNumber):

print ('[*] Port', portNumber, '/ tcp', 'is open')

Този цикъл за по-горе е да се повтори през поредица от портове, които ще сканираме. Синтаксисът на обхват () функцията е, обхват (започнете от x, спрете преди x). Така че в ред 10 ще сканираме 100 порта, което е порт 1 до 99. Използваме извикване на метод за печат, за да кажем кой порт в момента се сканира. След това връщаме булев тип, True или False. Тя нарича нашата скенер () функция, която се опитва да осъществи връзка с предоставения порт; ако е връща Невярно (опитът за свързване е неуспешен). Ако се върне Вярно (успех на връзката), след това преминете към следващия ред. Което показва съобщение, указващо, че това е определен порт Отворете. Този цикъл ще спре, след като сканирахме порт 99.

Така че, за да приключим, нашият 13-редов скенер за порт на код трябва да изглежда така:

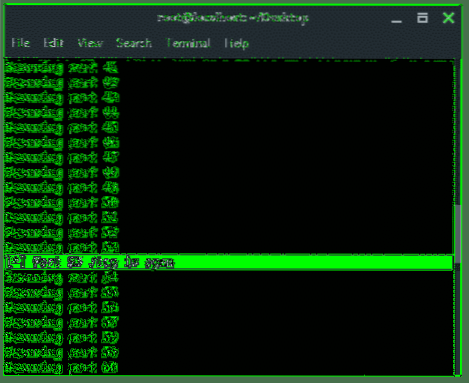

Сега е време да го тестваме, нека видим как работи. Запазете го като скенер.py. В случай, че ще сканираме за собствените си отворени портове на рутера в диапазон между 1 и 99. Повярвайте ми, това няма да е фантазия в сравнение с NMap, просто се съсредоточете върху нашата цел, която споменах по-горе.

Целеви IP: 192.168.1.1

Синтаксисът за извикване скенер.py е:

~ # python3 скенер.pyТъй като не сме задали нашата среда на скрипт на първия ред, следователно трябва да извикаме интерпретатора на Python, аз използвах python3, а не по-долната му версия.

И неизисканият изход трябва да изглежда така:

В ЗАКЛЮЧЕНИЕ

Да, успяваме да изградим прост скенер на портове от нулата, използвайки python само в 13 реда. Успяваме да постигнем целта си и сега знаем как работят нещата, нали?. Дори аз не ви казах дали има човек, който е направил NMap-python модул, няма да се изненадате. Този модул е в състояние да изпълнява NMap команда, използвайки езика за програмиране python.

О, да, ако се чудите къде е хакерската част със само сканиране на портове? Хмм ... Е, какво се хакерства тогава, ако нямат представа за самата цел. Спомняте ли си фази или цикли на изпитване на проникване? Ако не, може да се наложи да прочетете статията тук:

https: // linuxhint.com / kali-linux-tutorial /

Phenquestions

Phenquestions