Инструментът, използван за тази цел, се нарича Nmap. Nmap започва с изпращане на изработени пакети към целевата система. След това ще види отговора на системата, включително коя операционна система работи и какви портове и услуги са отворени. Но за съжаление нито добрата защитна стена, нито силната система за откриване на проникване в мрежата лесно ще открият и блокират подобни видове сканирания.

Ще обсъдим някои от най-добрите методи за подпомагане при извършване на скрити сканирания, без да бъдат открити или блокирани. В този процес са включени следните стъпки:

- Сканирайте с помощта на протокола TCP Connect

- Сканирайте с помощта на флаг SYN

- Алтернативни сканирания

- Спуснете под прага

1. Сканиране с помощта на протокола TCP

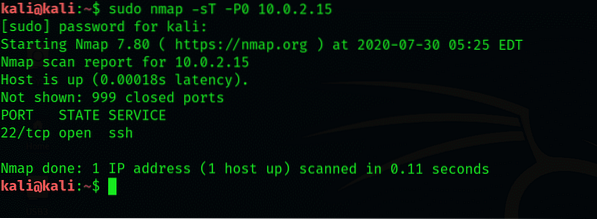

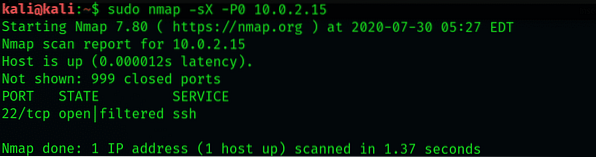

Първо започнете да сканирате мрежата, като използвате протокола за TCP връзка. Протоколът TCP е ефективно и надеждно сканиране, защото ще отвори връзката на целевата система. Не забравяйте, че -P0 превключвател се използва за тази цел. The -P0 switch ще ограничи пинга на Nmap, който се изпраща по подразбиране, като същевременно блокира различни защитни стени.

От горната фигура можете да видите, че ще бъде върнат най-ефективният и надежден отчет за отворените портове. Един от основните проблеми при това сканиране е, че ще включи връзката по TCP, което е трипосочно ръкостискане за целевата система. Това събитие може да бъде записано от защитата на Windows. Ако случайно хакването е успешно, ще бъде лесно за администратора на системата да разбере кой е извършил хакването, защото вашият IP адрес ще бъде разкрит на целевата система.

2. Сканиране с помощта на флаг SYN

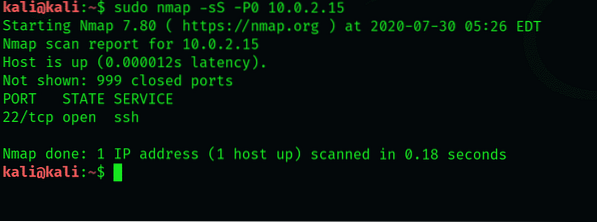

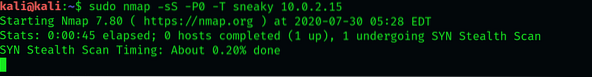

Основното предимство на използването на TCP сканиране е, че то включва връзката, като прави системата по-лесна, надеждна и скрита. Също така, флагът SYN може да се използва заедно с протокола TCP, който никога няма да бъде регистриран поради непълното трипосочно ръкостискане. Това може да се направи, като се използва следното:

$ sudo nmap -sS -P0 192.168.1.115

Забележете, че изходът е списък с отворени портове, защото е доста надежден при сканиране на TCP свързване. В регистрационните файлове не оставя следи. Времето, необходимо за извършване на това сканиране, според Nmap е само 0.42 секунди.

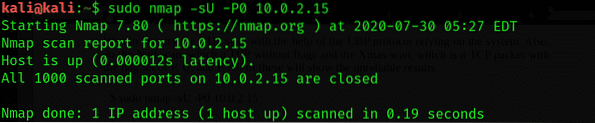

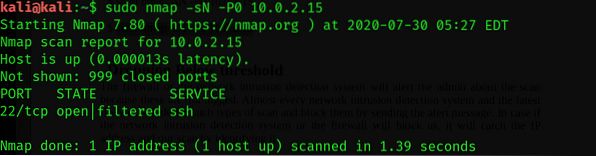

3. Алтернативни сканирания

Можете също така да опитате UDP сканирането с помощта на UBP протокола, разчитащ на системата. Можете също така да извършите Null сканиране, което е TCP без флагове; и Xmas сканирането, което е TCP пакет с набор от флагове P, U и F. Всички тези сканирания обаче дават ненадеждни резултати.

$ sudo nmap -sU -P0 10.0.2.15

4. Капка под прага

Защитната стена или системата за откриване на проникване в мрежата ще предупреди администратора за сканирането, тъй като тези сканирания не се регистрират. Почти всяка система за откриване на проникване в мрежата и най-новата защитна стена ще открие такива видове сканирания и ще ги блокира, като изпрати предупредителното съобщение. Ако системата за откриване на проникване в мрежата или защитната стена блокират сканирането, тя ще улови IP адреса и нашето сканиране, като го идентифицира.

SNORT е известна, популярна система за откриване на проникване в мрежата. SNORT се състои от подписите, които са изградени върху набора от правила за откриване на сканирания от Nmap. Мрежовият набор има минимален праг, тъй като ще преминава през по-голям брой портове всеки ден. Нивото на праг по подразбиране в SNORT е 15 порта в секунда. Следователно нашето сканиране няма да бъде открито, ако сканираме под прага. За да избегнете по-добре мрежовите системи за откриване на проникване и защитните стени, е необходимо да разполагате с всички познания, с които разполагате.

За щастие е възможно да сканирате с помощта на различни скорости с помощта на Nmap. По подразбиране Nmap се състои от шест скорости. Тези скорости могат да се променят с помощта на -T превключвател, заедно с името или номера на скоростта. Следните шест скорости са:

параноик 0, подъл 1, учтив 2, нормален 3, агресивен 4, луд 5Параноичните и подли скорости са най-бавните и двете са под прага на SNORT за различни сканирания на портове. Използвайте следната команда, за да сканирате надолу с подлата скорост:

$ nmap -sS -P0 -T подъл 192.168.1.115

Тук сканирането ще премине покрай системата за откриване на проникване в мрежата и защитната стена, без да бъде открито. Ключът е да запазите търпение по време на този процес. Някои сканирания, като скритото скоростно сканиране, ще отнемат 5 часа на IP адрес, докато сканирането по подразбиране ще отнеме само 0.42 секунди.

Заключение

Тази статия ви показа как да извършите скрито сканиране с помощта на инструмента Nmap (Network Mapper) в Kali Linux. Статията също така ви показа как да работите с различни стелт атаки в Nmap.

Phenquestions

Phenquestions