Различни начини за осигуряване на SSH сървър

Всички настройки на конфигурацията на SSH сървър може да се направи чрез модифициране ssh_config файл. Този конфигурационен файл може да бъде прочетен, като напишете следната команда в терминала.

[имейл защитен]: ~ $ cat / etc / ssh / ssh_configЗАБЕЛЕЖКА: Преди да редактирате този файл, трябва да имате права на root.

Сега обсъждаме различни начини за осигуряване SSH сървър. Следват някои методи, които можем да приложим, за да направим нашите SSH сървър по-сигурен

- Чрез промяна по подразбиране SSH Порт

- Използване на силна парола

- Използване на публичен ключ

- Разрешаване на влизане на един IP адрес

- Деактивиране на празна парола

- Използване на протокол 2 за SSH Сървър

- Чрез деактивиране на X11 Forwarding

- Задаване на таймаут на празен ход

- Опит за ограничена парола

Сега обсъждаме всички тези методи един по един.

Чрез промяна на SSH порта по подразбиране

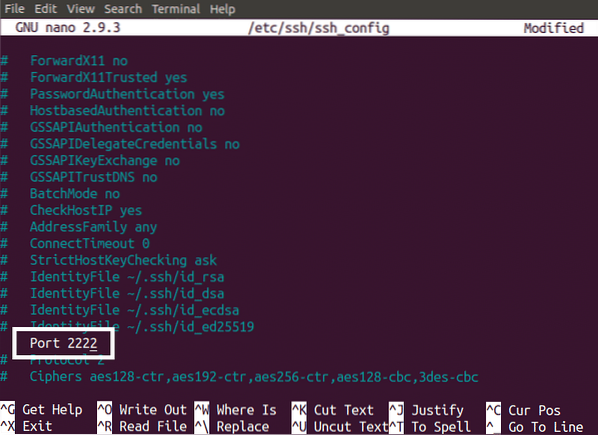

Както е описано по-рано, по подразбиране SSH използва порт 22 за комуникация. За хакерите е много по-лесно да хакнат вашите данни, ако знаят кой порт се използва за комуникация. Можете да защитите сървъра си, като промените настройката по подразбиране SSH пристанище. За да промените SSH порт, отворен sshd_config файл с помощта на nano редактор, като изпълните следната команда в терминала.

[имейл защитен]: ~ $ nano / etc / ssh / ssh_configНамерете реда, в който е посочен номерът на порта в този файл и премахнете # подпишете преди „Порт 22“ и променете номера на порта на желания от вас порт и запазете файла.

Използване на силна парола

Повечето сървъри са хакнати поради слаба парола. Слабата парола е по-вероятно хакерите да бъдат хакнати лесно. Силната парола може да направи сървъра ви по-сигурен. Следват съветите за силна парола

- Използвайте комбинация от главни и малки букви

- Използвайте цифри в паролата си

- Използвайте дълга парола

- Използвайте специални символи в паролата си

- Никога не използвайте вашето име или дата на раждане като парола

Използване на публичен ключ за защита на SSH сървър

Можем да влезем в нашия SSH сървър, използващ два начина. Единият използва парола, а другият използва публичен ключ. Използването на публичен ключ за влизане е много по-сигурно от използването на парола за влизане SSH сървър.

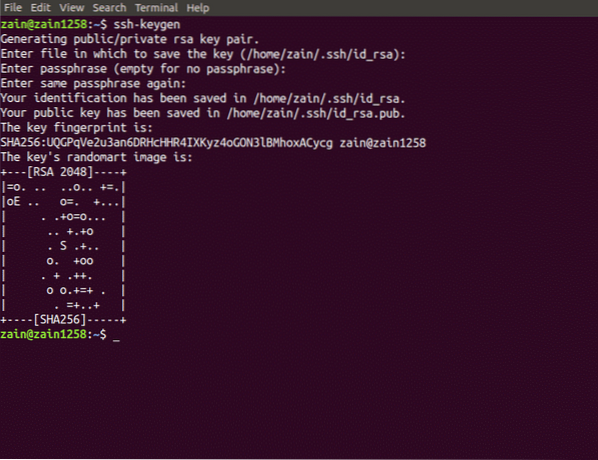

Ключ може да бъде генериран чрез изпълнение на следната команда в Терминал

[имейл защитен]: ~ $ ssh-keygenКогато стартирате горната команда, тя ще ви помоли да въведете пътя за вашите частни и публични ключове. Частният ключ ще бъде запазен от „Id_rsa“ име и публичен ключ ще бъдат запазени от “Id_rsa.кръчма ” име. По подразбиране ключът ще бъде запазен в следната директория

/ начало / потребителско име /.ssh /

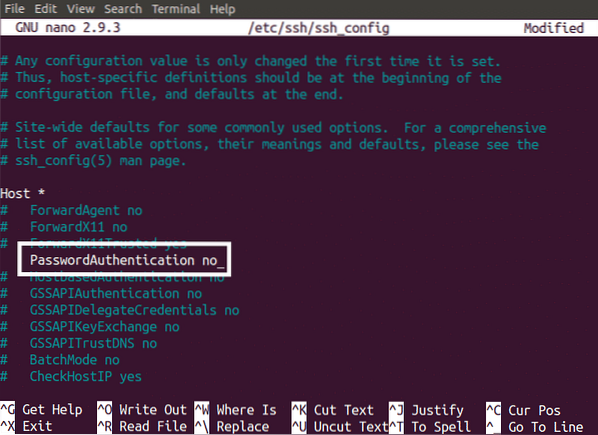

След създаване на публичен ключ използвайте този ключ за конфигуриране SSH влезте с ключа. След като се уверите, че ключът работи, за да влезете във вашия SSH сървър, сега деактивирайте входа, базиран на парола. Това може да стане чрез редактиране на нашия ssh_config файл. Отворете файла в желания редактор. Сега премахнете # преди “PasswordAuthentication да” и го заменете с

Парола Аутентификационен номер

Сега вашето SSH сървърът може да бъде достъпен само от публичен ключ и достъпът чрез парола е деактивиран

Разрешаване на влизане на единичен IP адрес

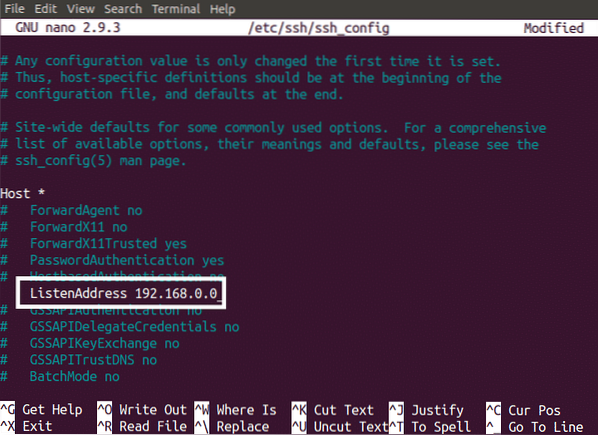

По подразбиране можете SSH на вашия сървър от всеки IP адрес. Сървърът може да се направи по-сигурен, като позволи на един IP достъп до вашия сървър. Това може да стане чрез добавяне на следния ред във вашия ssh_config файл.

192 Адрес за слушане.168.0.0Това ще блокира всички IP адреси за влизане във вашия SSH сървър, различен от въведения IP (т.е.д. 192.168.0.0).

ЗАБЕЛЕЖКА: Въведете IP на вашето устройство вместо „192.168.0.0 ".

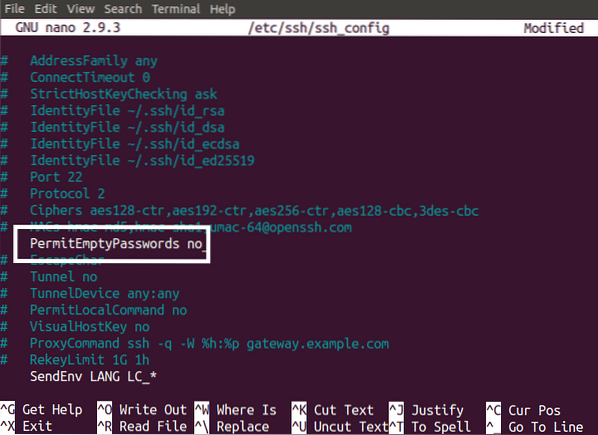

Деактивиране на празна парола

Никога не позволявайте влизане SSH Сървър с празна парола. Ако е разрешена празна парола, вашият сървър е по-вероятно да бъде атакуван от нападатели с груба сила. За да деактивирате вход за празна парола, отворете ssh_config файл и направете следните промени

PermitEmptyPasswords №

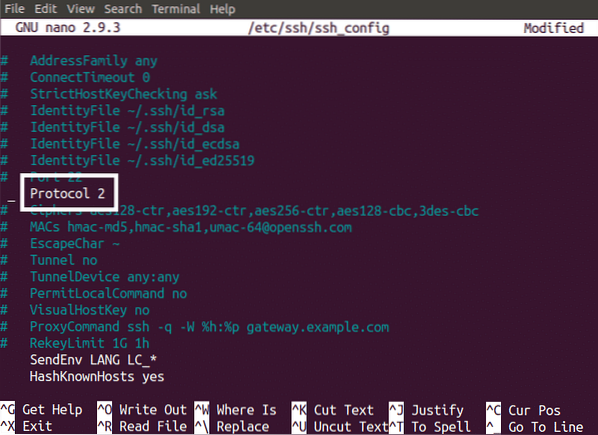

Използване на протокол 2 за SSH сървър

Предишен протокол, използван за SSH е SSH 1. По подразбиране протоколът е зададен на SSH 2, но ако не е зададен на SSH 2, трябва да го промените на SSH 2. Протоколът SSH 1 има някои проблеми, свързани със сигурността и тези проблеми са отстранени в протокола SSH 2. За да го промените, редактирайте ssh_config файл, както е показано по-долу

Протокол 2

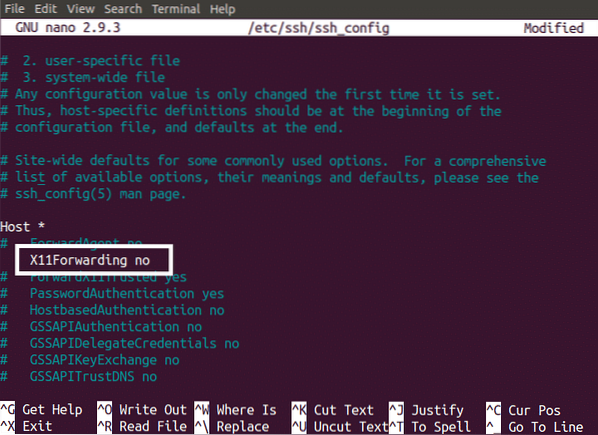

Чрез деактивиране на X11 Forwarding

Функцията X11 Forwarding предоставя графичен потребителски интерфейс (GUI) на вашия SSH сървър на отдалечения потребител. Ако X11 Forwarding не е деактивиран, тогава всеки хакер, който е хакнал вашата SSH сесия, може лесно да намери всички данни на вашия сървър. Можете да избегнете това, като деактивирате X11 Forwarding. Това може да стане чрез промяна на ssh_config файл, както е показано по-долу

X11 Препращане №

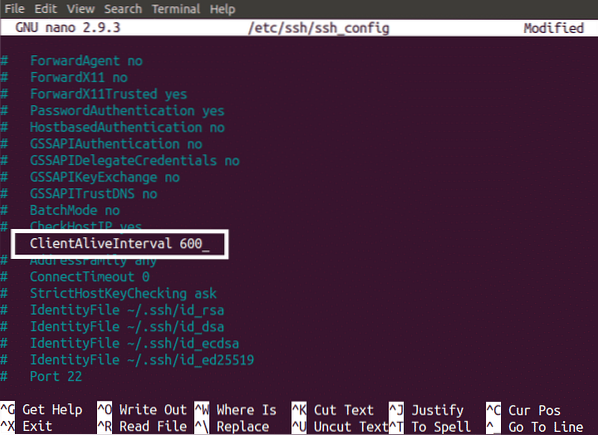

Задаване на таймаут на празен ход

Времето за празен ход означава, ако не извършвате никаква дейност във вашия SSH сървър за определен интервал от време, вие автоматично излизате от вашия сървър

Ние можем да подобрим мерките за сигурност за нашите SSH сървър, като зададете празно време за празен ход. Например вие SSH сървъра си и след известно време се занимавате с други задачи и забравяте да излезете от сесията си. Това е много висок риск за сигурността за вашия SSH сървър. Този проблем със сигурността може да бъде преодолян чрез задаване на празно време за изчакване. Времето за празен ход може да бъде зададено чрез промяна на нашия ssh_config файл, както е показано по-долу

ClientAliveInterval 600Като зададете времето за изчакване на празен ход на 600, SSH връзката ще бъде прекъсната след 600 секунди (10 минути) без никаква активност.

Опит за ограничена парола

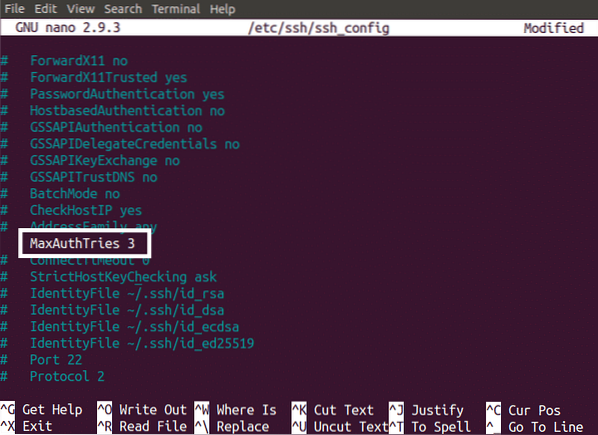

Ние също можем да направим нашите SSH сървър защитен чрез задаване на определен брой опити за парола. Това е полезно срещу нападатели с груба сила. Можем да зададем ограничение за опити с парола, като променим ssh_config файл.

MaxAuthTries 3

Рестартиране на SSH услуга

Много от горните методи трябва да се рестартират SSH услуга след прилагането им. Можем да рестартираме SSH услуга, като напишете следната команда в терминала

[имейл защитен]: ~ $ service ssh рестартиранеЗаключение

След прилагане на горните промени към вашия SSH сървър, сега вашият сървър е много по-сигурен от преди и не е лесно за хакерски хакер да ви хакне SSH сървър.

Phenquestions

Phenquestions