Един пример за такива атаки е, когато жертвата влиза в wifi мрежа и нападателят в същата мрежа ги кара да раздават своите потребителски идентификационни данни на страница за риболов. Ще говорим по-специално за тази техника, която също е известна като фишинг.

Въпреки че се открива чрез удостоверяване и откриване на фалшификат, това е често срещана тактика, използвана от много хакери, които успяват да я изкарат на неподозиращите. Затова си струва да знаете как работи на всеки ентусиаст по киберсигурност.

За да бъдем по-конкретни относно демонстрацията, която представяме тук, ще използваме атаки човек в средата, пренасочвайки насрещния трафик от нашата цел към фалшива уеб страница и ще разкрием WiFI пароли и потребителски имена.

Процедурата

Въпреки че има повече инструменти в kali Linux, които са подходящи за изпълнение на MITM атаки, тук използваме Wireshark и Ettercap, и двата идват като предварително инсталирани помощни програми в Kali Linux. Може да обсъдим останалите, които бихме могли да използваме вместо това в бъдеще.

Също така демонстрирахме атаката срещу Kali Linux на живо, която също препоръчваме на нашите читатели да използват при извършване на тази атака. Въпреки това е възможно да получите същите резултати, като използвате Kali на VirtualBox.

Задейства Kali Linux

Стартирайте машината Kali Linux, за да започнете.

Настройте DNS конфигурационния файл в Ettercap

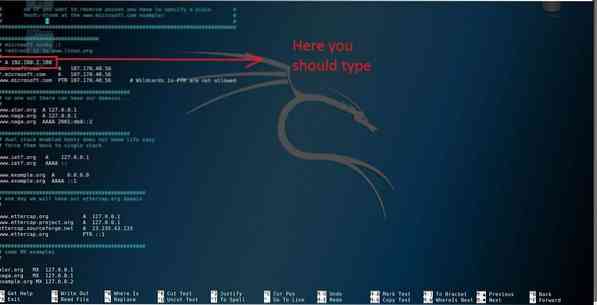

Настройте командния терминал и променете DNS конфигурацията на Ettercap, като въведете следния синтаксис в редактора по ваш избор.

$ gedit / etc / ettercap / etter.dnsЩе ви бъде показан DNS конфигурационният файл.

След това ще трябва да въведете адреса си в терминала

> * a 10.0.2.15

Проверете вашия IP адрес, като напишете ifconfig в нов терминал, ако все още не знаете какъв е той.

За да запазите промените, натиснете ctrl + x и натиснете (y) отдолу.

Подгответе сървъра на Apache

Сега ще преместим нашата фалшива страница за сигурност на място на сървъра на Apache и ще я стартираме. Ще трябва да преместите вашата фалшива страница в тази директория на apache.

Изпълнете следната команда, за да форматирате HTML директорията:

$ Rm / Var / Www / Html / *След това ще трябва да запазите фалшивата си страница за сигурност и да я качите в директорията, която споменахме. Въведете следното в терминала, за да започнете качването:

$ mv / root / Desktop / фалшив.html / var / www / htmlСега задействайте Apache Server със следната команда:

$ sudo услуга apache2 стартЩе видите, че сървърът е стартиран успешно.

Подправяне с добавка Ettercap

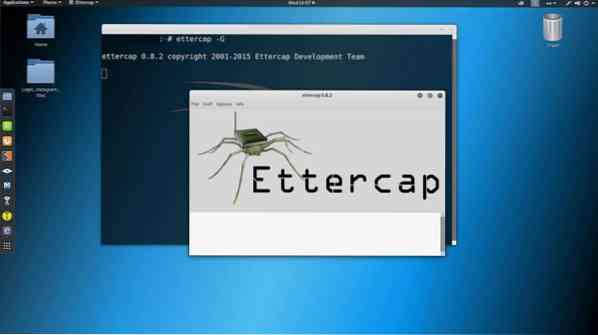

Сега ще видим как Ettercap ще влезе в игра. Ще подправяме DNS с Ettercap. Стартирайте приложението, като напишете:

$ ettercap -G

Можете да видите, че това е помощна програма за GUI, което улеснява много навигирането.

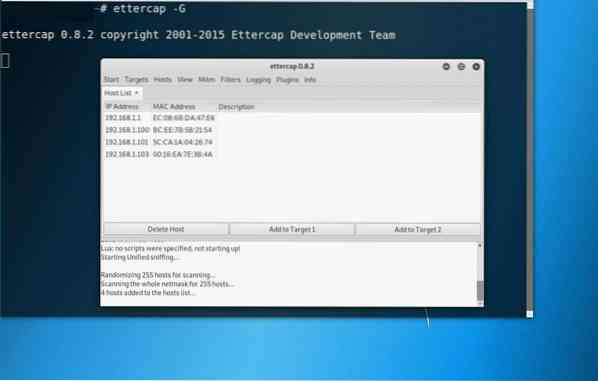

След като добавката се отвори, вие натискате бутона „sniff bottom“ и избирате United sniffing

Изберете мрежовия интерфейс, който се използва в момента:

С този набор щракнете върху разделите на хоста и изберете един от списъците. Ако няма подходящ хост, можете да щракнете върху сканиращия хост, за да видите повече опции.

След това посочете жертвата да се насочи към 2 и вашия IP адрес като цел 1. Можете да посочите жертвата, като щракнете върху мишена две-и след това на добавяне към целевия бутон.

След това натиснете раздела mtbm и изберете ARP отравяне.

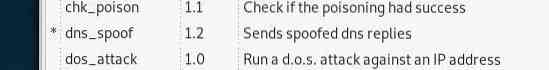

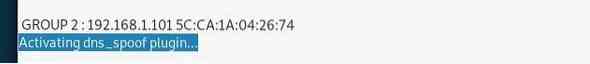

Сега отидете до раздела Приставки и кликнете върху раздела „Управление на приставките“ и след това активирайте DNS подправяне.

След това преминете към стартовото меню, където най-накрая можете да започнете с атаката.

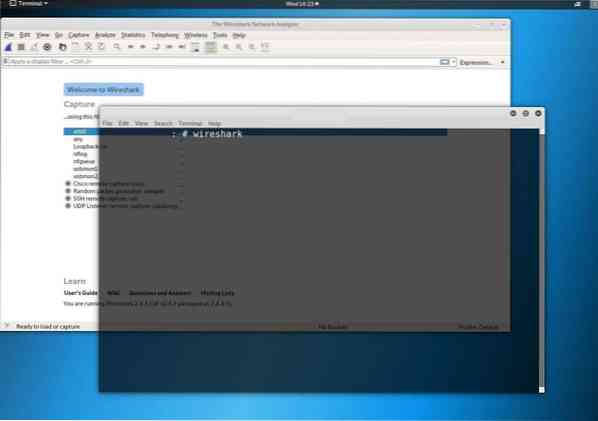

Улавяне на Https трафика с Wireshark

Тук всичко завършва с някои приложими и подходящи резултати.

Ще използваме Wireshark, за да привлечем https трафика и да се опитаме да извлечем паролите от него.

За да стартирате Wireshark, извикайте нов терминал и въведете Wireshark.

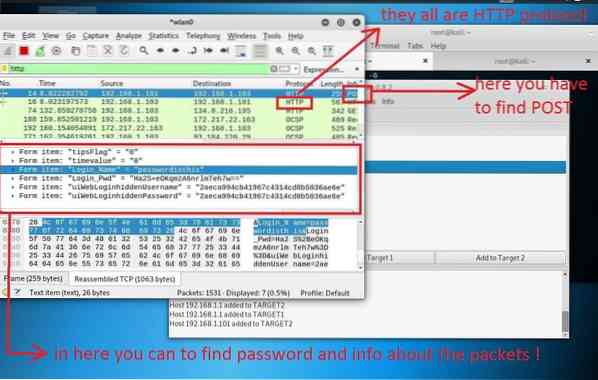

С включен и работещ Wireshark трябва да му инструктирате да филтрира всички трафик пакети, различни от https пакетите, като въведете HTTP в Приложи филтър за показване и натиснете Enter.

Сега Wireshark ще игнорира всеки друг пакет и ще улови само https пакетите

Сега обърнете внимание на всеки и всеки пакет, който съдържа думата „пост“ в описанието си:

Заключение

Когато говорим за хакерство, MITM е обширна област на опит. Един специфичен тип MITM атака има няколко различни уникални начина, по които може да се подходи към тях, и същото важи и за фишинг атаките.

Разгледахме най-простия, но много ефективен начин да се доберем до много сочна информация, която може да има бъдещи перспективи. Kali Linux направи тези неща наистина лесни от пускането си през 2013 г., с вградените помощни програми, обслужващи една или друга цел.

Както и да е, засега това е всичко. Надявам се, че този бърз урок ви е бил полезен и се надяваме, че ви е помогнал да започнете с фишинг атаки. Придържайте се към още уроци за MITM атаки.

Phenquestions

Phenquestions