Системата за откриване на проникване може да бъде внедрена в зависимост от размера на мрежата. Има десетки качествени търговски IDS, но много компании и малки фирми не могат да си ги позволят. Изсумтете е гъвкава, лека и популярна система за откриване на проникване, която може да бъде внедрена според нуждите на мрежата, варираща от малки до големи мрежи, и предоставя всички функции на платена IDS. Изсумтете не струва нищо, но това не означава, че не може да предостави същите функционалности като елитен, търговски IDS. Изсумтете се счита за пасивен IDS, което означава, че той подушва мрежови пакети, сравнява се с правилото и в случай на откриване на злонамерен дневник или запис (i.д., откриване на проникване), генерира предупреждение или поставя запис в регистрационен файл. Изсумтете се използва за наблюдение на операциите и дейностите на рутери, защитни стени и сървъри. Snort предоставя удобен за потребителя интерфейс, съдържащ верига от набори от правила, които могат да бъдат много полезни за човек, който не е запознат с IDS. Snort генерира аларма в случай на проникване (атаки за преливане на буфер, DNS отравяне, отпечатъци на OS, сканиране на портове и много други), като дава на организацията по-голяма видимост на мрежовия трафик и улеснява много спазването на разпоредбите за сигурност.

Инсталиране на Snort

Преди да инсталирате Snort, има някои софтуери или пакети с отворен код, които първо трябва да инсталирате, за да извлечете най-доброто от тази програма.

- Libpcap: Снайфър за пакети като Wireshark, който се използва за улавяне, наблюдение и анализ на мрежовия трафик. Да инсталираш libpcap, използвайте следните команди, за да изтеглите пакета от официалния уебсайт, разархивирайте пакета и след това го инсталирайте:

[имейл защитен]: ~ $ tar -xzvf libpcap-

[имейл защитен]: ~ $ cd libpcap-

[имейл защитен]: ~ $ ./ конфигуриране

[имейл защитен]: ~ $ sudo make

[имейл защитен]: ~ $ make install

- OpenSSH: Инструмент за сигурна свързаност, който осигурява защитен канал, дори през несигурна мрежа, за дистанционно влизане чрез ssh протокол. OpenSSH се използва за дистанционно свързване със системи с администраторски права. OpenSSH може да се инсталира чрез следните команди:

преносим / openssh-8.3p1.катран.gz

[имейл защитен]: ~ $ tar xzvf openssh-

[имейл защитен]: ~ $ cd openssh-

[имейл защитен]: ~ $ ./ конфигуриране

[имейл защитен]: ~ $ sudo make install

- MySQL: Най-популярният безплатен и с отворен код SQL база данни. MySQL се използва за съхраняване на алармирани данни от Snort. SQL библиотеките се използват от отдалечени машини за комуникация и достъп до базата данни, където се съхраняват записите в журнала Snort. MySQL може да бъде инсталиран чрез следната команда:

- Уеб сървър на Apache: Най-използваният уеб сървър в интернет. Apache се използва за показване на конзолата за анализ през уеб сървъра. Може да бъде изтеглен от официалния уебсайт тук: http: // httpd.апаш.организация /, или като използвате следната команда:

- PHP: PHP е скриптов език, използван при уеб разработката. За стартиране на конзолата за анализ е необходим механизъм за синтактичен анализ на PHP. Може да се изтегли от официалния уебсайт: https: // www.php.мрежа / изтегляния.php, или чрез използване на следните команди:

[имейл защитен]: ~ $ tar -xvf php-

[имейл защитен]: ~ $ cd php-

[имейл защитен]: ~ $ sudo make

[имейл защитен]: ~ $ sudo make install

- OpenSSL: Използва се за защита на комуникациите по мрежата, без да се притеснявате за извличането или наблюдението на изпратените и получените данни от трети страни. OpenSSL предоставя криптографска функционалност на уеб сървъра. Може да се изтегли от официалния уебсайт: https: // www.openssl.организация /.

- Stunnel: Програма, използвана за криптиране на произволен мрежов трафик или връзки в SSL и която работи заедно OpenSSL. Зашеметяване може да бъде изтеглен от официалния му уебсайт: https: // www.зашеметяване.организация /, или може да бъде инсталиран чрез следните команди:

[имейл защитен]: ~ $ tar xzvf stunnel-

[имейл защитен]: ~ $ cd stunnel-

[имейл защитен]: ~ $ ./ конфигуриране

[имейл защитен]: ~ $ sudo make install

- КИСЕЛИНА: Съкращение за Контрол за анализ за откриване на проникване. ACID е интерфейс за търсене, поддържан от заявки, използван за намиране на съвпадащи IP адреси, дадени модели, конкретна команда, полезен товар, подписи, конкретни портове и т.н., от всички регистрирани сигнали. Той осигурява задълбочена функционалност на анализ на пакети, позволявайки идентифициране на това, което точно атакуващият се е опитвал да постигне и вида полезен товар, използван в атаката. КИСЕЛИНА може да бъде изтеглен от официалния му уебсайт: https: // www.sei.cmu.edu / about / divisions / cert / index.cfm.

Сега, когато всички необходими основни пакети са инсталирани, Изсумтете може да бъде изтеглен от официалния уебсайт, изсумтя.орг, и може да се инсталира чрез следните команди:

[имейл защитен]: ~ $ wget https: // www.изсумтя.org / downloads / snort / snort-2.9.16.1.катран.gz[имейл защитен]: ~ $ tar xvzf snort-

[имейл защитен]: ~ $ cd snort-

[имейл защитен]: ~ $ ./ конфигуриране

[имейл защитен]: ~ $ sudo make && --enable-source-fire

[имейл защитен]: ~ $ sudo make install

След това изпълнете следната команда, за да проверите дали Snort е инсталиран и версията на Snort, която използвате:

[имейл защитен]: ~ $ snort --,,_ - *> Хъркане! <*-

o ") ~ Номер на версията"

Авторско право (C) 1998-2013 Sourcefire, Inc., и др.

Използване на libpcap версия 1.8.1

Използване на PCRE версия: 8.39 2016-06-14

Използване на версия ZLIB: 1.2.11

След като инсталацията е успешна, в системата трябва да са създадени следните файлове:

/ usr / bin / snort: Това е двоичен изпълним файл на Snort.

/ usr / share / doc / snort: Съдържа документацията и страниците на Snort.

/ etc / snort: Съдържа всички набори от правила на Изсумтете и това е и неговият конфигурационен файл.

Използване на Snort

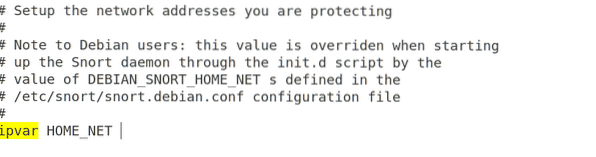

За да използвате Snort, първо трябва да конфигурирате Home_Net стойност и му дайте стойността на IP адреса на мрежата, която защитавате. IP адресът на мрежата може да бъде получен чрез следната команда:

[имейл защитен]: ~ $ ifconfigОт резултатите копирайте стойността на inet адрес на желаната мрежа. Сега отворете конфигурационния файл Snort / etc / snort / snort.конф използвайки следната команда:

[имейл защитен]: ~ $ sudo vim / etc / snort / snort.конфЩе видите изход като този:

Намери линията “Ipvar HOME_NET.” Пред ipvar HOME_NET, напишете IP адреса, копиран преди и запишете файла. Преди бягане Изсумтете, друго нещо, което трябва да направите, е да стартирате мрежата в размирен режим. Можете да го направите, като използвате следната команда:

[имейл защитен]: ~ $ / sbin / ifconfig -Сега сте готови за бягане Изсумтете. За да проверите състоянието му и да тествате конфигурационния файл, използвайте следната команда:

[имейл защитен]: ~ $ sudo snort -T -i4150 Прочетете правилата за хъркане

3476 правила за откриване

0 правила за декодер

0 правила за препроцесор

3476 Option Chains, свързани в 290 Chain Headers

0 Динамични правила

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Правила за преброяване]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| всякакви 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[откриване-филтър-конфигурация]------------------------------

| капачка на паметта: 1048576 байта

+-----------------------[правила за откриване на филтър]-------------------------------

| нито един

-------------------------------------------------------------------------------

+-----------------------[скорост-филтър-конфигурация]-----------------------------------

| капачка на паметта: 1048576 байта

+-----------------------[курс-филтър-правила]------------------------------------

| нито един

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| капачка на паметта: 1048576 байта

+-----------------------[филтър за събития-глобален]----------------------------------

| нито един

+-----------------------[събитие-филтър-локален]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Проследяване на прагове = src count = 5 секунди = 2

| gen-id = 1 sig-id = 2494 type = И двете проследяване = dst count = 20 секунди = 60

| gen-id = 1 sig-id = 3152 type = Проследяване на прагове = src count = 5 секунди = 2

| gen-id = 1 sig-id = 2923 type = Проследяване на прагове = dst count = 10 секунди = 60

| gen-id = 1 sig-id = 2496 type = И двете проследяване = dst count = 20 секунди = 60

| gen-id = 1 sig-id = 2275 type = Проследяване на праговете = dst count = 5 секунди = 60

| gen-id = 1 sig-id = 2495 type = И двете проследяване = dst count = 20 секунди = 60

| gen-id = 1 sig-id = 2523 type = И двете проследяване = dst count = 10 секунди = 10

| gen-id = 1 sig-id = 2924 type = Проследяване на прагове = dst count = 10 секунди = 60

| gen-id = 1 sig-id = 1991 type = Limit tracking = src count = 1 секунди = 60

+-----------------------[потискане]------------------------------------------

| нито един

-------------------------------------------------------------------------------

Правило за прилагане на реда: активиране-> динамично-> преминаване-> пускане-> sdrop-> отхвърляне-> предупреждение-> дневник

Проверка на конфигурациите на препроцесора!

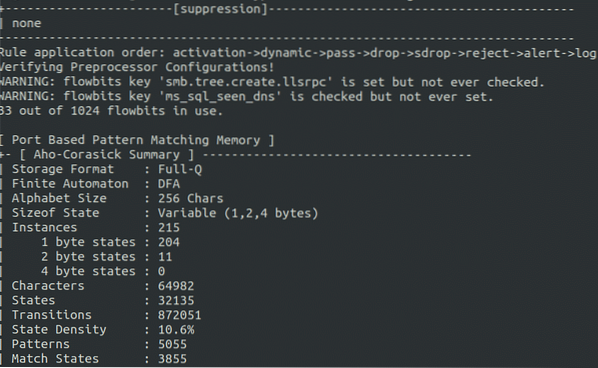

[Памет, съвпадаща с порт базирани]

+- [Резюме на Aho-Corasick] -------------------------------------

| Формат за съхранение: Full-Q

| Краен автомат: DFA

| Размер на азбуката: 256 символа

| Sizeof State: Променлива (1,2,4 байта)

| Екземпляри: 215

| 1 байт: 204

| 2 байтови състояния: 11

| Състояния от 4 байта: 0

| Герои: 64982

| Щати: 32135

| Преходи: 872051

| Плътност на държавата: 10.6%

| Модели: 5055

| Състояния на мача: 3855

| Памет (MB): 17.00

| Модели: 0.51

| Списъци с мачове: 1.02

| DFA

| 1 байт: 1.02

| 2 байтови състояния: 14.05

| Състояния от 4 байта: 0.00

+----------------------------------------------------------------

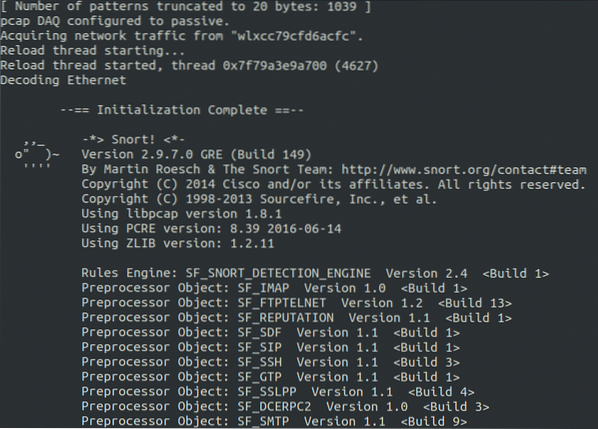

[Брой модели, съкратени до 20 байта: 1039]

pcap DAQ конфигуриран за пасивен.

Придобиване на мрежов трафик от "wlxcc79cfd6acfc".

--== Инициализацията завърши ==--

,,_ - *> Хъркане! <*-

o ") ~ Номер на версията

Авторско право (C) 1998-2013 Sourcefire, Inc., и др.

Използване на libpcap версия 1.8.1

Използване на PCRE версия: 8.39 2016-06-14

Използване на версия ZLIB: 1.2.11

Engine Engine: SF_SNORT_DETECTION_ENGINE Версия 2.4

Обект на препроцесор: SF_IMAP Версия 1.0

Обект на препроцесор: SF_FTPTELNET Версия 1.2

Обект на препроцесор: SF_REPUTATION Версия 1.1

Обект на препроцесор: SF_SDF Версия 1.1

Обект на препроцесор: SF_SIP Версия 1.1

Обект на препроцесор: SF_SSH Версия 1.1

Обект на препроцесор: SF_GTP Версия 1.1

Обект на препроцесор: SF_SSLPP Версия 1.1

Обект на препроцесор: SF_DCERPC2 Версия 1.0

Обект на препроцесор: SF_SMTP Версия 1.1

Обект на препроцесор: SF_POP Версия 1.0

Обект на препроцесор: SF_DNS Версия 1.1

Обект на препроцесор: SF_DNP3 Версия 1.1

Обект на препроцесор: SF_MODBUS Версия 1.1

Snort успешно потвърди конфигурацията!

Хъркане излизане

Snort Rulesets

Най-голямата сила на Изсумтете лежи в неговите набори от правила. Snort има възможността да използва голям брой набори от правила за наблюдение на мрежовия трафик. В последната си версия, Изсумтете идва с 73 различни видове и повече 4150 правила за откриване на аномалии, съдържащи се в папката “/ Etc / snort / rules.”

Можете да разгледате типовете набори от правила в Snort, като използвате следната команда:

[имейл защитен]: ~ $ ls / etc / snort / rlesатака-отговори.правила общност-smtp.правила icmp.правила шелкод.правила

задна врата.правила community-sql-injection.правила imap.правила smtp.правила

лош трафик.правила общност-вирус.информация за правилата.правила snmp.правила

чат.правила общностни уеб атаки.правила местни.правила sql.правила

общност-бот.правила community-web-cgi.правила разни.правила telnet.правила

изтрита от общността.правила общност-уеб-клиент.правила мултимедия.правила tftp.правила

общности.правила общност-уеб-дос.правила mysql.правила вирус.правила

общност-експлойт.правила общност-web-iis.правила netbios.управлява уеб атаки.правила

общност-ftp.правила общност-уеб-разни.правила nntp.правила web-cgi.правила

игра на общността.правила общност-уеб-php.правила oracle.правила web-клиент.правила

общност-icmp.прави ddos.прави други идентификатори.правила web-coldfusion.правила

общност-imap.изтрити правила.правила p2p.правила web-frontpage.правила

неподходящо за общността.правила dns.политика на правилата.правила web-iis.правила

общност-пощенски клиент.правила dos.правила pop2.правила web-misc.правила

общност-разни.правила експериментални.правила pop3.правила web-php.правила

общност-nntp.правила експлоатират.правила порно.правила x11.правила

общност-оракул.правила пръст.правила rpc.правила

общностна политика.правила ftp.правила rservices.правила

общност-глътка.правила icmp-info.сканиране на правила.правила

По подразбиране, когато стартирате Изсумтете в режим на система за откриване на проникване всички тези правила се разполагат автоматично. Нека сега тестваме ICMP набор от правила.

Първо, използвайте следната команда, за да стартирате Изсумтете в IDS режим:

[имейл защитен]: ~ $ sudo snort -A конзола -i-c / etc / snort / snort.конф

Ще видите няколко изхода на екрана, запазете го така.

Сега ще изпратите пинг на IP на тази машина от друга машина, като използвате следната команда:

[имейл защитен]: ~ $ pingНапишете го пет до шест пъти и след това се върнете на машината си, за да видите дали Snort IDS го открива или не.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментацияНеобходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментация

Необходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментация

Необходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментация

Необходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментация

Необходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Дестинация Недостижима фрагментация

Необходим и DF бит е зададен [**] [Класификация: Разни дейности] [Приоритет: 3]

ICMP

Тук получихме предупреждение, че някой извършва сканиране за пинг. Той дори предостави IP адрес на машината на нападателя.

Сега ще отидем на IP адрес на тази машина в браузъра. В този случай няма да видим предупреждение. Опитайте да се свържете с ftp сървър на тази машина, използвайки друга машина като нападател:

[имейл защитен]: ~ $ ftpВсе още няма да виждаме предупреждение, тъй като тези набори от правила не са добавени в правилата по подразбиране и в тези случаи няма да се генерира предупреждение. Това е моментът, когато трябва да създадете свой собствен набори от правила. Можете да създадете правила според вашите собствени нужди и да ги добавите в “/ Etc / snort / rules / local.правила ” файл и след това изсумтя автоматично ще използва тези правила при откриване на аномалии.

Създаване на правило

Сега ще създадем правило за откриване на подозрителен пакет, изпратен на пристанище 80 така че да се генерира регистрационен сигнал, когато това се случи:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP Packet found"; sid: 10000001; rev: 1;)Има две основни части от писането на правило, т.е.д., Заглавка на правилото и опции за правила. Следва разбивка на правилото, което току-що написахме:

- Хедър

- Тревога: Посоченото действие за откриване на пакета, съответстващ на описанието на правилото. Има няколко други действия, които могат да бъдат посочени вместо предупреждението според нуждите на потребителя, т.е.д., регистрация, отхвърляне, активиране, пускане, преминаване, и т.н.

- Tcp: Тук трябва да посочим протокола. Има няколко вида протоколи, които могат да бъдат посочени, т.е.д., tcp, udp, icmp, и т.н., според нуждите на потребителя.

- Всяка: Тук може да се посочи изходният мрежов интерфейс. Ако всякакви е посочено, Snort ще провери за всички мрежи източници.

- ->: Посоката; в този случай се задава от източник до местоназначение.

- $ HOME_NET: Мястото, където е дестинацията IP адрес е посочено. В този случай използваме този, конфигуриран в / etc / snort / snort.конф файл в началото.

- 80: Портът за местоназначение, на който чакаме мрежов пакет.

- Настроики:

- Съобщение: Сигналът, който трябва да се генерира, или съобщението, което ще се покаже в случай на улавяне на пакет. В този случай е настроено на „Намерен е HTTP пакет.”

- sid: Използва се за идентифициране на правилата на Snort уникално и систематично. Първият 1000000 номерата са запазени, така че можете да започнете с 1000001.

- Rev: Използва се за лесна поддръжка на правилата.

Ще добавим това правило в “/ Etc / snort / rules / local.правила ” файл и вижте дали може да открие HTTP заявки на порт 80.

[имейл защитен]: ~ $ echo “alert tcp any any -> $ HOME_NET 80 (msg:" HTTP пакетнамерено "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.правила

Всички сме готови. Сега можете да отворите Изсумтете в IDS режим, използвайки следната команда:

[имейл защитен]: ~ $ sudo snort -A конзола -i wlxcc79cfd6acfc-c / etc / snort / snort.конф

Придвижете се до IP адрес на тази машина от браузъра.

Изсумтете вече може да открие всеки пакет, изпратен до порт 80 и ще покаже предупреждението „Намерен е HTTP пакет “ на екрана, ако това се случи.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**][Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Намерен HTTP пакет [**]

[Приоритет: 0] TCP

Също така ще създадем правило за откриване ftp опити за влизане:

# alert tcp any any -> any 21 (msg: "Намерен е FTP пакет"; sid: 10000002;)Добавете това правило към „Местен.правила ” файл, като използвате следната команда:

[имейл защитен]: ~ $ echo “предупреждение за tcp всякакви -> предупредителни tcp всякакви -> всякакви 21(msg: "Намерен е FTP пакет"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.правила

Сега опитайте да влезете от друга машина и погледнете резултатите от програмата Snort.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Намерен FTP пакет [**] [Приоритет: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Намерен FTP пакет [**] [Приоритет: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Намерен FTP пакет [**] [Приоритет: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Намерен FTP пакет [**] [Приоритет: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Намерен FTP пакет [**] [Приоритет: 0]

TCP

Както се вижда по-горе, получихме предупреждението, което означава, че успешно сме създали тези правила за откриване на аномалии на порта 21 и порт 80.

Заключение

Системи за откриване на проникване като Изсумтете се използват за наблюдение на мрежовия трафик, за да открият кога атака се извършва от злонамерен потребител, преди да може да навреди или да засегне мрежата. Ако нападателят извършва сканиране на портове в мрежа, атаката може да бъде открита, заедно с броя на направените опити, IP адрес и други подробности. Изсумтете се използва за откриване на всички видове аномалии и идва с голям брой вече конфигурирани правила, заедно с опцията за потребителя да напише свои собствени правила според неговите или нейните нужди. В зависимост от размера на мрежата, Изсумтете могат лесно да бъдат настроени и използвани, без да харчите нищо, в сравнение с други платени реклами Системи за откриване на проникване. Уловените пакети могат да бъдат анализирани допълнително с помощта на пакетен снифър, като Wireshark, за анализиране и разбиване на това, което се случва в съзнанието на нападателя по време на атаката и видовете сканиране или изпълнявани команди. Изсумтете е безплатен инструмент с отворен код и лесен за конфигуриране инструмент и може да бъде чудесен избор за защита на всяка средна мрежа от атака.

Phenquestions

Phenquestions