Веднъж инсталиран, ще намерите Zenmap в менюто на приложенията, в зависимост от типа сканиране, който искате да извършите, препоръчително е да стартирате Zenmap като root, например Nmap SYN или сурови сканирания изискват специални привилегии.

Веднъж инсталиран, ще намерите Zenmap в менюто на приложенията, в зависимост от типа сканиране, който искате да извършите, препоръчително е да стартирате Zenmap като root, например Nmap SYN или сурови сканирания изискват специални привилегии.

Като алтернатива можете да стартирате Zenmap от конзолата, но тъй като графичният интерфейс е задължителен, за да го инсталирате, този урок се фокусира върху графичното управление.

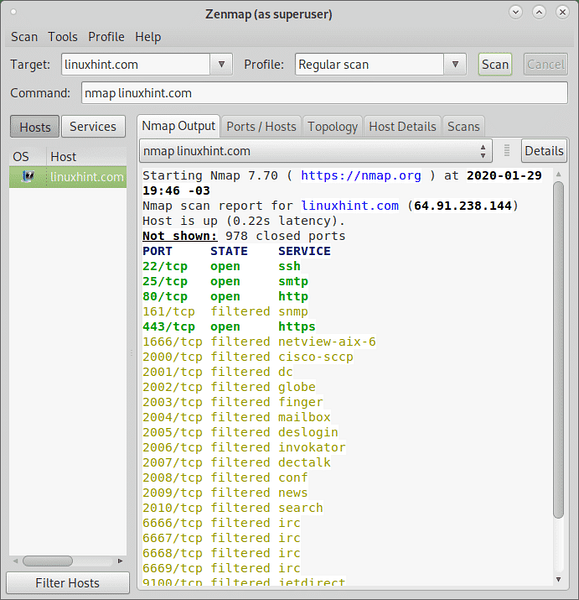

След като бъде изпълнен, ще видите главния прозорец на Zenmap, включително падащо меню за избор на профил. За първия пример изберете Редовно сканиране.

В полето „Target“ попълнете полето с IP адрес, име на домейн, IP обхват или подмрежа за сканиране. След като бъдете избрани, натиснете бутона „Сканиране“, до падащото меню, за да изберете желания профил.

По-долу ще видите следните раздели: Nmap изход, Пристанища / домакини, Топология, Подробности за домакина и Сканира.

Където:

Nmap изход: този изход показва обикновения изход на Nmap, това е екранът по подразбиране при стартиране на сканиране.

Пристанища / домакини: този раздел отпечатва услуги или портове с допълнителна информация, сортирана по хостове, ако е избран един хост, той ще изведе състоянието на сканираните портове.

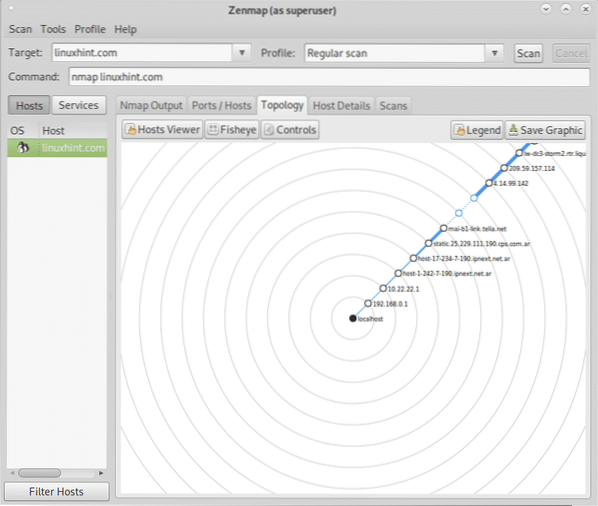

Топология: този раздел показва пътеките, през които преминават до достигане на целта, с други думи показва скокове между нас и целта, подобно на трасето (вижте https: // linuxhint.com / traceroute_nmap /) показване на мрежовата структура въз основа на пътя.

Подробности за хоста: този раздел отпечатва информацията на сканирания хост като дърво. Информацията, отпечатана в този раздел, включва името на хоста и неговата операционна система, ако е онлайн или надолу, състоянието на сканираните портове, времето за работа и други. Той също така показва оценка на уязвимостта въз основа на наличните услуги за целта.

Сканира: този раздел показва история на всички изпълнени сканирания, включително изпълнявани сканирания, можете също да добавите сканирания, като импортирате файл.

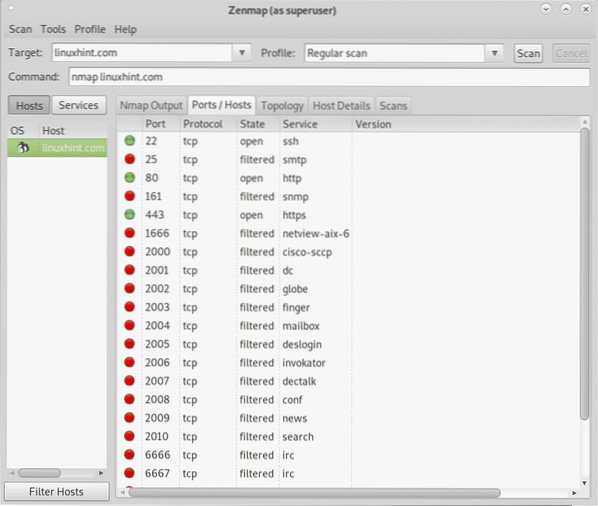

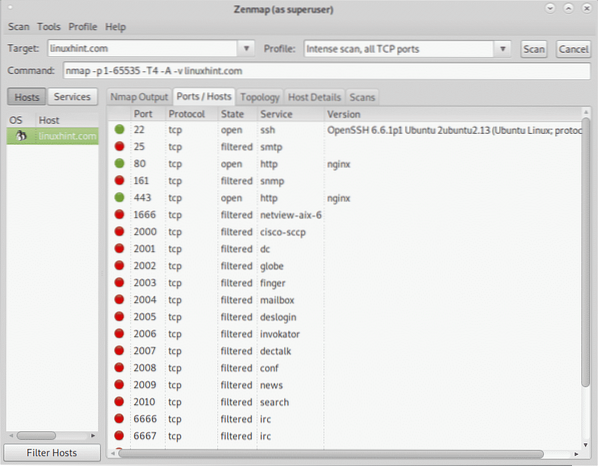

Следващата екранна снимка показва Пристанища / домакини раздел:

Както можете да видите на екранната снимка по-горе, са изброени всички портове, техният протокол, тяхното състояние и услуга, когато са налични, ако са инструктирани от вида на сканирането, той ще отпечата и версията на софтуера, работеща зад всеки порт.

Следващият раздел показва топологията или трасето:

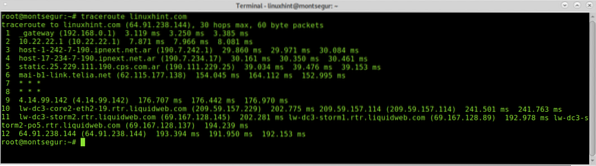

Можете да проверите дали този раздел показва трасето, като стартирате трасето срещу linuxhint.com, разбира се, въпреки че това не е така, вземете под внимание резултатите от traceroute могат да варират в зависимост от наличността на хмел.

Можете да проверите дали този раздел показва трасето, като стартирате трасето срещу linuxhint.com, разбира се, въпреки че това не е така, вземете под внимание резултатите от traceroute могат да варират в зависимост от наличността на хмел.

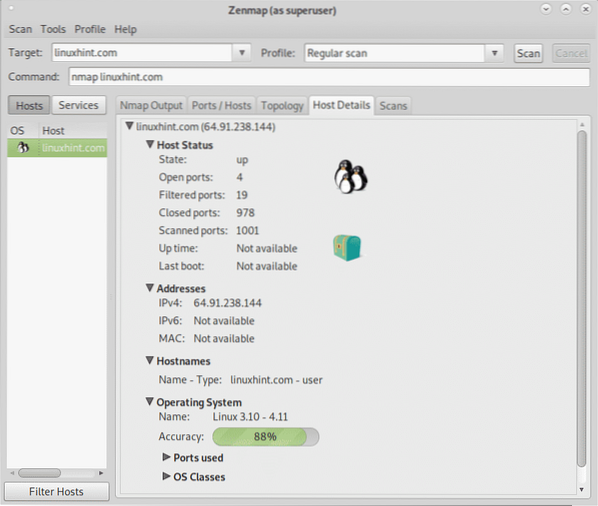

Следните екранни снимки показват Подробности за домакина там можете да видите ОС, идентифицирана с икона, състояние (нагоре), брой отворени, филтрирани, затворени и сканирани портове, времето за работа не е налично, IP адрес и име на хост.

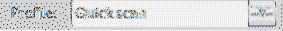

За да продължите с урока, нека проверите режима за бързо сканиране, като го изберете в падащото меню Профил:

След като сте избрали, натиснете „Сканиране“. Както ще видите в Команда ще видите знамената -Т4 и -F.

The -Т4 се отнася до шаблона за синхронизиране. Шаблоните за синхронизация са:

Параноик: -T0, изключително бавен, полезен за заобикаляне на IDS (системи за откриване на проникване)

Подъл: -T1, много бавен, полезен и за заобикаляне на IDS (системи за откриване на проникване)

Вежлив: -Т2, неутрален.

Нормално: -T3, това е режимът по подразбиране.

Агресивен: -T4, бързо сканиране.

Луд: -T5, по-бърз от техниката на агресивно сканиране.

(Източник: https: // linuxhint.com / nmap_xmas_scan /)

The -F флагът инструктира Zenmap (и Nmap) да извърши бързо сканиране.

Както можете да видите по-горе, резултатът е по-кратък от редовното сканиране, сканирани са по-малко портове и резултатът е готов след 2.75 секунди.

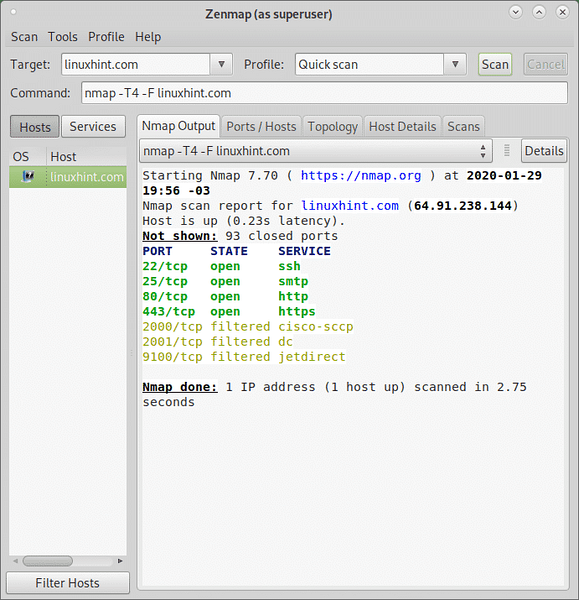

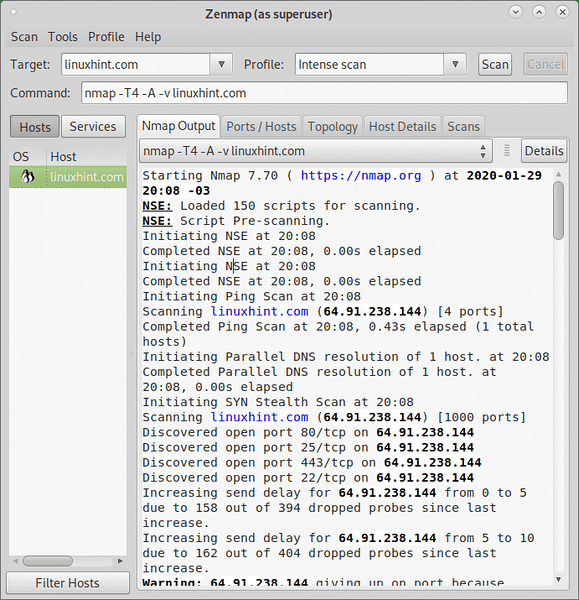

За следващия пример в полето Профил изберете интензивно сканиране, този път ще се съсредоточим върху резултата.

При избора на този тип сканиране ще забележите, в допълнение към -Т4 флаг на -A флаг.

The -A флагът позволява откриване на OS и версия, сканиране на скриптове и traceroute.

The -v flag увеличава многословността на изхода.

Разбиране на резултата:

Първите редове показват характеристиките на процеса на сканиране, първият ред показва версията на Nmap, последвана от информация за скриптовете за предварително сканиране, които трябва да бъдат изпълнени, в този случай бяха заредени 150 скрипта от Nmap Scripting Engine (NSE):

Стартиране на Nmap 7.70 (https: // nmap.org) в 2020-01-29 20:08 -03 NSE: Заредени 150 скрипта за сканиране. NSE: Предварително сканиране на скриптове. Иницииране на NSE в 20:08 Завършен NSE в 20:08, 0.Изминаха 00 секунди Иницииране на NSE в 20:08 Завършено NSE в 20:08, 0.Изминаха 00-те

След скриптове за предварително сканиране, които се изпълняват преди извършване на сканирането, изходът ще покаже информация за пинг сканирането, втората стъпка преди DNS резолюцията за събиране на IP адреса (или името на хоста, ако сте предоставили IP като цел). Целта на стъпката за сканиране на ping е да открие наличността на хоста.

След като DNS резолюцията приключи, се извършва SYN сканиране, за да се стартира Stealth сканиране (вж https: // linuxhint.com / nmap_stealth_scan /).

Иницииране на Ping Scan в 20:08 Сканиране linuxhint.com (64.91.238.144) [4 порта] Завършено сканиране за пинг в 20:08, 0.Изминаха 43 секунди (общо 1 хоста) Иницииране на паралелна DNS резолюция на 1 хост. в 20:08 Завършена паралелна DNS резолюция на 1 хост. в 20:08, 0.Изминаха 00 секунди Стартиране на SYN Stealth Scan в 20:08 сканиране linuxhint.com (64.91.238.144) [1000 порта] Открит отворен порт 80 / tcp на 64.91.238.144 Открит отворен порт 25 / tcp на 64.91.238.144 Открит отворен порт 443 / tcp на 64.91.238.144 Открит отворен порт 22 / tcp на 64.91.238.144 Увеличаване на закъснението при изпращане за 64.91.238.144 от 0 до 5 поради 158 от 394 изпуснати сонди от последното увеличение. Увеличаване на закъснението при изпращане за 64.91.238.144 от 5 на 10 поради 162 от 404 изпуснати сонди след последното увеличение. Предупреждение: 64.91.238.144 отказване от пристанището, защото ударът за ретранслация е ударен. Завършено SYN Stealth Scan в 20:08, 53.Изминали 62 секунди (общо 1000 порта)

След сканирането на портовете интензивното сканиране ще продължи с откриване на услуги и ОС:

Иницииране на услужно сканиране в 20:08 Сканиране на 4 услуги на linuxhint.com (64.91.238.144) Завършено сканиране на услугата в 20:09, 13.Изминаха 25 секунди (4 услуги на 1 хост) Иницииране на откриване на ОС (опитайте # 1) срещу linuxhint.com (64.91.238.144) adju_timeouts2: пакетът предполага, че има rtt от -88215 микросекунди. Пренебрегване на времето. adju_timeouts2: пакетът предполага, че има rtt от -88215 микросекунди. Пренебрегване на времето. adju_timeouts2: пакетът предполага, че има rtt от -82678 микросекунди. Пренебрегване на времето. adju_timeouts2: пакетът предполага, че е имал rtt от -82678 микросекунди. Пренебрегване на времето. Повторен опит за откриване на OS (опитайте №2) срещу linuxhint.com (64.91.238.144)

След това се изпълнява трасета, за да ни отпечата мрежовата топология или скачанията между нас и нашата цел, той отчете 11 хоста, както можете да видите по-долу, повече информация ще бъде достъпна на Топология раздел.

Иницииране на Traceroute в 20:09 Завършен Traceroute в 20:09, 3.Изминаха 02 секунди Иницииране на паралелна DNS резолюция на 11 хоста. в 20:09 Завършена паралелна DNS резолюция на 11 хоста. в 20:09, 0.Изминаха 53 секунди

След като процесът на сканиране приключи, ще бъдат изпълнени скриптове за сканиране:

NSE: Сканиране на скриптове 64.91.238.144. Иницииране на NSE в 20:09 Завършено NSE в 20:09, 11.Изминаха 02 секунди Иницииране на NSE в 20:09 Завършено NSE в 20:09, 5.Изминаха 22 секунди

И накрая ще имате изхода на отчета за всяка стъпка.

Първата част на отчета се фокусира върху портовете и услугите, показвайки, че хостът е нараснал, броя на затворените портове, които не са показани, и подробна информация за отворени или регистрирани портове:

Отчет за сканиране на Nmap за linuxhint.com (64.91.238.144) Хостът е нагоре (0.Латентност 21s). Не е показано: 978 затворени порта PORT STATE SERVICE VERSION 22 / tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; протокол 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp отворен smtp Postfix smtpd | _smtp-команди: zk153f8d-liquidwebsites.com, ТРЪБОПРОВОД, РАЗМЕР 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: ГРЕШКА: Неуспешно изпълнение на скрипт (използвайте -d за отстраняване на грешки) | _ssl-дата: TLS случайността не представлява време 80 / tcp отворете http nginx | http-методи: | _ Поддържани методи: ВЗЕМЕТЕ ОПЦИИ ЗА ПОЩА НА ГЛАВА | _http-server-header: nginx | _http-title: Не последва пренасочване към https: // linuxhint.com / 161 / tcp филтриран snmp 443 / tcp отворен ssl / http nginx | _http-favicon: Неизвестен favicon MD5: D41D8CD98F00B204E9800998ECF8427E | _http-генератор: WordPress 5.3.2 | http-методи: | _ Поддържани методи: ПОЛУЧАЙТЕ ГЛАВА ПОСТ | _http-server-header: nginx | _http-title: Подсказка за Linux - Проучване и управление на екосистемата на Linux | _http-trane-info: Проблем с XML синтактичния анализ на / evox / abou | ssl-cert: Subject: commonName = linuxhint.com | Алтернативно име на темата: DNS: linuxhint.com, DNS: www.linuxhint.com | Издател: commonName = Нека да шифроваме орган X3 / organizationName = Нека да шифроваме / countryName = САЩ | Тип публичен ключ: rsa | Битове с публичен ключ: 4096 | Алгоритъм за подпис: sha256WithRSAEncryption | Не важи преди: 2019-11-30T11: 25: 40 | Не важи след: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp филтриран netview-aix-6 2000 / tcp филтриран cisco-sccp 2001 dc / tc глобус 2003 / tcp филтриран пръст 2004 / tcp филтрирана пощенска кутия 2005 / tcp филтриран делогин 2006 / tcp филтриран invokator 2007 / tcp филтриран dectalk

Следващата част на доклада се фокусира върху откриването на операционната система:

Тип устройство: общо предназначение | Работи WAP (САМО ДОГОВАРЯНЕ): Linux 3.X | 4.X (88%), вградена Asus (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: rt-ac66u Агресивни предположения на ОС: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 или 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Няма точно съвпадение на ОС за хост (тестови условия не са идеални).

Следващата част показва времето за непрекъсната работа, общия скок между вас и целта и крайния хост с подробна информация за времето за реакция за всеки хоп.

Предполагане по време на работа: 145.540 дни (от петък, 6 септември 07:11:33 2019) Разстояние в мрежата: 12 хопа Прогноза за TCP последователност: Трудност = 257 (Успех!) Генериране на последователност на IP ID: Всички нули Информация за услугата: Хост: zk153f8d-liquidwebsites.com; ОС: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (използвайки порт 256 / tcp) HOP RTT АДРЕС 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms хост-1-242-7-190.ipnext.нето.ар (190.7.242.1) 4 41.48 ms хост-17-234-7-190.ipnext.нето.ар (190.7.234.17) 5 42.99 ms статично.25.229.111.190.cps.com.ар (190.111.229.25) 6 168.06 ms mai-b1-link.телия.нето (62.115.177.138) 7 186.50 ms ниво 3-ic-319172-mai-b1.° С.телия.нето (213.248.84.81) 8 ... 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.течна мрежа.com (69.167.128.145) 12 217.88 ms 64.91.238.144

И накрая ще бъдете докладвани за изпълнението на скриптове след сканиране:

NSE: След сканиране на скрипт. Иницииране на NSE в 20:09 Завършено NSE в 20:09, 0.Изминаха 00 секунди Иницииране на NSE в 20:09 Завършено NSE в 20:09, 0.Изтекли 00 секунди Прочетете файлове с данни от: / usr / bin / ... / share / nmap OS и извършено откриване на услуга. Моля, докладвайте за грешни резултати на https: // nmap.org / submit / . Nmap done: 1 IP адрес (1 хост нагоре) сканиран в 94.19 секунди Изпратени сурови пакети: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

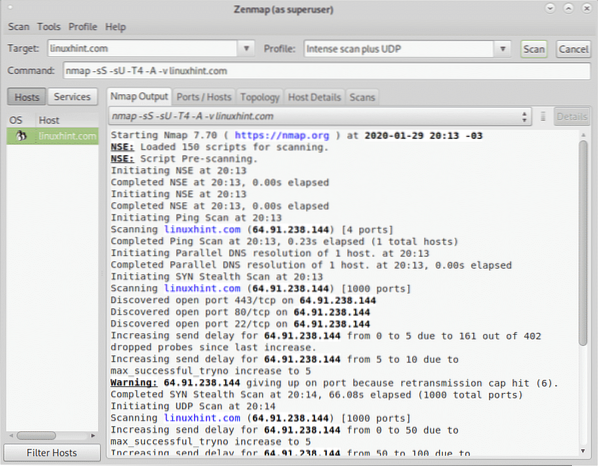

Сега нека тестваме Интензивно сканиране плюс UDP можете да изберете от падащото меню Профил:

С Intense Scan plus UDP ще видите флаговете -sS, -sU, -T4, -A и -v.

Където, както беше казано по-рано, -T се отнася до шаблона за синхронизиране, -A към OS, откриване на версия, NSE и traceroute и:

-sS: позволява SYN сканиране.

-sU: позволява сканиране на UDP.

UDP сканирането може да ни доведе до интересни открития в широко използвани услуги като DNS, SNMP или DHCP.

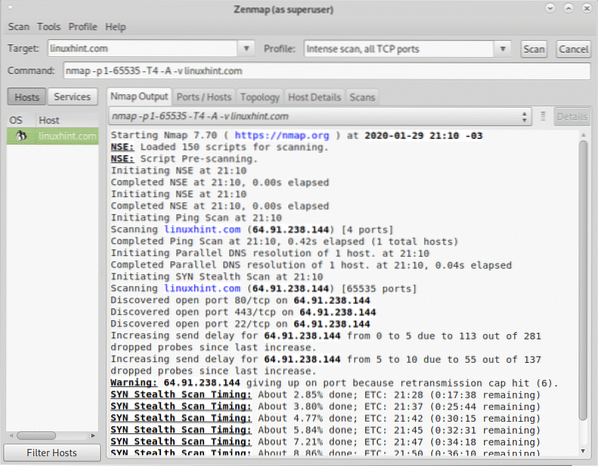

За да завършим този урок, нека видим Интензивно сканиране, всички TCP портове.

Това сканиране добавя знамето -стр за да зададете обхват на портове, в този случай обхватът на портовете е -p 1-65535, обхващащ всички съществуващи TCP портове:

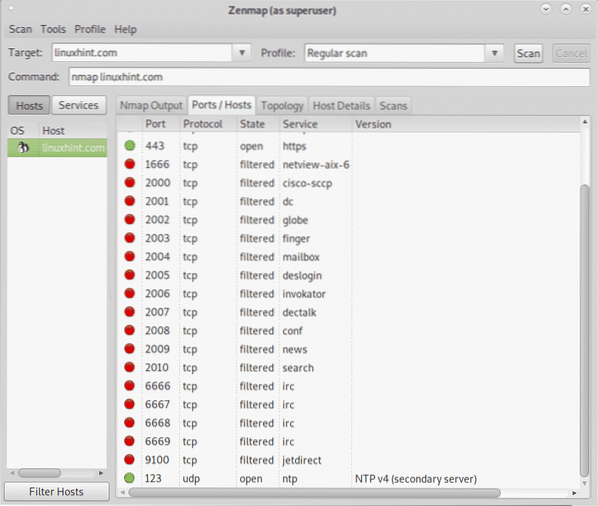

Можете да видите изхода, включително отворени и филтрирани портове на Пристанища / домакини раздел:

Надявам се, че този урок за Zenmap ви е бил полезен, продължете да следвате LinuxHint за повече съвети и актуализации за Linux и мрежи.

Phenquestions

Phenquestions