Обикновено, когато се установи наличието на руткит, жертвата трябва да преинсталира операционната система и нов хардуер, да анализира файлове, които да бъдат прехвърлени към замяната и в най-лошия случай ще е необходима подмяна на хардуер.Важно е да се подчертае възможността за фалшиви положителни резултати, това е основният проблем на chkrootkit, следователно, когато се открие заплаха, препоръката е да се изпълнят допълнителни алтернативи, преди да се вземат мерки, този урок също така ще разгледа накратко rkhunter като алтернатива. Също така е важно да се каже, че този урок е оптимизиран за потребители на дистрибуции на Debian и Linux, единственото ограничение за другите потребители на дистрибуции е инсталационната част, използването на chkrootkit е еднакво за всички дистрибуции.

Тъй като руткитите имат различни начини да постигнат целите си, скривайки злонамерен софтуер, Chkrootkit предлага разнообразни инструменти, за да си позволи тези начини. Chkrootkit е набор от инструменти, който включва основната програма chkrootkit и допълнителни библиотеки, изброени по-долу:

chkrootkit: Основна програма, която проверява двоичните файлове на операционната система за модификации на руткит, за да разбере дали кодът е фалшифициран.

ifpromisc.° С: проверява дали интерфейсът е в смутен режим. Ако мрежовият интерфейс е в безразборен режим, той може да се използва от нападател или злонамерен софтуер за улавяне на мрежовия трафик, за да се анализира по-късно.

chklastlog.° С: проверява за изтриване на lastlog. Lastlog е команда, която показва информация за последните влизания. Атакуващият или руткитът може да модифицира файла, за да избегне откриването, ако sysadmin провери тази команда, за да научи информация за влизания.

chkwtmp.° С: проверява за изтриване на wtmp. По същия начин, в предишния скрипт, chkwtmp проверява файла wtmp, който съдържа информация за потребителските данни за вход, за да се опита да открие модификации върху него, в случай че руткит е променил записите, за да предотврати откриването на прониквания.

check_wtmpx.° С: Този скрипт е същият като горния, но системите на Solaris.

chkproc.° С: проверява за признаци на троянски коне в LKM (зареждаеми модули на ядрото).

chkdirs.° С: има същата функция като горната, проверява за троянски коне в модулите на ядрото.

струни.° С: бърза и мръсна подмяна на струни с цел да се скрие естеството на руткита.

chkutmp.° С: това е подобно на chkwtmp, но вместо това проверява utmp файла.

Всички скриптове, споменати по-горе, се изпълняват, когато стартираме chkrootkit.

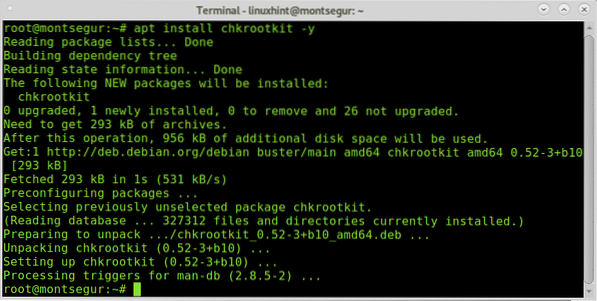

За да започнете да инсталирате chkrootkit на Debian и базирани Linux дистрибуции, изпълнете:

# apt инсталирайте chkrootkit -y

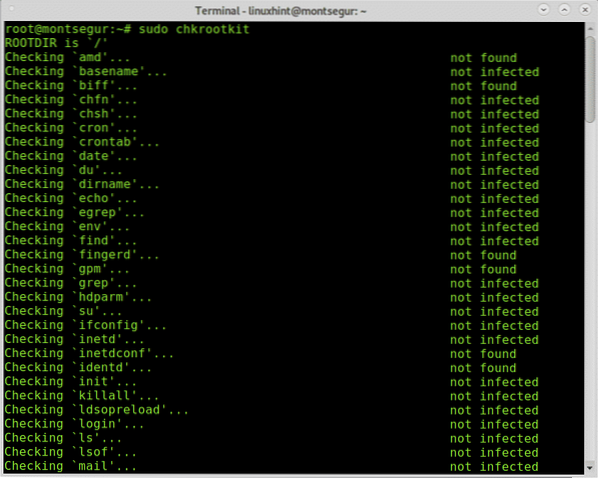

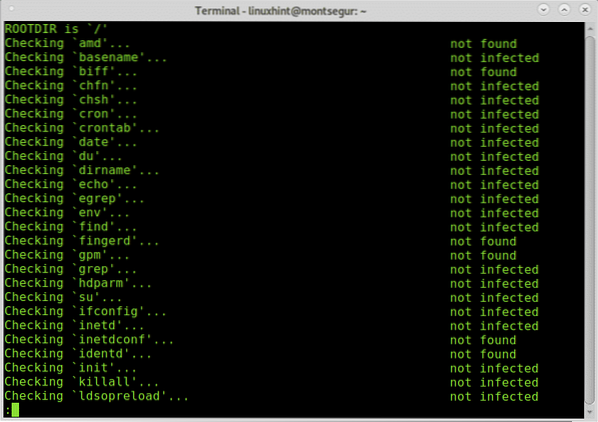

Веднъж инсталиран, за да го стартирате, изпълнете:

# sudo chkrootkit

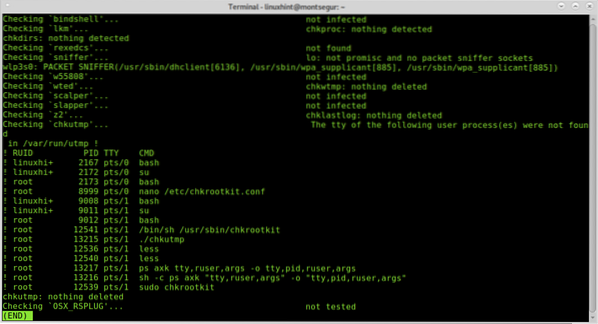

По време на процеса можете да видите, че всички скриптове, интегриращи chkrootkit, се изпълняват, като изпълняват всяка своя част.

Можете да получите по-удобен изглед с превъртане добавяне на тръба и по-малко:

# sudo chkrootkit | по-малко

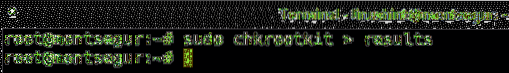

Можете също да експортирате резултатите във файл, като използвате следния синтаксис:

# sudo chkrootkit> резултати

След това, за да видите типа изход:

# по-малко резултати

Забележка: можете да замените „резултати“ за всяко име, което искате да дадете на изходния файл.

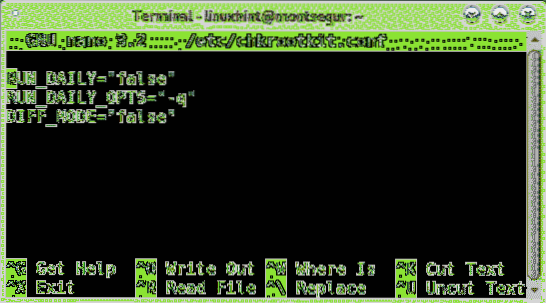

По подразбиране трябва да стартирате chkrootkit ръчно, както е обяснено по-горе, но можете да дефинирате ежедневни автоматични сканирания, като редактирате конфигурационния файл на chkrootkit, намиращ се в / etc / chkrootkit.conf, опитайте с помощта на nano или който и да е текстов редактор, който ви харесва:

# nano / etc / chkrootkit.конф

За постигане на ежедневно автоматично сканиране на първия ред, съдържащ RUN_DAILY = "false" трябва да се редактира RUN_DAILY = "вярно"

Ето как трябва да изглежда:

Натиснете CTRL+х и Y за да запазите и излезете.

Rootkit Hunter, алтернатива на chkrootkit:

Друга възможност за chkrootkit е RootKit Hunter, той също е допълнение, като се има предвид, ако сте намерили руткитове, използвайки един от тях, използването на алтернативата е задължително за отхвърляне на фалшиви положителни резултати.

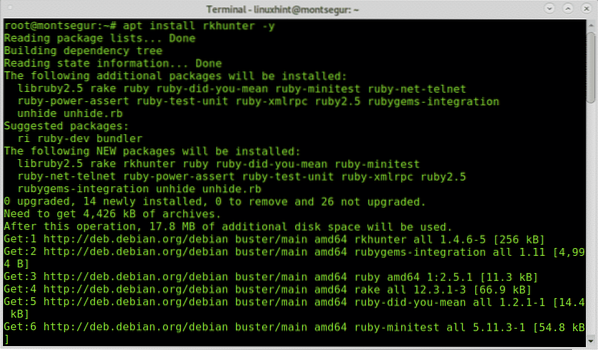

За да започнете с RootKitHunter, инсталирайте го, като изпълните:

# apt инсталирайте rkhunter -y

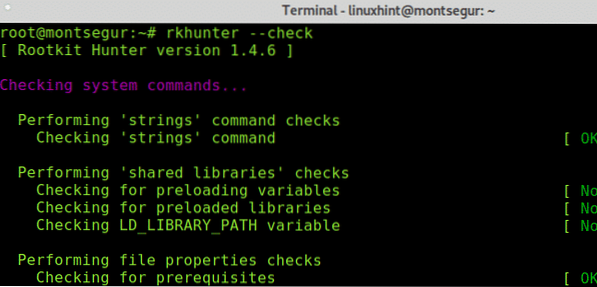

Веднъж инсталиран, за да стартирате тест, изпълнете следната команда:

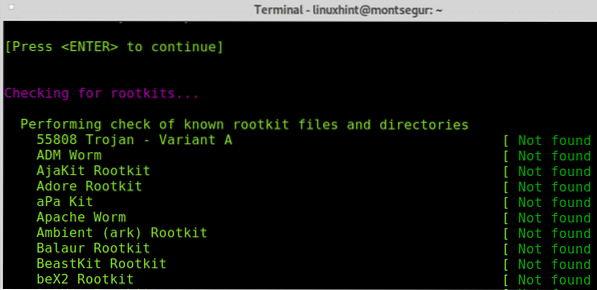

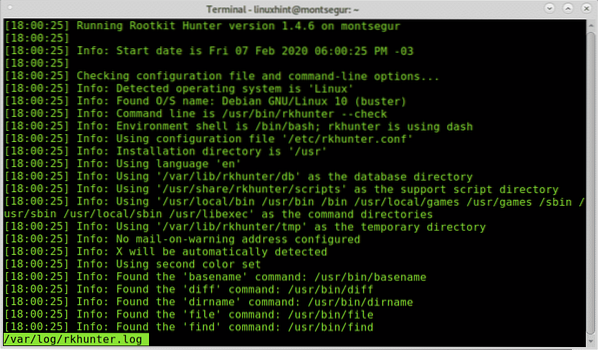

# rkhunter --чекКакто можете да видите, подобно на chkrootkit, първата стъпка на RkHunter е да анализира системните двоични файлове, но също и библиотеки и низове:

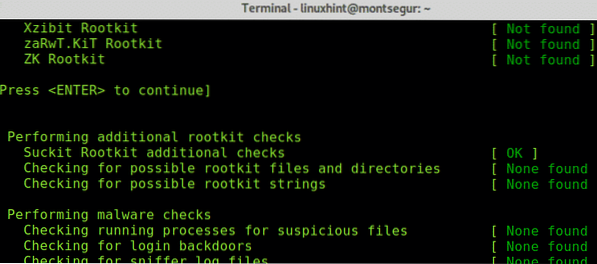

Както ще видите, за разлика от chkrootkit RkHunter ще поиска от вас да натиснете ENTER, за да продължите със следващите стъпки, преди това RootKit Hunter провери системните двоични файлове и библиотеки, сега ще отиде за известни руткитове:

Натиснете ENTER, за да позволите на RkHunter да продължи с търсенето на руткитове:

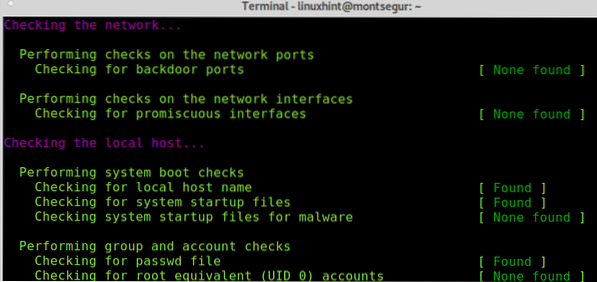

След това, подобно на chkrootkit, той ще провери мрежовите ви интерфейси, а също и портовете, известни с това, че се използват от затворени врати или троянски коне:

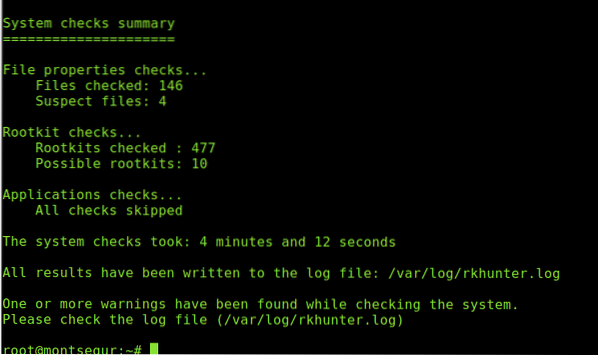

Накрая ще отпечата обобщение на резултатите.

Винаги можете да получите достъп до резултатите, запазени в / var / log / rkhunter.дневник:

Ако подозирате, че устройството ви може да е заразено от руткит или компрометирано, можете да следвате препоръките, изброени в https: // linuxhint.com / detect_linux_system_hacked /.

Надявам се, че този урок за Как да инсталирате, конфигурирате и използвате chkrootkit ви е бил полезен. Продължавайте да следвате LinuxHint за още съвети и актуализации за Linux и мрежи.

Phenquestions

Phenquestions