Никто извършва повече от 6700 теста срещу сайт. Огромният брой тестове както за уязвимости в сигурността, така и за неправилно конфигурирани уеб сървъри, го превръщат в устройство за повечето експерти по защита и пентестери. Nikto може да се използва за тестване на уеб сайт и уеб сървър или виртуален хост за известни уязвимости в сигурността и неправилни конфигурации на файлове, програми и сървъри. Той може да открие пропуснато съдържание или скриптове и други трудни за идентифициране проблеми от външна гледна точка.

Инсталация

Инсталиране Никто на Ubuntu системата е по същество ясна, тъй като пакетът вече е достъпен в хранилищата по подразбиране.

Първо за актуализиране на системните хранилища ще използваме следната команда:

[имейл защитен]: ~ $ sudo apt-get update && sudo apt-get upgradeСлед актуализиране на вашата система. Сега изпълнете следната команда, за да инсталирате Никто.

[имейл защитен]: ~ $ sudo apt-get install nikto -yСлед приключване на инсталационния процес използвайте следната команда, за да проверите дали nikto е инсталиран правилно или не:

[имейл защитен]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Ако командата дава номера на версията на Никто това означава, че инсталацията е успешна.

Употреба

Сега ще видим как можем да използваме Никто с различни опции на командния ред за извършване на уеб сканиране.

Като цяло Nikto изисква само хост за сканиране, който може да бъде посочен с -з или -домакин опция например, ако трябва да сканираме машина, чийто ip е 192.168.30.128 ще стартираме Nikto, както следва и сканирането ще изглежда по следния начин:

[имейл защитен]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Целеви IP: 192.168.30.128

+ Име на целевия хост: 192.168.30.128

+ Целеви порт: 80

+ Начално време: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Сървър: nginx / 1.14.0 (Ubuntu)

... изрязване ..

+ /: Намерена е инсталация на Wordpress.

+ / wp-вход.php: Намерен е вход за Wordpress

+ Apache / 2.4.10 изглежда остарял

+ Заглавката X-XSS-Protection не е дефинирана. Този заглавие може да намеква на потребителския агент

за защита срещу някои форми на XSS

+ Сървърът може да изтече inodes чрез ETags

------------------------------------------------------------

+ Тествани са 1 хост (и)

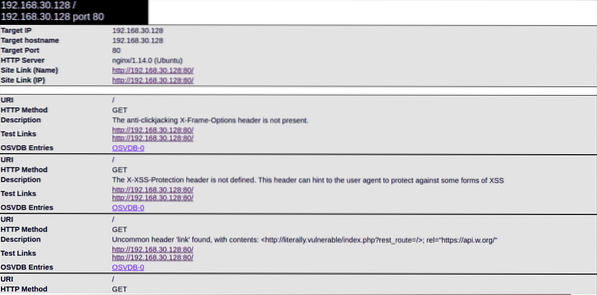

Този изход съдържа много полезна информация .Nikto е открил уеб сървъра, уязвимостите на XSS, Php информация и инсталирането на WordPress.

OSVDB

Елементите в сканиране nikto с префикс OSVDB са уязвимостите, които се отчитат в базата данни с уязвимост с отворен код (подобно на други бази данни за уязвимости като Общи уязвимости и експозиции, Национална база данни за уязвимости и т.н.).Те могат да бъдат много полезни въз основа на оценката им за тежест ,

Посочване на портове

Както можете да видите от горните резултати, когато портът не е посочен, Nikto ще сканира порт 80 по подразбиране . Ако уеб сървърът работи на различен порт, трябва да посочите номера на порта, като използвате -стр или -пристанище опция.

[имейл защитен]: ~ $ nikto -h 192.168.30.128 -р 65535- Nikto v2.1.6

------------------------------------------------------------

+ Целеви IP: 192.168.30.128

+ Име на целевия хост: 192.168.30.128

+ Целеви порт: 65535

+ Начално време: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Сървър: Apache / 2.4.29 (Ubuntu)

+ Заглавката X-Frame-Options срещу щракване не присъства.

+ Apache / 2.4.29 изглежда остарял

+ OSVDB-3233: / icons / README: Намерен файл по подразбиране на Apache.

+ Разрешени HTTP методи: ОПЦИИ, HEAD, GET, POST

Сканиран 1 хост ..

От горната информация можем да видим, че има някои заглавки, които помагат да се посочи как е конфигуриран уебсайтът. Можете също така да получите сочна информация от тайни директории.

Можете да посочите множество портове, като използвате запетая като:

[имейл защитен]: ~ $ nikto -h 192.168.30.128 -р 65535,65536Или можете да посочите набор от портове като:

[имейл защитен]: ~ $ nikto -h 192.168.30.128 -р 65535-65545Използване на URL адреси за задаване на целеви хост

За да посочим целта чрез нейния URL адрес, ще използваме команда:

[имейл защитен]: ~ $ nikto -h http: // www.пример.comНикто резултатите от сканирането могат да бъдат експортирани в различни формати като CSV, HTML, XML и т.н. За да запишете резултатите в определен изходен формат, трябва да посочите -o (изход) опция, а също и -f (формат) опция.

Пример:

[имейл защитен]: ~ $ nikto -h 192.168.30.128 -o тест.html -F htmlСега можем да получим достъп до отчета през браузъра

Параметър за настройка

Друг достоен компонент в Никто е вероятността да се характеризира тестът, използващ - Настройка параметър. Това ще ви позволи да изпълните само необходимите тестове, които могат да ви спестят много време:

- Качване на файл

- Интересни файлове / дневници

- Неправилни конфигурации

- Разкриване на информация

- Инжектиране (XSS и т.н.)

- Отдалечено извличане на файлове

- Отказ на услуга (DOS)

- Отдалечено извличане на файлове

- Отдалечена обвивка - Изпълнение на команда

- SQL инжекция

- Байпас за удостоверяване

- Идентификация на софтуера

- Включване на отдалечен източник

- Извършване на обратната настройка (всички с изключение на посочените)

Например, за да тестваме за SQL инжектиране и отдалечено извличане на файлове, ще напишем следната команда:

[имейл защитен]: ~ $ nikto -h 192.168.30.128 -Тюнинг 79 -o тест.html -F htmlСдвояване на сканирания с Metasploit

Едно от най-страхотните неща за Nikto е, че можете да сдвоите изхода на сканиране с четим формат Metasploit. По този начин можете да използвате изхода на Nikto в Metasploit, за да използвате конкретната уязвимост. За да направите това, просто използвайте командите по-горе и добавете -Формат msf+ до края. Това ще ви помогне бързо да сдвоите данните, извлечени с експлойт с оръжие.

[имейл защитен]: ~ $ nikto -hЗАКЛЮЧЕНИЕ

Nikto е известен и лесен за използване инструмент за оценка на уеб сървъра за бързо откриване на потенциални проблеми и уязвимости. Nikto трябва да бъде първото ви решение при тестване на уеб сървъри и уеб приложения. Nikto филтрира за 6700 евентуално рискови документи / програми, проверява за остарели форми на повече от 1250 сървъра и адаптира явни проблеми на повече от 270 сървъра, както е посочено от компетентния сайт Nikto. Трябва да знаете, че използването на nikto не е скрита процедура, означава, че системата за откриване на проникване може лесно да я открие. Той е направен за анализ на сигурността, така че стелтът никога не е бил приоритет.

Phenquestions

Phenquestions