Инсталирайте система за откриване на проникване (IDS), за да знаете дали системата е била хакната

Първото нещо, което трябва да направите след подозрение за хакерска атака, е да настроите IDS (система за откриване на проникване) за откриване на аномалии в мрежовия трафик. След извършена атака компрометираното устройство може да се превърне в автоматизирано зомби в хакерската служба. Ако хакерът дефинира автоматични задачи в устройството на жертвата, тези задачи вероятно ще създадат аномален трафик, който може да бъде открит от Системи за откриване на проникване, като OSSEC или Snort, които заслужават специален урок, имаме следното, за да започнете с най - известен:

- Конфигурирайте Snort IDS и създайте правила

- Първи стъпки с OSSEC (система за откриване на проникване)

- Snort Alerts

- Инсталиране и използване на система за откриване на проникване на Snort за защита на сървъри и Мрежи

Освен това към настройката на IDS и правилната конфигурация ще трябва да изпълните допълнителни задачи, изброени по-долу.

Наблюдавайте активността на потребителите, за да разберете дали системата е била хакната

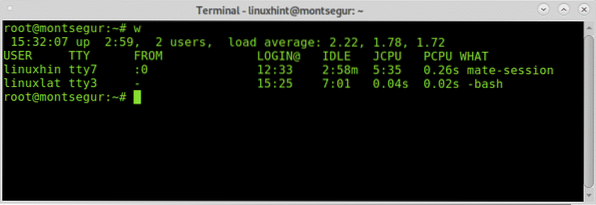

Ако подозирате, че сте били хакнати, първата стъпка е да се уверите, че нарушителят не е влязъл във вашата система, можете да го постигнете с помощта на команди “w" или "Кой”, Първият съдържа допълнителна информация:

# w

Забележка: командите „w“ и „who“ може да не показват потребители, регистрирани от псевдо терминали като терминал Xfce или терминал MATE.

Първата колона показва потребителско име, в този случай се регистрират linuxhint и linuxlat, втората колона TTY показва терминала, колоната ОТ показва адреса на потребителя, в този случай няма отдалечени потребители, но ако те бяха, бихте могли да видите IP адреси там. The [имейл защитен] колоната показва времето за влизане, колоната JCPU обобщава минутите от процеса, изпълнени в терминала или TTY. на PCPU показва процесора, консумиран от процеса, изброен в последната колона КАКВО. Информацията за процесора е приблизителна и не е точна.

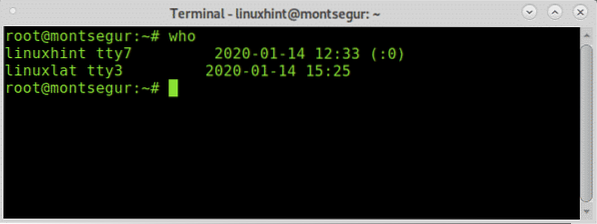

Докато w е равно на изпълнение ъптайм, Кой и ps -a заедно друга алтернатива, но по-малко информативна е командата „Кой”:

# Кой

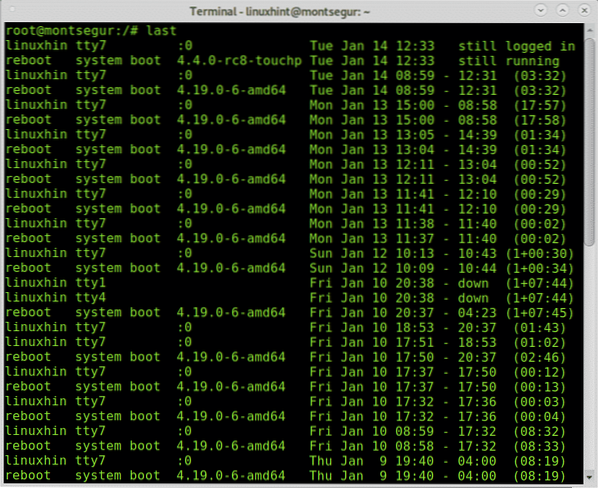

Другият начин за наблюдение на активността на потребителите е чрез командата „последно“, която позволява да се прочете файлът wtmp който съдържа информация за достъп за вход, източник за вход, време за влизане, с функции за подобряване на конкретни събития за вход, за да се опита да се изпълни:

# последен

Резултатът показва потребителското име, терминала, адреса на източника, времето за влизане и общата продължителност на сесията.

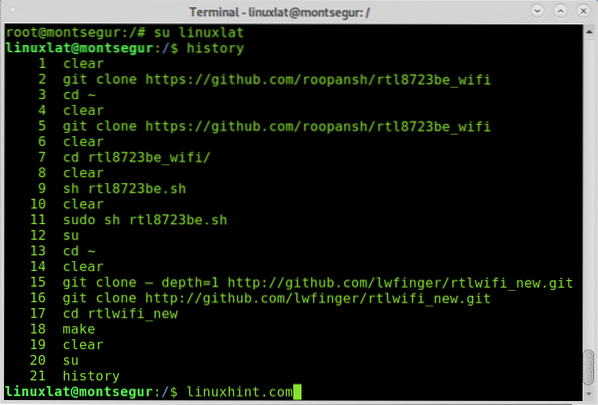

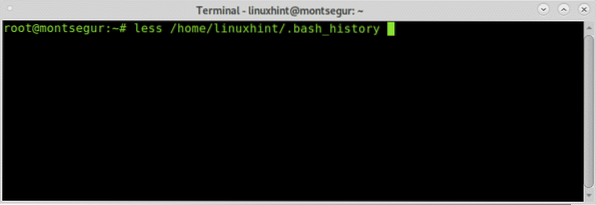

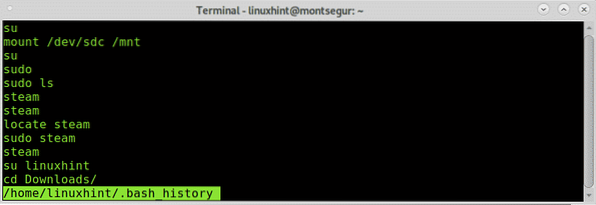

Ако подозирате за злонамерена дейност от определен потребител, можете да проверите историята на bash, влезте като потребител, когото искате да проучите и изпълнете командата история както в следния пример:

# су# история

По-горе можете да видите историята на командите, тази команда работи чрез четене на файла ~ /.bash_history намира се в дома на потребителите:

# по-малко / начало /

В този файл ще видите същия изход, отколкото когато използвате командата „история”.

Разбира се, този файл може лесно да бъде премахнат или съдържанието му фалшифицирано, информацията, предоставена от него, не трябва да се приема като факт, но ако нападателят изпълни „лоша“ команда и забрави да премахне историята, той ще бъде там.

Проверка на мрежовия трафик, за да се знае дали системата е била хакната

Ако хакер е нарушил сигурността ви, има голяма вероятност той да остави задна врата, начин да се върне, скрипт, доставящ определена информация като спам или копаене на биткойни, на някакъв етап, ако е държал нещо в системата ви да комуникира или изпраща каквато и да е информация можете да го забележите, като наблюдавате трафика си, търсейки необичайна дейност.

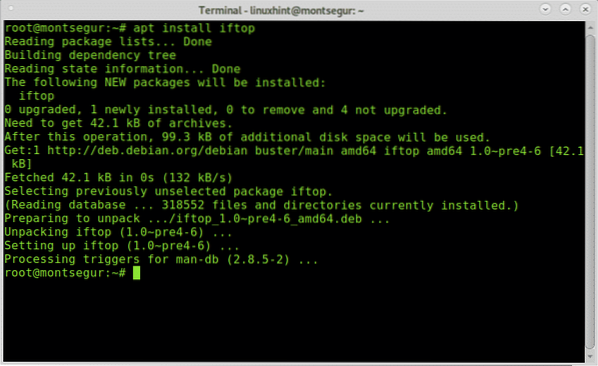

За да започнем, нека стартираме командата iftop, която по подразбиране не идва при стандартната инсталация на Debian. На официалния си уебсайт Iftop е описан като „най-добрата команда за използване на честотната лента“.

За да го инсталирате на Debian и базирани Linux дистрибуции, изпълнете:

# apt install iftop

След като го инсталирате, стартирайте го с Судо:

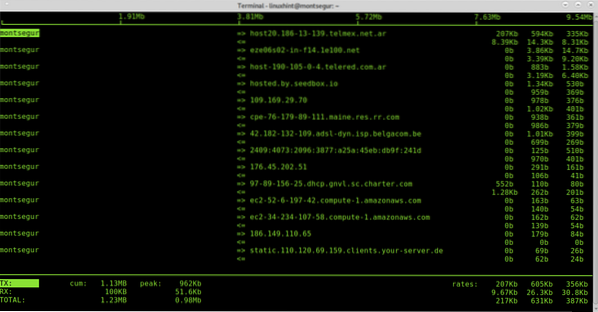

# sudo iftop -i

Първата колона показва localhost, в този случай montsegur, => и <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Когато използвате iftop, затворете всички програми, използващи трафик като уеб браузъри, месинджъри, за да отхвърлите възможно най-много одобрени връзки, за да анализирате какво остава, идентифицирането на странен трафик не е трудно.

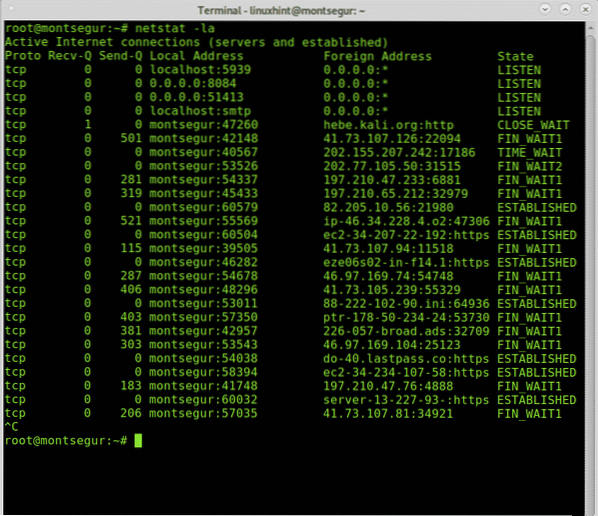

Командата netstat е също една от основните опции при наблюдение на мрежовия трафик. Следващата команда ще покаже слушане (l) и активни (a) портове.

# netstat -la

Можете да намерите повече информация за netstat на Как да проверя за отворени портове на Linux.

Проверка на процесите, за да се знае дали системата е била хакната

Във всяка операционна система, когато нещо се обърка, едно от първите неща, които търсим, са процесите, за да се опитаме да идентифицираме неизвестен или нещо подозрително.

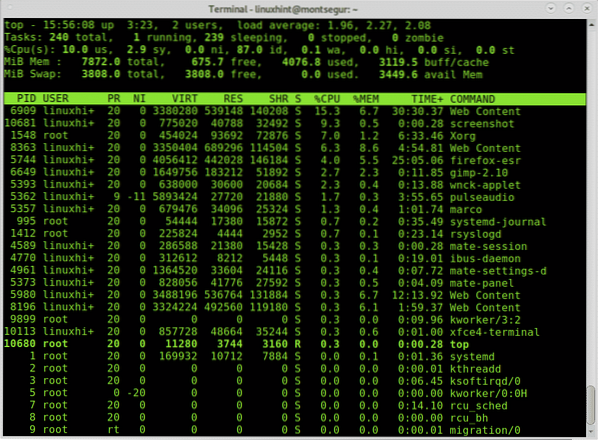

# Горна част

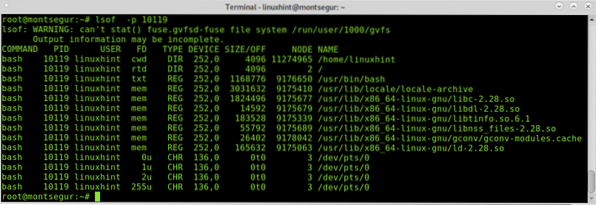

За разлика от класическите вируси, съвременната хакерска техника може да не създава големи пакети, ако хакерът иска да избегне вниманието. Проверете командите внимателно и използвайте командата lsof -p за подозрителни процеси. Командата lsof позволява да видите какви файлове се отварят и свързаните с тях процеси.

# lsof -p

Процесът над 10119 принадлежи на сесия bash.

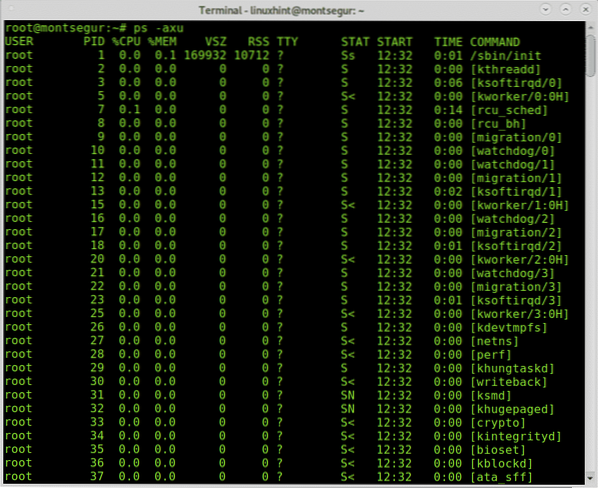

Разбира се за проверка на процесите има командата пс също.

# ps -axu

Изходът ps -axu по-горе показва потребителя в първата колона (корен), идентификатора на процеса (PID), който е уникален, използването на процесора и паметта от всеки процес, виртуалната памет и размера на резидентния набор, терминала, състоянието на процеса, началния си час и командата, която го е стартирала.

Ако установите нещо ненормално, можете да проверите с lsof с PID номера.

Проверка на вашата система за инфекции на Rootkits:

Руткитите са сред най-опасните заплахи за устройства, ако не и по-лошото, след като руткит бъде открит, няма друго решение освен преинсталирането на системата, понякога руткит може дори да принуди хардуерна подмяна. За щастие има проста команда, която може да ни помогне да открием най-известните руткитове, командата chkrootkit (проверете руткитите).

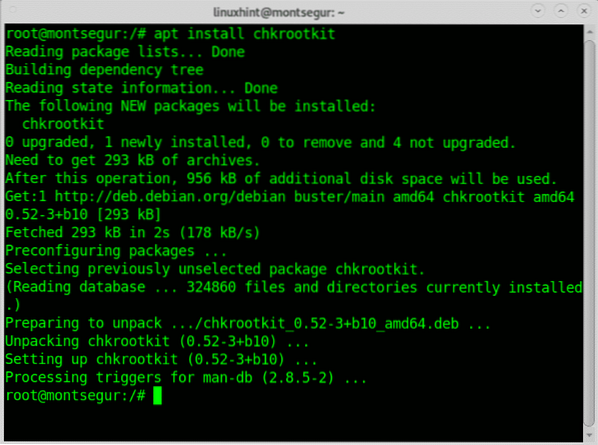

За да инсталирате Chkrootkit на Debian и базирани Linux дистрибуции, изпълнете:

# apt инсталирайте chkrootkit

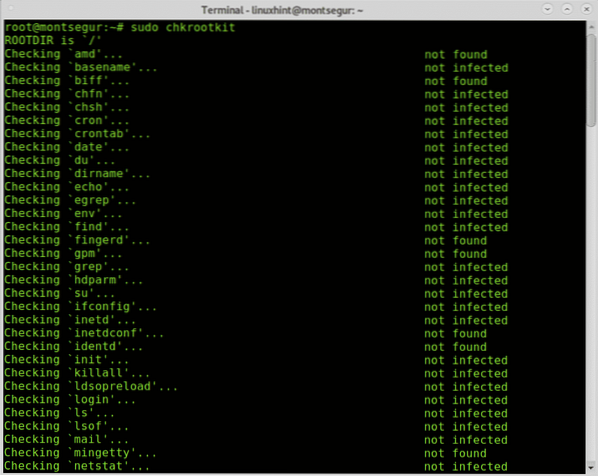

След като се инсталира, просто изпълнете:

Както виждате, в системата не бяха намерени руткитове.

Надявам се, че този урок за това как да установите дали вашата Linux система е била хакната ”е полезен.

Phenquestions

Phenquestions