Правилно конфигурираната защитна стена е решаваща част от установяването на предварителна сигурност на системата. Имайки това предвид, тук ще разгледаме как да конфигурирате защитната стена на вашия компютър Ubuntu.

Сега по подразбиране Ubuntu се предлага със специален инструмент за конфигуриране на защитна стена, известен като UFW или Некомплицирана защитна стена. Това е интуитивна система отпред, предназначена да ви помогне да управлявате правилата на iptables защитна стена. С UFW ще можете да използвате почти всички необходими задачи на защитната стена, без да се налага да научавате iptables.

Като такъв, за това четене ще използваме UFW, за да помогнем да настроим защитна стена за нашия компютър Ubuntu. Съставихме и подробен урок стъпка по стъпка за това как да използваме UFW за изпълнение.

Конфигуриране на защитна стена на Ubuntu (UFW)

UFW е просто и ефективно приложение на защитната стена, инсталирано по подразбиране на Ubuntu, но не активирано. Ако обаче смятате, че може да сте го изтрили случайно, можете да въведете следната команда в терминала си, за да я преинсталирате отново във вашата система.

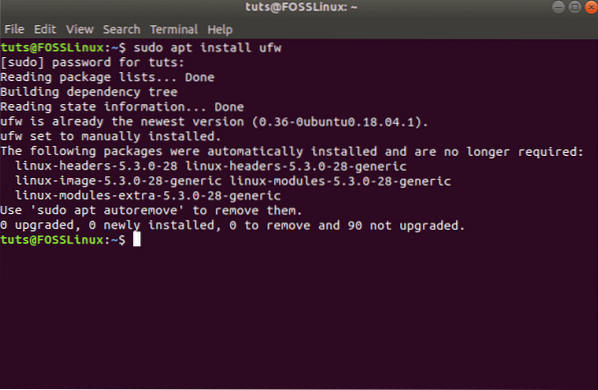

sudo apt инсталира ufw

Това ще инсталира UFW на вашата система. И ако вече е инсталиран, ще получите следния екран:

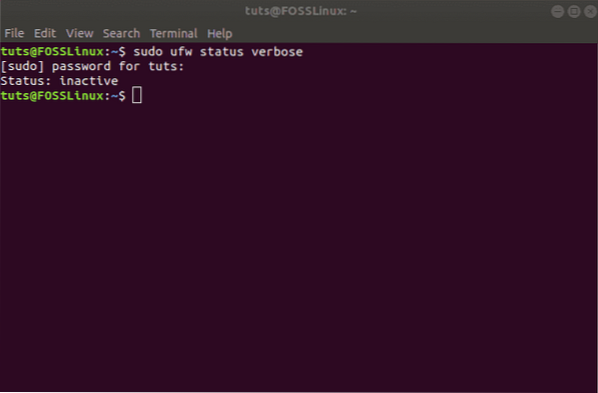

Веднъж инсталиран, трябва да се уверите, че е активиран и работи. За да направите това, използвайте тази команда:

sudo ufw статус многословен

Както можете да видите от изображението, в нашата система това показва, че UFW е неактивен.

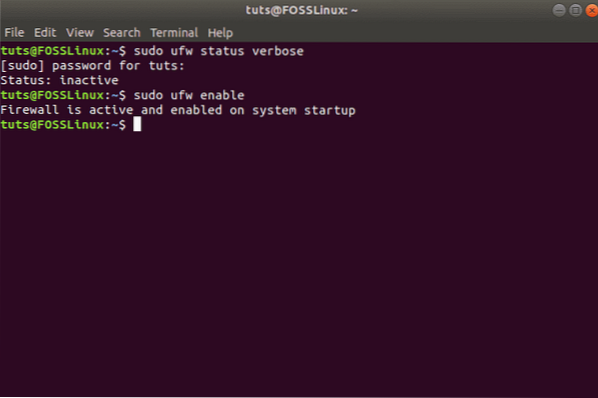

В този случай, за да активирате UFW, въведете следната команда:

sudo ufw разреши

Това трябва да активира UFW на вашата система и да покаже това съобщение:

Настройте политики по подразбиране

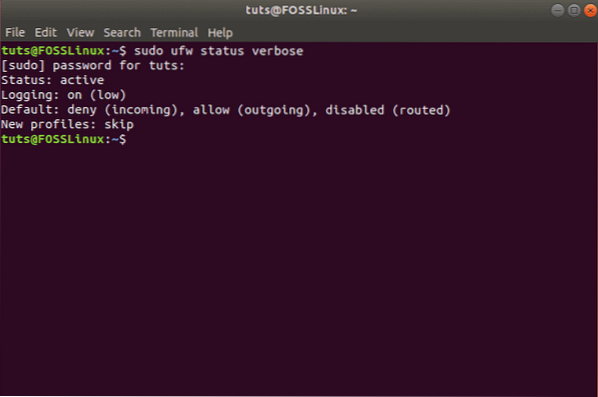

С активиран UFW можете да проверите състоянието му с помощта на предишната команда:

sudo ufw статус многословен

Сега трябва да видите нещо подобно:

Както можете да видите, по подразбиране UFW отказва всички входящи връзки и позволява всички изходящи връзки. Това не позволява на клиентите да се свързват с нашия сървър отвън, но ще позволи на приложенията от нашия сървър да комуникират с външни сървъри.

Можете обаче да прецизирате тези правила, за да създадете персонализирана защитна стена, специфична за вашите нужди и изисквания.

В следващите раздели ще обсъдим различни начини, по които можете да контролирате настройките на защитната стена.

Конфигурирайте поведението на UFW въз основа на входящи връзки към различни портове

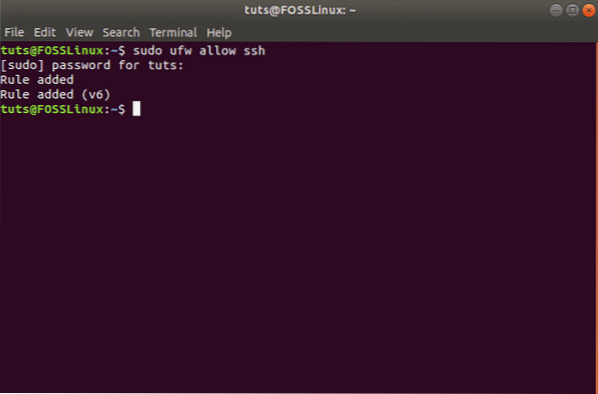

Ако искате да разрешите връзки, които използват защитен SSH, използвайте тази команда:

sudo ufw позволи ssh

или

sudo ufw позволяват 22

Трябва да получите следното съобщение:

Порт 22 е портът по подразбиране, който SSH Daemon слуша. Като такива можете да конфигурирате UFW да разрешава услугата (SSH) или конкретния порт (22).

Имайки това предвид, ако сте конфигурирали вашия SSH демон да слуша друг порт, да речем порт 2222, тогава можете просто да замените 22 с 2222 в командата и защитната стена на UFW ще позволи връзки от този порт.

По същия начин, да предположим, че искате сървърът ви да слуша HTTP на порт 80, след това можете да въведете някоя от следните команди и правилото ще бъде добавено към UFW.

sudo ufw позволи http

или

sudo ufw позволяват 80

За да разрешите HTTPS на порт 443, можете да използвате следните команди:

sudo ufw позволяват https

или

sudo ufw позволяват 443

Сега, ако искате да разрешите повече от един порт едновременно, това също е възможно. В този случай обаче трябва да споменете и двете - номерата на портовете, както и конкретния протокол, който искате да активирате.

Ето командата, която ще използвате, за да разрешите връзки от портове 6000 до 6003, идващи от TCP, както и от UDP.

sudo ufw позволяват 6000: 6003 / tcp

sudo ufw позволяват 6000: 6003 / udp

Отричане на специфични връзки

В случай, че се интересувате от предотвратяване на отделни връзки, тогава всичко, което трябва да направите, е просто да разменяте „позволи„ с „отричам„ във всяка от горните команди.

Да предположим например, че сте виждали подозрителни дейности, идващи от IP адрес 1.10.184.53. В този случай можете да използвате тази команда, за да предотвратите свързването на този IP адрес с вашата система:

sudo ufw отрича от 1.10.184.53

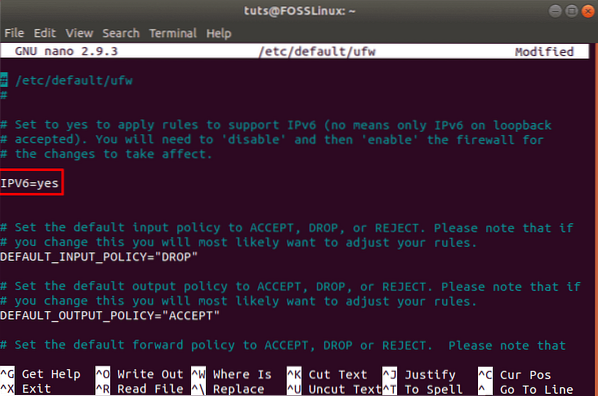

Конфигурирайте UFW за IPv6

Всички команди, които обсъдихме по-горе, предполагат, че използвате IPv4. В случай, че вашият сървър е конфигуриран за IPv6, тогава също трябва да конфигурирате UFW, за да поддържа IPv6. Това се прави със следната команда:

sudo nano / etc / default / ufw

Проверете и се уверете, че стойността за IPv6 е настроен на Да. Тя трябва да изглежда така:

Сега UFW и всички предварително конфигурирани правила ще поддържат както IPv4, така и IPv6.

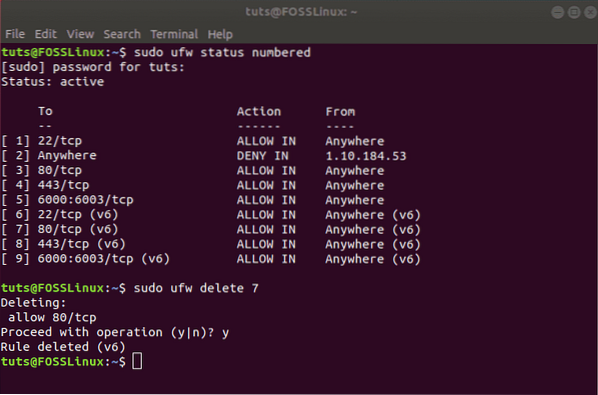

Изтрийте конкретни правила за UFW

Сега, след като знаете как да създавате нови правила за UFW, е време да се научите и как да изтривате конкретни правила, за да имате пълен контрол над набора от инструменти на защитната стена.

В случай, че сте задали няколко правила и не си спомняте всички, можете да използвате следната команда, за да получите списък с всички ваши правила на защитната стена.

sudo ufw статус номериран

Това ще генерира номериран списък на всички UFW правила, които сте настроили. Да предположим, че искате да изтриете правило номер 7. След това можете да продължите с тази команда:

sudo ufw изтриване 7

Като алтернатива, ако вече знаете кое правило искате да изтриете, можете директно да го въведете в командата по следния начин:

sudo ufw изтриване позволи http

Забележка: Ако сте конфигурирали UFW както за IPv6, така и за IPv4, тогава Изтрий команда ще премахне правилото за двата случая.

Достъп до дневниците на защитната стена

Важно е да проверявате дневниците на защитната стена от време на време. Това ще ви помогне да идентифицирате атаки, да забележите каквато и да е необичайна активност във вашата мрежа и дори да отстраните правилата на защитната стена.

Сега, като се каза, първо трябва да активирате UFW да създава регистрационни файлове, което може да се направи, като се използва следната команда:

sudo ufw влизане

Дневниците ще се съхраняват в / var / log / messages, / var / log / syslog, и / var / log / kern.дневник от където можете да получите достъп до тях.

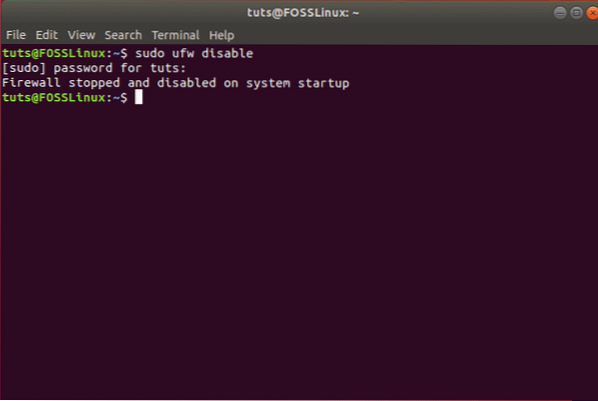

Деактивиране / нулиране на UFW

Ако искате да деактивирате UFW заедно с всички негови правила, можете да използвате тази команда:

sudo ufw забрани

Ще получите съобщение като това:

След това можете да активирате отново UFW, като използвате една от командите, обсъдени по-горе:

sudo ufw разреши

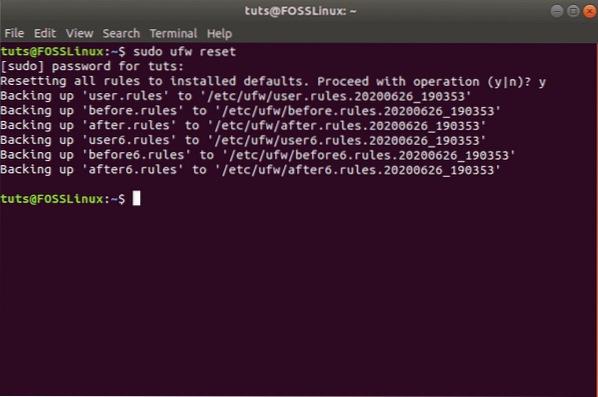

Ако обаче искате да започнете отново и да изтриете всички активни правила, можете просто да нулирате UFW, като използвате тази команда:

sudo ufw нулиране

Това трябва да генерира следното съобщение и UFW ще бъде нулиран, премахвайки всички съществуващи правила.

Обобщавайки

Така че това беше нашият задълбочен урок за това как да активирате и конфигурирате UFW на вашия Ubuntu. Надяваме се, че това ръководство ви е било полезно и че ви е помогнало при настройването на персонализирана защитна стена за вашата система Ubuntu. Ние покрихме всички основни правила и области на контрол, които искате от вашата защитна стена. Имате допълнителни съвети относно защитната стена на Ubuntu? Уведомете ни в коментарите по-долу.

Phenquestions

Phenquestions