Дезинфекцията на входовете е процесът на почистване на входовете, така че вмъкнатите данни не се използват за намиране или използване на дупки в сигурността в уебсайт или сървър.

Уязвима сайтовете са или не санирани, или много зле и непълно санирани. Това е индиректно атака. Полезният товар се изпраща индиректно на жертва. The злонамерен код се вмъква в уебсайта от нападателя и след това става част от него. Винаги, когато потребителят (жертвата) посети уеб страница, зловредният код се премества в браузъра. Следователно потребителят не е наясно с нищо, което се случва.

С XSS нападателят може:

- Манипулирайте, унищожете или дори опорочете уебсайт.

- Излагайте чувствителни потребителски данни

- Заснемете удостоверените бисквитки на сесията на потребителя

- Качете страница за фишинг

- Пренасочвайте потребителите към злонамерена област

XSS е в топ 10 на OWASP през последното десетилетие. Повече от 75% от повърхностната мрежа е уязвима към XSS.

Има 4 вида XSS:

- Съхранен XSS

- Отразена XSS

- DOM-базиран XSS

- Слепи XSS

Когато проверявате за XSS в пентест, човек може да се умори от намирането на инжекцията. Повечето пентестери използват XSS Tools, за да свършат работата. Автоматизирането на процеса не само спестява време и усилия, но, което е по-важно, дава точни резултати.

Днес ще обсъдим някои от инструментите, които са безплатни и полезни. Също така ще обсъдим как да ги инсталираме и използваме.

XSSer:

XSSer или скриптър за различни сайтове е автоматична рамка, която помага на потребителите да намират и използват уязвимости на XSS на уебсайтове. Той има предварително инсталирана библиотека от около 1300 уязвимости, която помага да се заобиколят много WAF.

Нека да видим как можем да го използваме за намиране на уязвимости на XSS!

Инсталация:

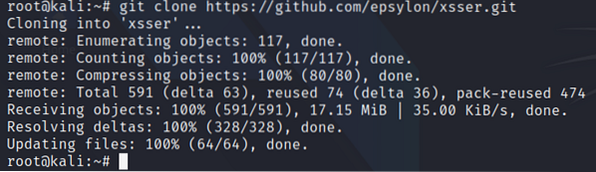

Трябва да клонираме xsser от следващото репо за GitHub.

$ git clone https: // github.com / epsylon / xsser.git

Сега xsser е в нашата система. Влезте в папката xsser и стартирайте настройката.py

$ cd xsser$ python3 настройка.py

Той ще инсталира всички вече инсталирани зависимости и ще инсталира xsser. Сега е време да го стартирате.

Стартирайте GUI:

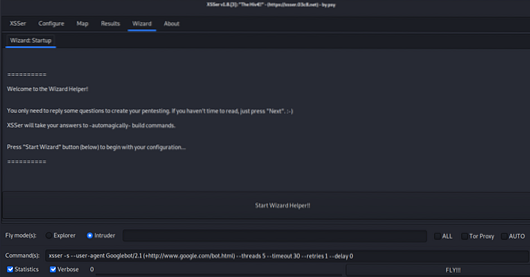

$ python3 xsser --gtkЩе се появи прозорец като този:

Ако сте начинаещ, преминете през съветника. Ако сте професионалист, ще ви препоръчам да конфигурирате XSSer според вашите нужди чрез раздела за конфигуриране.

Изпълнение в терминал:

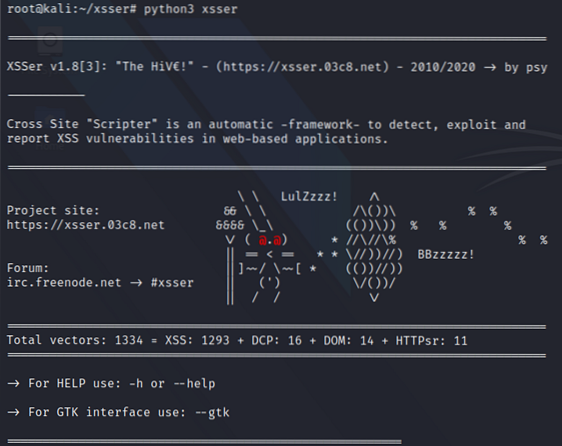

$ python3 xsser

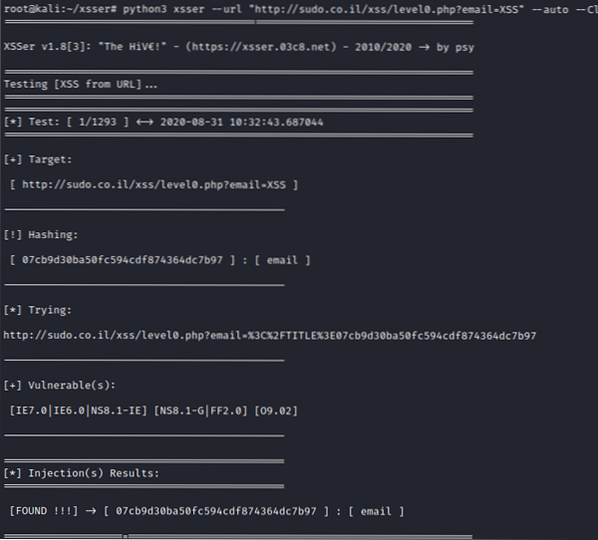

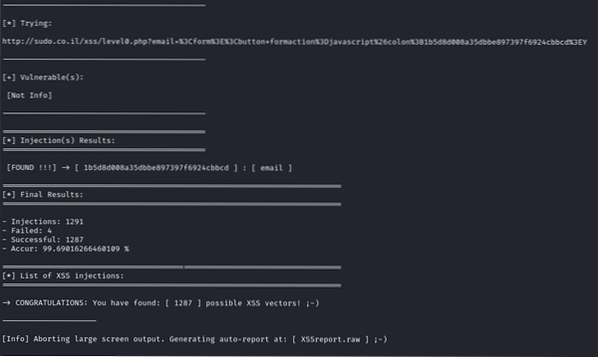

Ето сайт, който ви предизвиква да използвате XSS. Ще намерим няколко уязвимости с помощта на xsser. Даваме целевия URL адрес на xsser и той ще започне да проверява за уязвимости.

След като приключи, резултатите се записват във файл. Ето XSSreport.суров. Винаги можете да се върнете, за да видите кой от полезните товари е работил. Тъй като това беше предизвикателство на ниво начинаещи, повечето от уязвимостите са НАМЕРЕН тук.

XSSniper:

Cross-Site Sniper, известен също като XSSniper, е друг инструмент за откриване на xss с функции за масово сканиране. Той сканира целта за параметри GET и след това инжектира полезен товар XSS в тях.

Способността му да обхожда целевия URL за относителни връзки се счита за друга полезна функция. Всяка намерена връзка се добавя към опашката за сканиране и се обработва, така че е по-лесно да тествате цял уебсайт.

В крайна сметка този метод не е надежден, но е добра евристика да се намират масово точки за инжектиране и да се тестват стратегии за бягство. Освен това, тъй като няма емулация на браузъра, трябва ръчно да тествате откритите инжекции срещу различни xss защити на браузъра.

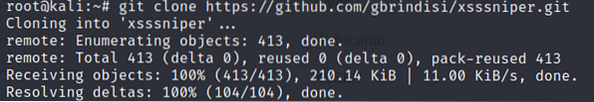

За да инсталирате XSSniper:

$ git clone https: // github.com / gbrindisi / xsssniper.git

XSStrike:

Този инструмент за откриване на скриптове на различни сайтове е оборудван с:

- 4 ръчно написани парсера

- интелигентен генератор на полезен товар

- мощен размит двигател

- невероятно бърз робот

Той се занимава както с отразено, така и с DOM XSS сканиране.

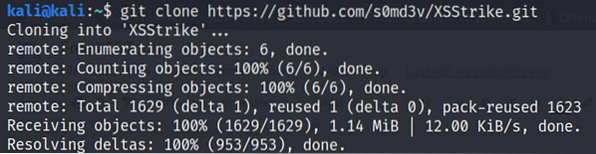

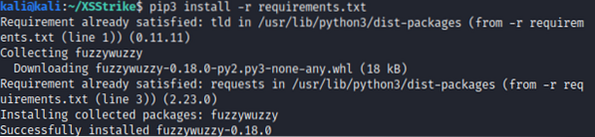

Инсталация:

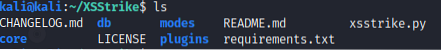

$ ls

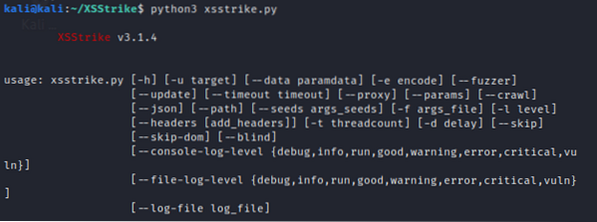

Употреба:

Незадължителни аргументи:

Сканиране на един URL адрес:

$ python xsstrike.py -u http: // пример.com / търсене.php?q = заявкаПример за обхождане:

$ python xsstrike.py -u "http: // пример.com / страница.php "- обхожданеXSS Hunter:

Това е наскоро стартирана рамка в тази област на уязвимости на XSS, с предимствата на лесното управление, организация и мониторинг. Обикновено работи, като поддържа специфични дневници чрез HTML файлове на уеб страници. За да се намерят всякакви уязвимости на скриптове между сайтове, включително сляпо XSS (което обикновено се пропуска) като предимство пред обичайните XSS инструменти.

Инсталация:

$ sudo apt-get install git (ако вече не е инсталиран)$ git clone https: // github.com / задължителен програмист / xsshunter.git

Конфигурация:

- стартирайте конфигурационния скрипт като:

$ ./ генериране на_конфигурация.py- сега стартирайте API като

$ sudo apt-get инсталиране python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter / api /

$ virtualenv env

$ . env / bin / активиране

$ pip install -r изисквания.текст

$ ./ apiserver.py

За да използвате GUI сървър, трябва да следвате и изпълнявате тези команди:

$ cd xsshunter / gui /$ virtualenv env

$ .env / bin / активиране

$ pip install -r изисквания.текст

$ ./ guiserver.py

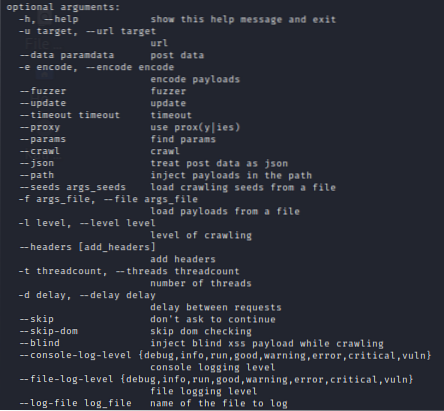

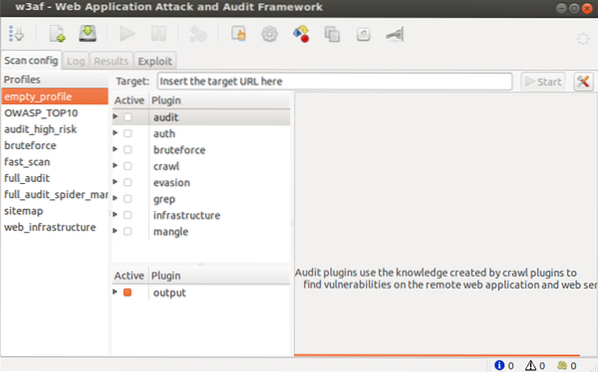

W3af:

Друг инструмент за тестване на уязвимости с отворен код, който основно използва JS за тестване на специфични уеб страници за уязвимости. Основното изискване е конфигурирането на инструмента според вашето търсене. След като приключи, той ще свърши ефективно работата си и ще идентифицира уязвимости на XSS. Това е инструмент, базиран на приставки, който е главно разделен на три раздела:

- Ядро (за основно функциониране и осигуряване на библиотеки за приставки)

- Потребителски интерфейс

- Приставки

Инсталация:

За да инсталирате w3af във вашата Linux система, просто следвайте стъпките по-долу:

Клонирайте репото на GitHub.

$ sudo git clone https: // github.com / andresriancho / w3af.gitИнсталирайте версията, която искате да използвате.

> Ако искате да използвате версията на GUI:

$ sudo ./ w3af_guiАко предпочитате да използвате конзолната версия:

$ sudo ./ w3af_consoleИ двамата ще изискват инсталиране на зависимости, ако вече не са инсталирани.

Скрипт се създава в / tmp / script.sh, което ще инсталира всички зависимости вместо вас.

GUI версията на w3af е дадена, както следва:

Междувременно конзолната версия е традиционният инструмент за изглед на терминал (CLI).

Употреба

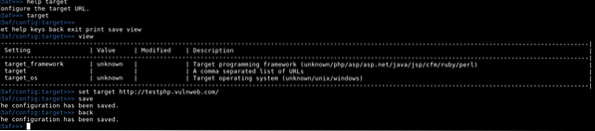

1. Конфигуриране на целта

В целта, командата за стартиране на менюто задайте цел TARGET_URL.

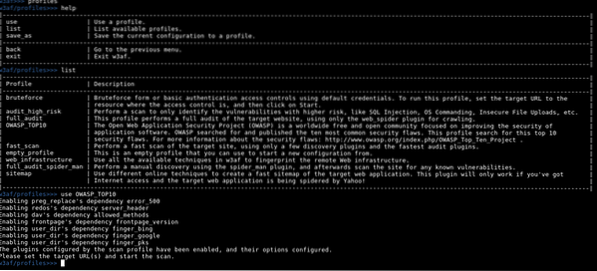

2. Конфигуриране на одитния профил

W3af идва с някакъв профил, който вече има правилно конфигурирани приставки за стартиране на одит. За да използвате профил, изпълнете командата, използвайте PROFILE_NAME.

3. Приставка за конфигуриране

4. Конфигурирайте HTTP

5. Изпълнете одит

За повече информация посетете http: // w3af.org /:

Спиране:

Тези инструменти са справедливи капка в океана тъй като интернет е пълен с невероятни инструменти. Инструменти като Burp и webscarab също могат да се използват за откриване на XSS. Също така, шапка на прекрасната общност с отворен код, която предлага вълнуващи решения за всеки нов и уникален проблем.

Phenquestions

Phenquestions