В тази статия ще направим Linux да настрои и заснеме HTTPS (Защитен протокол за прехвърляне на хипертекст) пакети в Wireshark. След това ще се опитаме да декодираме SSL (Secure Socket Layer) криптиране.

Имайте предвид, че: Дешифрирането на SSL / TLS може да не работи правилно чрез Wireshark. Това е просто изпитание, за да се види какво е възможно и кое не е възможно.

Какво представляват SSL, HTTPS и TLS?

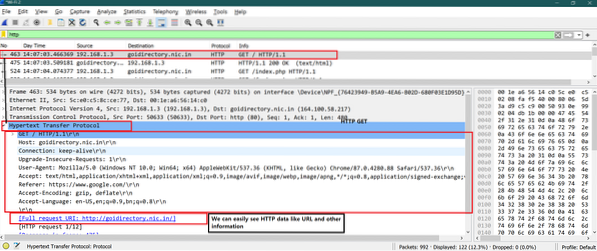

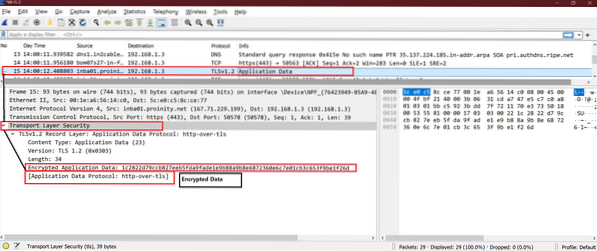

Всъщност всички тези три технически термина са взаимосвързани. Когато използваме само HTTP (Протокол за прехвърляне на хипертекст), тогава не се използва защита на транспортния слой и можем лесно да видим съдържанието на всеки пакет. Но когато се използва HTTPS, тогава можем да видим TLS (Сигурност на транспортния слой) се използва за криптиране на данните.

Просто можем да кажем.

HTTP + (над) TLS / SSL = HTTPS

Забележка: HTTP изпраща данни през порт 80, но HTTPS използва порт 443.

Снимка на екрана за HTTP данни:

Снимка на екрана за HTTPS данни:

Направете Linux настроен за описание на SSL пакета

Етап 1

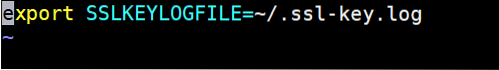

Добавете по-долу променлива на средата в .bashrc файл. Отвори .bashrc файл и добавете долния ред в края на файла. Запазете и затворете файла.

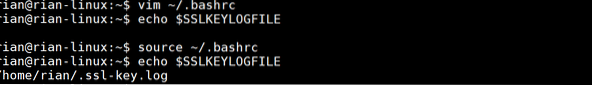

Сега изпълнете командата по-долу, за да получите ефекта от нея.

източник ~ /.bashrcСега опитайте командата по-долу, за да получите стойността на „SSLKEYLOGFILE ”

echo $ SSLKEYLOGFILEЕто скрийншота за всички горепосочени стъпки

Стъпка 2

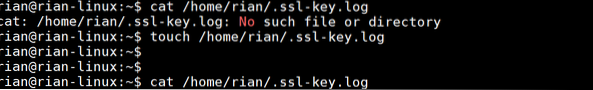

Горният регистрационен файл не присъства в Linux. Създайте горния регистрационен файл в Linux. Използвайте командата по-долу, за да създадете регистрационен файл.

Стъпка 3

Стартирайте инсталирания Firefox по подразбиране и отворете всеки https сайт като Linuxhint или Upwork.

Тук взех първия пример като издънка.com.

След като се отвори уеб сайтът за работа в Firefox, проверете съдържанието на този регистрационен файл.

Команда:

котка ~ /.ssl-ключ.дневникАко този файл е празен, тогава Firefox не използва този регистрационен файл. Затворете Firefox.

Следвайте командите по-долу, за да инсталирате Firefox.

Команди:

sudo add-apt-repository ppa: ubuntu-mozilla-daily / firefox-aurorasudo apt-get update

sudo apt-get инсталирате firefox

Сега стартирайте Firefox и проверете съдържанието на този лог файл

Команда:

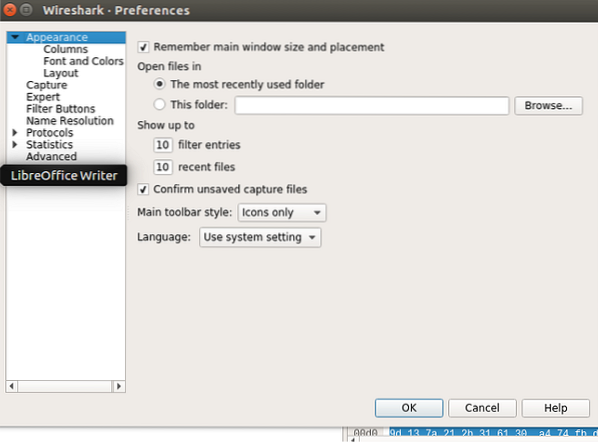

котка ~ /.ssl-ключ.дневникСега можем да видим огромна информация като скрийншота по-долу. Ние сме добре да тръгваме.

Стъпка 4

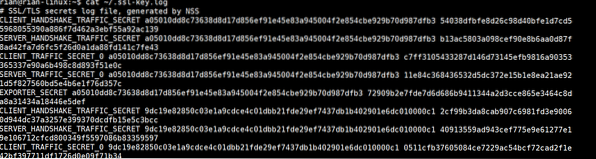

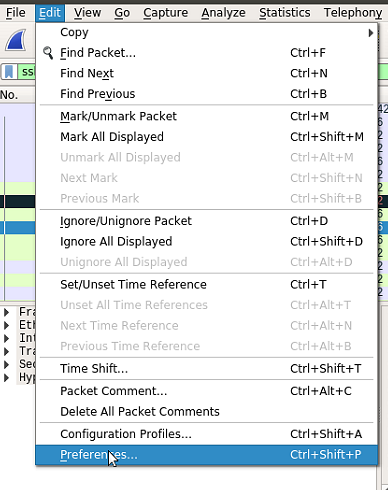

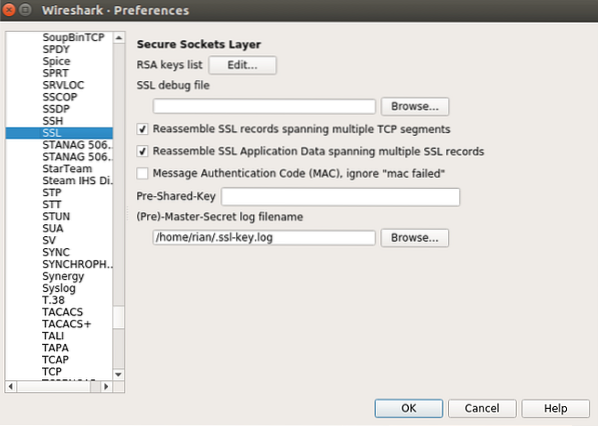

Сега трябва да добавим този регистрационен файл в Wireshark. Следвайте пътя по-долу:

Wireshark-> Редактиране-> Предпочитания-> Протокол-> SSL -> ”Тук предоставете главния си таен път на регистрационния файл”.

Следвайте екранните снимки по-долу за визуално разбиране.

След като направите всички тези настройки, направете OK и стартирайте Wireshark на необходимите интерфейси.

Сега настройката е готова да провери дешифрирането на SSL.

Анализ на Wireshark

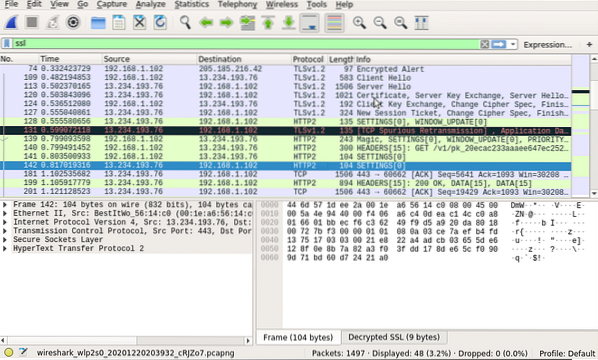

След като Wireshark започне да улавя, поставете филтъра като „ssl”, Така че само SSL пакети да се филтрират в Wireshark.

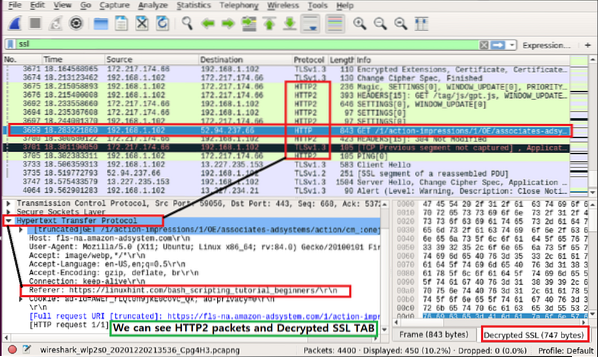

Погледнете екранната снимка по-долу, тук можем да видим HTTP2 (HTTPS) е отворен за някои пакети, които преди са били SSL / TLS криптиране.

Сега можем да видим раздела „Дешифриран SSL“ в Wireshark и HTTP2 протоколите са отворени видими. Вижте екранната снимка по-долу за указатели.

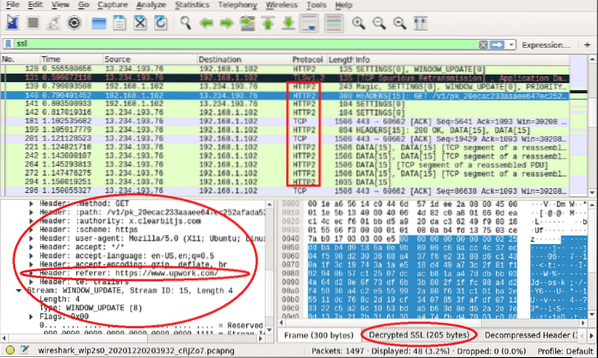

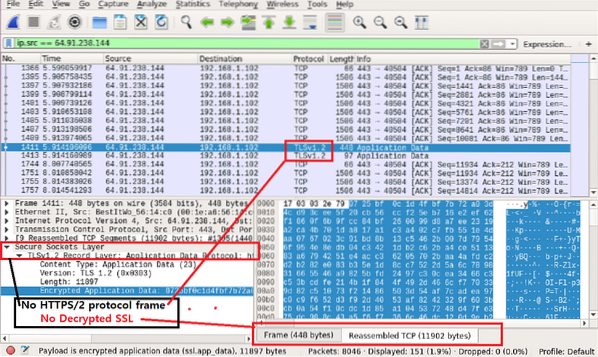

Нека видим разликите между „Преди SSL регистрационен файл да е активиран“ и „След активиран SSL регистрационен файл“ за https: // linuxhint.com

Ето екранната снимка на пакетите на Linuxhint, когато „SSL дневникът не беше активиран“

Ето екранната снимка на пакетите на Linuxhint, когато „SSL log was enabled“

Можем лесно да видим разликите. Във втората екранна снимка можем ясно да видим URL адреса, поискан от потребителя.

https: // linuxhint.com / bash_scripting_tutorial_beginners / \ r \ n

Сега можем да изпробваме други уебсайтове и да наблюдаваме дали тези методи работят или не.

Заключение

Горните стъпки показват как да настроите Linux да се настрои за дешифриране на SSL / TLS криптиране. Виждаме, че е работил добре, но някои пакети все още са SSL / TLS криптирани. Както споменах по-рано, той може да не работи за всички пакети или напълно. И все пак е добре да научите за дешифрирането на SSL / TLS.

Phenquestions

Phenquestions