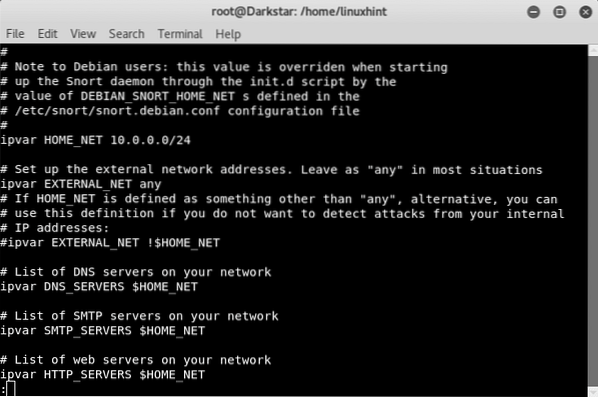

За този урок мрежата, която ще използваме, е: 10.0.0.0/24. Редактирайте вашия / etc / snort / snort.conf файл и и заменете “any” до $ HOME_NET с вашата мрежова информация, както е показано на примерния екран отдолу:

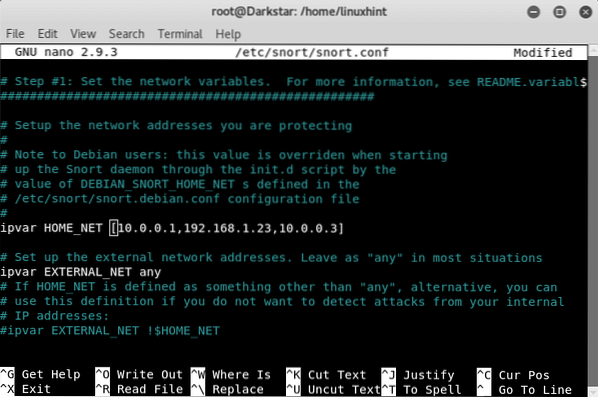

Като алтернатива можете също да дефинирате конкретни IP адреси, които да наблюдавате, разделени със запетая между [], както е показано на този екран:

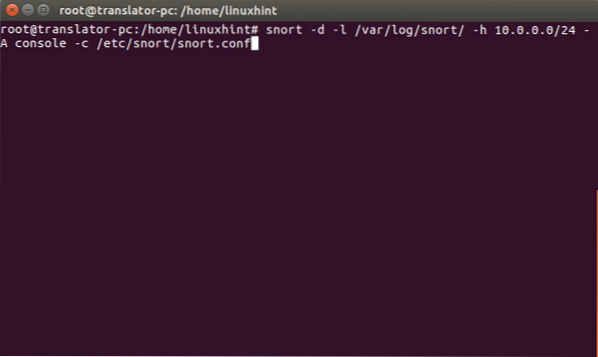

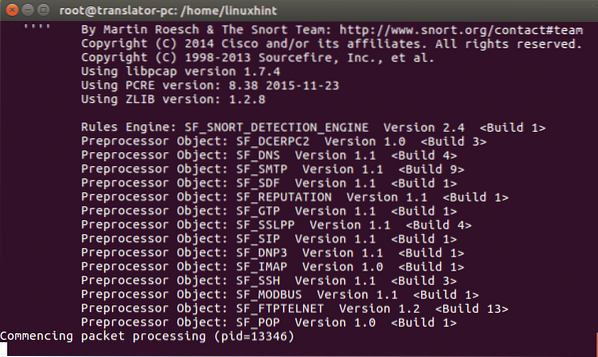

Сега нека започнем и изпълним тази команда в командния ред:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -Конзола -c / etc / snort / snort.конфКъдето:

d = казва на snort да показва данни

l = определя директорията на дневниците

h = определя мрежата за наблюдение

A = инструктира snort да отпечатва предупреждения в конзолата

c = указва Snort на конфигурационния файл

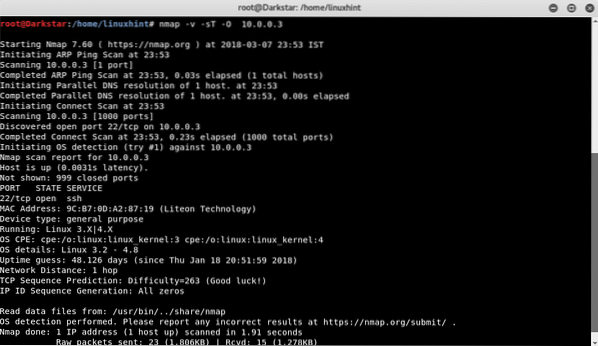

Нека да стартираме бързо сканиране от друго устройство с помощта на nmap:

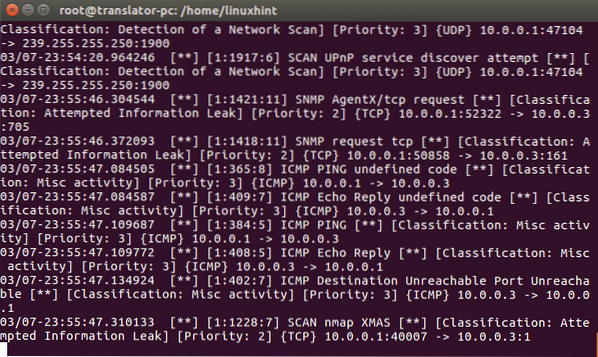

И нека видим какво се случва в конзолата за шмъркане:

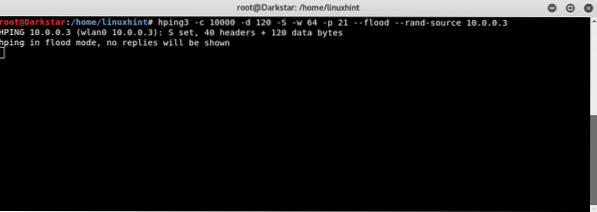

Snort засече сканирането, също от друго устройство, позволява атака с DoS с помощта на hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

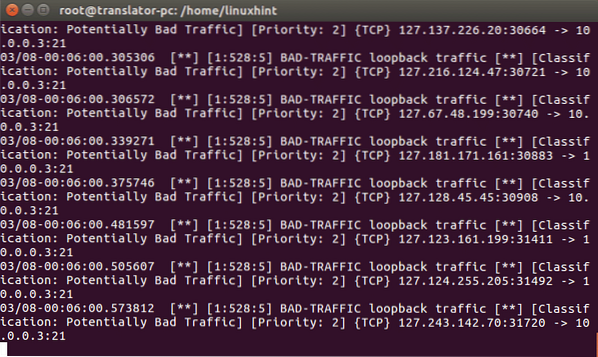

Устройството, показващо Snort, открива лош трафик, както е показано тук:

Тъй като сме инструктирали Snort да запазва регистрационни файлове, можем да ги прочетем, като стартираме:

# snort -rВъведение в правилата за хъркане

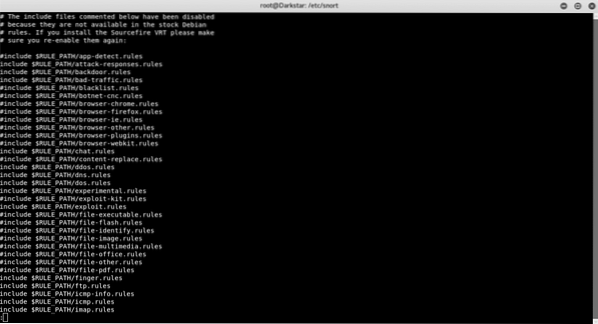

Режимът NIDS на Snort работи въз основа на правила, посочени в / etc / snort / snort.conf файл.

В рамките на хъркането.conf, можем да намерим коментирани и некомментирани правила, както можете да видите по-долу:

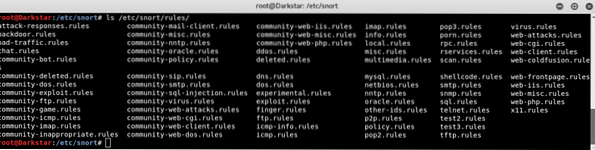

Пътят на правилата обикновено е / etc / snort / rules, там можем да намерим файловете с правила:

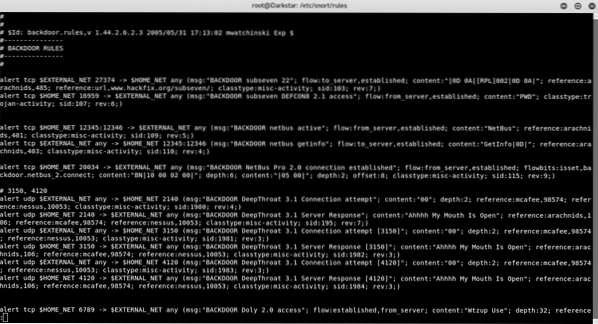

Нека видим правилата срещу задните врати:

Има няколко правила за предотвратяване на задни врати, изненадващо има правило срещу NetBus, троянски кон, който стана популярен преди няколко десетилетия, нека го разгледаме и ще обясня неговите части и как работи:

предупреждение tcp $ HOME_NET 20034 -> $ EXTERNAL_NET всяко (msg: "BACKDOOR NetBus Pro 2.0 връзкаустановен "; поток: от_сървър, установен;

flowbits: isset, backdoor.netbus_2.свързване; съдържание: "БН | 10 00 02 00 |"; дълбочина: 6; съдържание: "|

05 00 | "; дълбочина: 2; отместване: 8; classtype: misc-activity; sid: 115; rev: 9;)

Това правило инструктира snort да предупреждава за TCP връзки на порт 20034, предаващи към всеки източник във външна мрежа.

-> = указва посоката на трафика, в този случай от нашата защитена мрежа към външна

съобщ = Инструктира предупреждението да включва конкретно съобщение при показване

съдържание = търсене на конкретно съдържание в пакета. Той може да включва текст, ако между „“ или двоични данни, ако между | |

дълбочина = Интензивност на анализа, в правилото по-горе виждаме два различни параметъра за две различни съдържания

изместване = казва Snort началния байт на всеки пакет, за да започне търсенето на съдържанието

classtype = казва за каква атака предупреждава Snort

sid: 115 = идентификатор на правило

Създаване на наше собствено правило

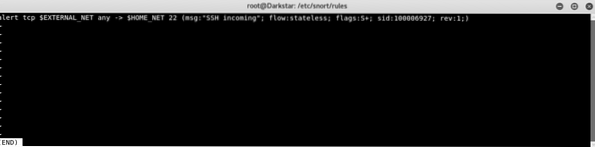

Сега ще създадем ново правило за уведомяване за входящи SSH връзки. Отворете / etc / snort / rules / yourrule.правила, и вътре поставете следния текст:

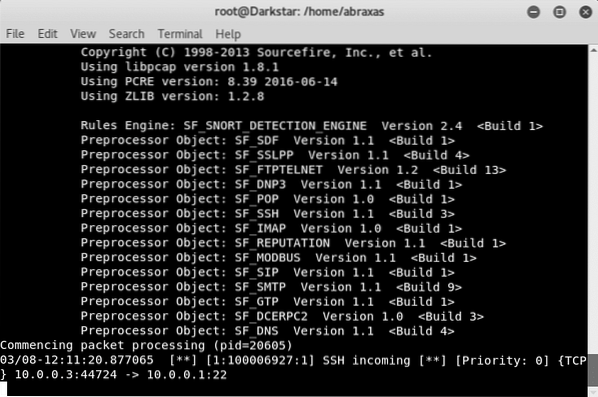

предупреждение tcp $ EXTERNAL_NET всяко -> $ HOME_NET 22 (msg: "SSH входящ";поток: без гражданство; флагове: S +; sid: 100006927; rev: 1;)

Ние казваме на Snort да предупреди за всяка tcp връзка от който и да е външен източник към нашия ssh порт (в този случай портът по подразбиране), включително текстовото съобщение „SSH INCOMING“, където без гражданство инструктира Snort да игнорира състоянието на връзката.

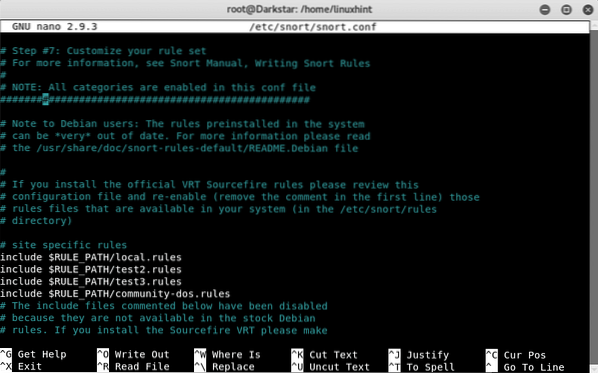

Сега трябва да добавим създаденото от нас правило към нашето / etc / snort / snort.конф файл. Отворете конфигурационния файл в редактор и потърсете # 7, което е раздел с правила. Добавете некомментирано правило като на изображението по-горе, като добавите:

включете $ RULE_PATH / yourrule.правилаВместо „вашето правило.правила ”, задайте името на файла си, в моя случай беше тест3.правила.

След като приключите, стартирайте Snort отново и вижте какво се случва.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -Конзола -c / etc / snort / snort.конфssh към вашето устройство от друго устройство и вижте какво се случва:

Можете да видите, че е открит входящ SSH.

С този урок се надявам да знаете как да създадете основни правила и да ги използвате за откриване на активност в системата. Вижте също урок за начина, по който настройката Snort и започнете да го използвате и същия урок, наличен на испански в Linux.лат.

Phenquestions

Phenquestions