Nmap

Network Mapper, често използван като Nmap, е безплатен инструмент с отворен код за сканиране на мрежа и порт. Владее и в много други техники за активно събиране на информация. Nmap е най-широко използваният инструмент за събиране на информация, използван от тестерите за проникване. Това е инструмент, базиран на CLI, но има и версия, базирана на GUI на пазара, наречена Zenmap. Някога беше инструмент „Само за Unix“, но сега поддържа много други операционни системи като Windows, FreeBSD, OpenBSD, Sun Solaris и много други. Nmap се предлага предварително инсталиран в дистрибуции за тестване на проникване като Kali Linux и Parrot OS. Може да се инсталира и на други операционни системи. За целта потърсете Nmap тук.

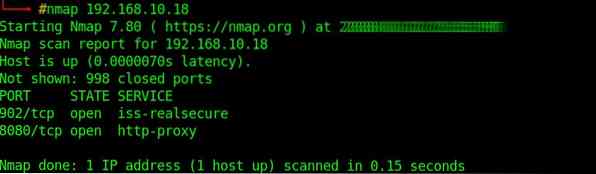

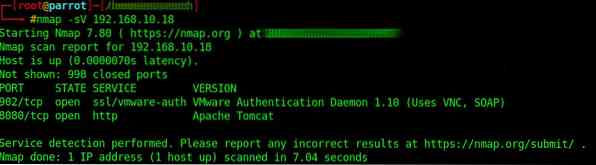

Фигура 1.1 показва нормално сканиране и резултати. Сканирането разкри отворените портове 902 и 8080. Фигура 1.2 ви показва просто сканиране на услуга, което казва коя услуга работи на порта. Фигура 1.3 показва сканиране на скрипт по подразбиране. Тези скриптове понякога разкриват интересна информация, която може да бъде използвана допълнително в страничните части на теста с писалка. За повече опции въведете nmap в терминала и той ще ви покаже версията, употребата и всички други налични опции.

Фиг. 1.1: Обикновено сканиране на Nmap

Фиг. 1.2: Сканиране на услуга / версия на Nmap

Фиг. 1.3: Сканиране на скрипт по подразбиране

Tcpdump

Tcpdump е безплатен анализатор на пакети за мрежи за данни, който работи на интерфейса CLI. Позволява на потребителите да виждат, четат или улавят мрежов трафик, който се предава през мрежа, свързана към компютъра. Първоначално написана през 1988 г. от четирима работници от изследователската група на лабораторната мрежа на Лорънс Бъркли, тя е организирана през 1999 г. от Майкъл Ричардсън и Бил Фенър, които създават www.tcpdump.орг. Работи на всички Unix-подобни операционни системи (Linux, Solaris, Всички BSD, macOS, SunSolaris и др.). Версията на Tcpdump за Windows се нарича WinDump и използва WinPcap, алтернативата на windows за libpcap.

За да инсталирате tcpdump:

$ sudo apt-get инсталирайте tcpdumpУпотреба:

# tcpdump [Опции] [израз]За подробности за опциите:

$ tcpdump -hWireshark

Wireshark е изключително интерактивен анализатор на мрежовия трафик. Човек може да изхвърля и анализира пакети при получаването им. Първоначално разработена от Джералд Комбс през 1998 г. като Ethereal, тя е преименувана на Wireshark през 2006 г. поради проблеми със запазените марки. Wireshark предлага и различни филтри, така че потребителят може да посочи какъв тип трафик да се показва или изхвърля за по-късен анализ. Wireshark може да бъде изтеглен от www.жична акула.org / # изтегляне. Той е достъпен за повечето често срещани операционни системи (Windows, Linux, macOS) и се предлага предварително инсталиран в повечето дистрибуции за проникване като Kali Linux и Parrot OS.

Wireshark е мощен инструмент и се нуждае от добро разбиране на основните мрежи. Той преобразува трафика във формат, който хората могат лесно да прочетат. Той може да помогне на потребителите да отстраняват проблеми с латентността, изпуснати пакети или дори опити за хакерство срещу вашата организация. Освен това поддържа до две хиляди мрежови протокола. Човек може да не може да използва всички от тях, тъй като общият трафик се състои от UDP, TCP, DNS и ICMP пакети.

Карта

Mapper за приложения (също карта), както подсказва името, е инструмент за картографиране на приложения на отворени портове на устройство. Това е инструмент от следващо поколение, който може да открива приложения и процеси, дори когато не работят на конвенционалните си портове. Например, ако уеб сървър работи на порт 1337 вместо на стандартния порт 80, amap може да открие това. Amap се предлага с два известни модула. Първо, amapcrap може да изпраща фалшиви данни до портове, за да генерира някакъв вид отговор от целевия порт, който по-късно може да се използва за допълнителен анализ. Второ, amap има основния модул, който е Mapper за приложения (карта).

Използване на Amap:

$ amap -hamap v5.4 (c) 2011 от ван Хаузер

Синтаксис: amap [Режими [-A | -B | -P]] [Опции] [TARGET PORT [порт] ...]

Режими:

-A (по подразбиране) Изпращане на задействания и анализ на отговорите (Приложения на карта)

-B Вземете САМО банери; не изпращайте задействания

-P Пълноценен скенер за свързване на портове

Настроики:

-1 Бързо! Изпращайте тригери до порт до 1-ва идентификация

-6 Използвайте IPv6 вместо IPv4

-b Отпечатайте ASCII банер с отговори

-i ФАЙЛ Машиночитаем изходен файл за четене на портове от

-u Посочете UDP портове в командния ред (по подразбиране: TCP)

-R НЕ идентифицирайте RPC услугата

-НЕ изпращайте потенциално вредни задействания на приложения

-U НЕ изхвърляйте неразпознати отговори

-d Изхвърлете всички отговори

-v Многословен режим; използвайте два пъти или повече за повече многословност

-q Не съобщавайте за затворени портове и не ги отпечатвайте като неидентифицирани

-o FILE [-m] Записване на изход във файл FILE; -m създава машинно четим изход

-c CONS Извършване на паралелни връзки (по подразбиране 32, макс. 256)

-C RETRIES Брой повторни връзки при изчакване за свързване (по подразбиране 3)

-T SEC Време за изчакване за свързване при опити за свързване в секунди (по подразбиране 5)

-t SEC изчакване на отговор за изчакване в секунди (по подразбиране 5)

-p PROTO Изпращайте САМО тригери към този протокол (напр.ж. FTP)

TARGET PORT Целевият адрес и порт (и) за сканиране (допълнителни към -i)

Фигура 4.1 Примерно сканиране на сканиране

p0f

p0f е кратката форма за „стрподпомагам ОС еingerprinting ”(Използва се нула вместо O). Това е пасивен скенер, който може да идентифицира системите дистанционно. p0f използва техники за пръстови отпечатъци за анализ на TCP / IP пакети и за определяне на различни конфигурации, включително операционната система на хоста. Той има способността да изпълнява този процес пасивно, без да генерира подозрителен трафик. p0f може също да чете pcap файлове.

Употреба:

# p0f [Опции] [правило за филтриране]

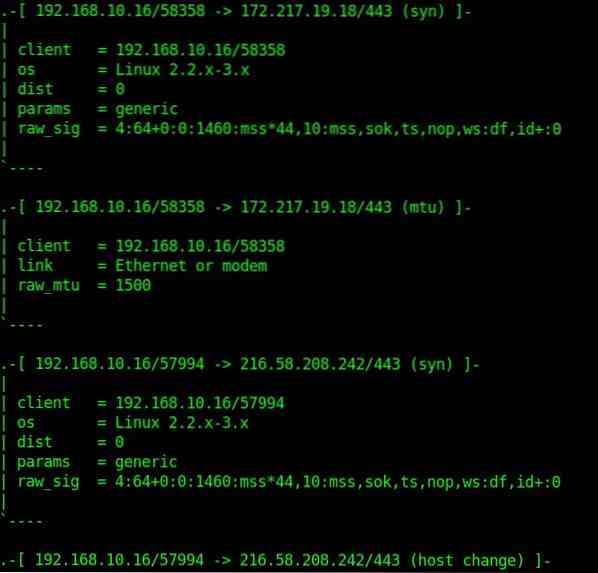

Фигура 5.1 Примерен изход p0f

Хостът трябва или да се свърже с вашата мрежа (спонтанно или индуцирано) или да бъде свързан с някакъв обект във вашата мрежа по някакви стандартни средства (сърфиране в мрежата и т.н.) Хостът може да приеме или откаже връзката. Този метод е в състояние да вижда през пакетни защитни стени и не е обвързан от ограниченията на активен пръстови отпечатъци. Пасивните отпечатъци на OS се използват главно за профилиране на нападатели, профилиране на посетители, профилиране на клиенти / потребители, тестване на проникване и т.н.

Спиране

Изследването или събирането на информация е първата стъпка във всеки тест за проникване. Това е съществена част от процеса. Започването на тест за проникване без приличен реконструкция е като да отидеш на война, без да знаеш къде и с кого се биеш. Както винаги, има свят на невероятни инструменти за реконструкция, освен тези по-горе. Всичко това благодарение на невероятна общност с отворен код и киберсигурност!

Happy Recon! 🙂

Phenquestions

Phenquestions