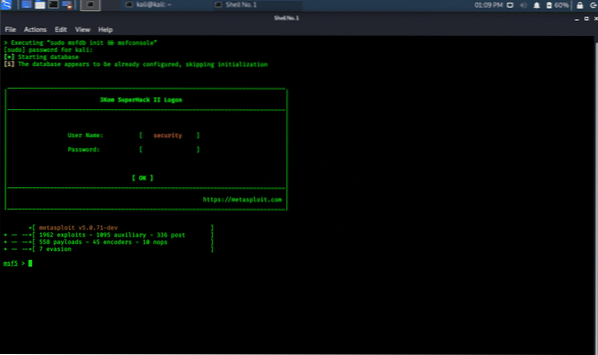

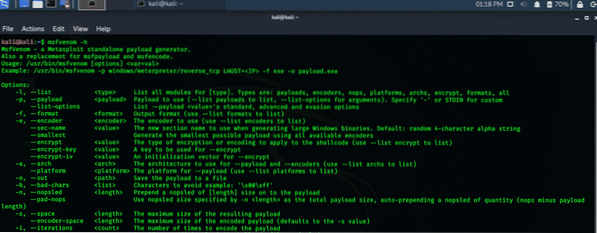

Рамка на Metasploit:

Рамката на Metasploit е инструмент за тестване на проникване, който може да използва и валидира уязвимости. Той съдържа основната инфраструктура, специфично съдържание и инструменти, необходими за тестване на проникването и обширна оценка на сигурността. Това е една от най-известните експлоатационни рамки и се актуализира редовно; новите експлойти се актуализират веднага след публикуването им. Той има много инструменти, които се използват за създаване на работни пространства за сигурност за тестване на уязвимости и системи за тестване на проникване.

Metasploit Framework може да бъде достъпен в Kali Whisker Menu, както и да бъде стартиран директно от терминала.

$ msfconsole -h

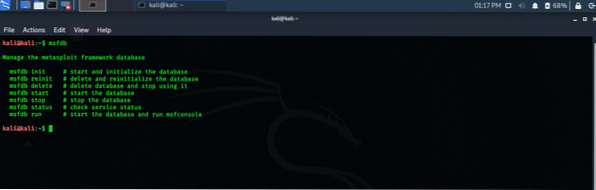

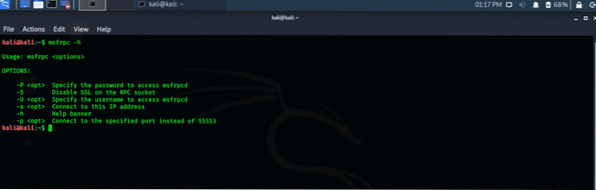

Проверете следните команди за различни инструменти, включени в Metasploit Framework.

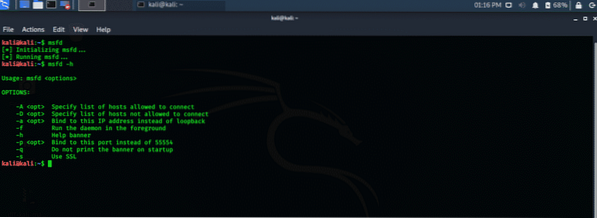

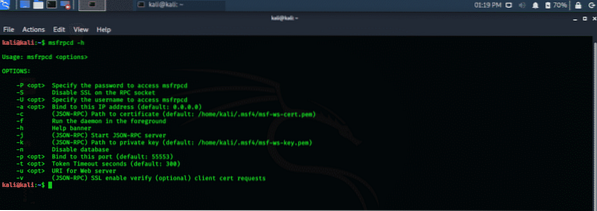

$ msfd -h

Metasploit е много мощна рамка по отношение на експлоатацията и съдържа по-голям брой експлойти за различни платформи и устройства.

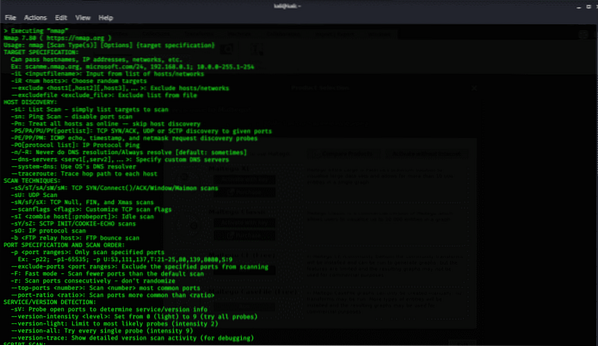

Инструмент Nmap (Network Mapper):

Nmap съкращение за мрежово картографиране е програма с отворен код, която се използва за сканиране и откриване на уязвимости в мрежа. Nmap се използва от Pentesters и други професионалисти по сигурността, за да открие устройства, работещи в техните мрежи. Той също така показва услугите и портовете на всяка хост машина, излагайки потенциални заплахи.

Nmap е изключително гъвкав, от наблюдение на една хост машина до широка мрежа, която се състои от повече от сто устройства. Ядрото на Nmap съдържа инструмент за сканиране на портове, който събира информация чрез използване на пакети към хост машина. Nmap събира отговора на тези пакети и показва дали портът е затворен, отворен или филтриран.

Извършване на основно сканиране на Nmap:

Nmap е способен да сканира и открива единичен IP, набор от IP адреси, DNS име и да сканира съдържание от текстови документи. Ще покажа как да извърша основно сканиране на Nmap с помощта на localhost IP.

Първа стъпка: Отворете прозореца на терминала от менюто на Kali Whisker

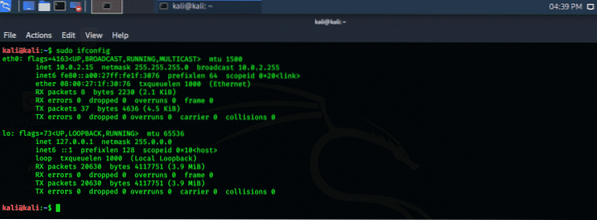

Стъпка втора: Въведете следната команда, за да покажете вашия localhost IP. Вашият IP адрес се показва в „ет0" като "inet xx.х.х.хх,”В моя случай 10.0.2.15, както е показано по-долу.

$ sudo ifconfig

Стъпка трета: Запишете този IP адрес и напишете следната команда в терминала. Той сканира първите 1000 порта на машината localhost и връща резултат.

$ sudo nmap 10.0.2.15Стъпка четвърта: Анализирайте резултатите.

Nmap сканира само първите 1000 порта по подразбиране, но това може да бъде променено с помощта на различни команди.

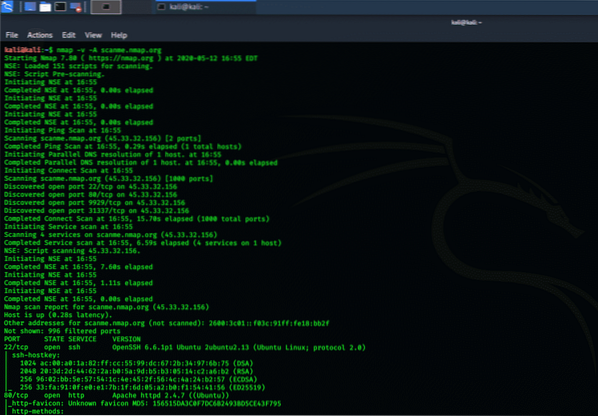

Сканиране на „scanme“ с Nmap:

Nmap може да сканира домейна “scanme” на Nmap и показва всички отворени, затворени и филтрирани портове. Той също така показва алгоритмите за криптиране, свързани с тези портове.

Първа стъпка: Отворете терминален прозорец и изпълнете следната команда.

$ nmap -v -А сканиране.nmap.орг

Стъпка втора: Анализирайте резултатите. Проверете в горния терминален прозорец за част PORT, STATE, SERVICE и VERSION. Ще видите отворения ssh порт, а също и Информация за ОС. По-долу можете да видите ssh-hostkey и неговия алгоритъм за криптиране.

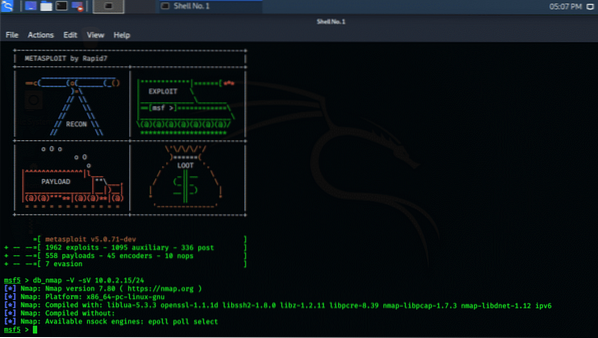

Използване на Nmap и Metasploit в Kali Linux 2020.1 урок:

След като сте получили основен изглед на рамката Metasploit и Nmap, ще ви покажа как да използвате Nmap и Metasploit и комбинация от тези две е много необходима за сигурността на вашата мрежа. Nmap може да се използва в рамките на Metasploit.

Първа стъпка: Отворете менюто Kali Whisker и в лентата за търсене въведете Metasploit, натиснете enter и Metasploit ще се отвори в прозореца на терминала.

Стъпка втора: В командата за тип на прозореца Metasploit, написана по-долу, заменете текущия IP адрес с вашия localhost IP. Следващият терминален прозорец ще ви покаже резултатите.

$ db_nmap -V -sV 10.0.2.15/24DB означава база данни, -V означава подробен режим, а -SV означава откриване на версията на услугата.

Стъпка трета: Анализирайте всички резултати. Горната команда показва номера на версията, платформата и информацията за ядрото, използваните библиотеки. Тези данни се използват по-нататък от изпълнение на експлойти, използващи рамката на Metasploit.

Заключение:

Използвайки Nmap и Metasploit framework, можете да защитите вашата ИТ инфраструктура. И двете тези помощни приложения са достъпни на много платформи, но Kali Linux предлага предварително инсталирана конфигурация за тестване на сигурността на мрежата.

Phenquestions

Phenquestions