Бързо въведение в Fierce

Днес ще представим Fierce, фантастичен инструмент за картографиране на мрежата и сканиране на портове. Често използван за намиране на непрекъснато IP пространство и имена на хостове в мрежи, Fierce е много повече от обикновен IP скенер или DDoS инструмент. Това е чудесно разузнавателно средство, което се използва от общностите на белите шапки по целия свят.

Fierce е специално проектиран за корпоративни мрежи и се използва за откриване на вероятни цели в мрежите на техните системи. Способен да сканира за домейни в рамките на минути, Fierce се превръща в предпочитан инструмент за извършване на проверки за уязвимост в големи мрежи.

Атрибути

Някои от определящите функции включват:

- извършва обратни справки за посочения диапазон

- Сканиране на вътрешни и външни IP диапазони

- Възможност за извършване на цялостно сканиране от клас C

- изброява DNS записи за цели

- Отличните възможности за груба сила, съчетани с обратните справки, ако грубата сила не успее да намери множество хостове

- Откриване на сървъри за имена и атака на Zone Transfer

За да видите повече подробности за функционалностите и помощните програми на това чудо на софтуерното инженерство, изпълнете флага -h върху него.

Как Fierce извършва сканиране

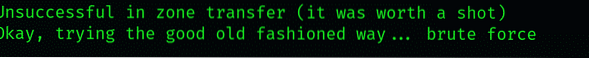

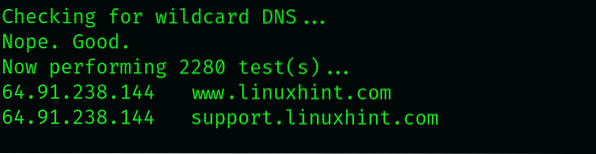

Въпреки че е толкова находчив и ефективен инструмент за възстановяване, той работи сравнително просто. Той стартира процеса на сканиране с атаки с груба сила, ако не е възможно той лесно да извърши трансфер на зона на целевия домейн. Fierce използва предварително определен списък с думи, който съдържа възможни поддомейни, които може да открие. Ако поддомейнът не е в списъка, той няма да бъде открит.

Извършване на основно сканиране с Fierce

Нека демонстрираме как Fierce работи с обикновено сканиране с настройки по подразбиране. Тук извършваме основно сканиране на (име на уебсайт.com). За да започнете сканиране, напишете:

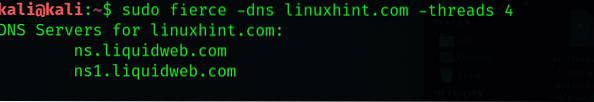

$ fierce -dns linuxhint.com -нишки 4

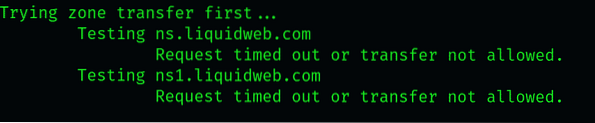

Сканирането пита имената на сървърите, на които се хоства целевият уебсайт. След това ще се опита да прехвърли зона срещу тези сървъри, което е най-вероятно да се провали, но в редки случаи може да работи. Това е най-вече защото DNS заявките, направени от сканирането, завършват срещу сървърите на трети страни.

Ако прехвърлянето на зони не успее, при сканиране ще се опита да намери заместващ запис A, който е от значение, тъй като изброява всички поддомейни, които автоматично се присвояват на IP адрес. DNS A записите изглеждат по следния начин:

Тези записи могат или не могат да съществуват за определен уебсайт, но ако съществуват (да кажем за уебсайт, наречен наш уебсайт), те ще изглеждат по следния начин:

Забележете как показва температурата, разрешена до a.б.° С.д. Това отчасти се дължи на факта, че в DNS, стойност *, разрешава поддомейн към неговия IP адрес. Опитите за извършване на груби форсиращи поддомейни обикновено се издържат и неутрализират от този тип записи. И все пак можем да осигурим някои подходящи данни, като търсим допълнителни стойности.

Например можете да разберете дали поддомейнът е легитимен, като погледнете IP адреса, към който е разрешен. Ако няколко URL адреса се разрешат до определен IP, те вероятно ще бъдат конфискувани, за да защитят сървъра от сканирането, като това, което извършваме тук. Обикновено уебсайтовете с уникални IP стойности са реални.

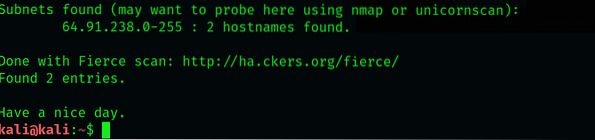

Преминавайки към други резултати от сканирането, ще видите, че от 1594 думи, които проверихме, бяха открити 11 записа. В нашия случай намерихме един запис (c.xkcd.com), които съдържаха жизненоважна информация след щателна проверка. Нека видим какво има за нас този запис.

Разглеждайки част от информацията тук, може да се каже, че някои от тях могат да бъдат поддомейни, които Fierce не може да открие. Можем да използваме фрагменти от тук, за да подобрим списъка си с думи, който сканирането използва за откриване на поддомейни.

Нека да дадем указания на Fierce да извършва fwd и обратно DNS търсене с командата nslookup.

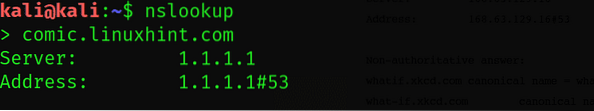

$ nslookup

Помощната програма nslookup е проверила комикса.linuxhint.com поддомейн и не успя да получи никакви резултати. Това обаче е запитването за проверка на whatif.linuxhint.com поддомейнът даде някои съществени резултати: а именно CN и A запис в отговор.

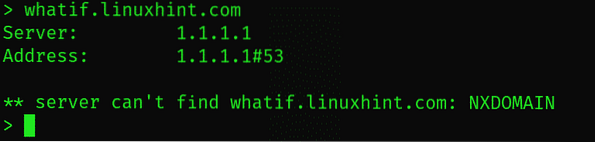

$ nslookup> whatif.linuxhint.com

Нека разгледаме добре „whatif.linuxhint.com ”резултати от поддомейн

Обърнете внимание на записа CNAME, който по същество е пренасочване. Например, ако CNAME получи заявка за whatif.xkcd.com, той ще пренасочи заявката към подобен фиктивен поддомейн. След това има още два записа на CNAME, които в крайна сметка изпращат заявката в prod.i.ssl.глобален.fastlylb.net, който е на IP адрес, както се вижда от последния A запис.

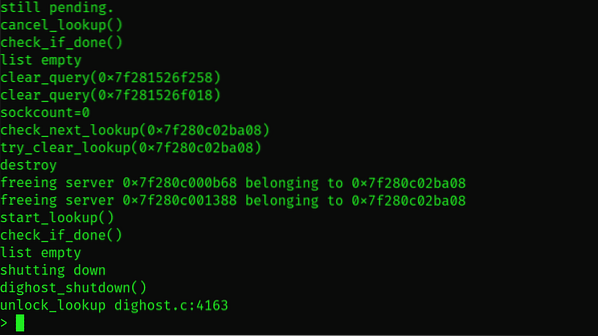

Можете да влезете в подробния режим на nslookup, като напишете nslookup тип d2, за да видите резултатите много по-подробно.

$ nslookup> задайте d2$ nslookup> whatif.linuxhint.com

Силно препоръчваме да се запознаете с командата nslookup. Той е достъпен във всички популярни операционни системи и ви спестява много време, когато търсите сървър за поддомейни.

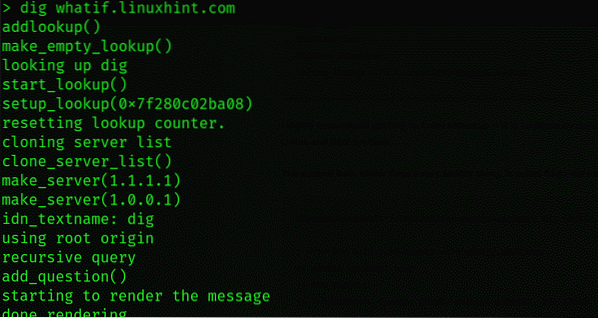

Има още един чудесен инструмент, наречен dig, който има подобна функция. Активирайте dig и ще ви бъде представено следното:

$ nslookup> копае whatif.linuxhint.com

С върнатите IP адреси можем да се доберем до още полезни неща за мрежите, които сканирахме. Ако провеждахме пентест за компания, може би имахме някаква представа за тяхното публично IP пространство и бихме могли да оправдаем разследване на свързани Ips за разследване.

Да обобщим:

Както вече споменахме, Fierce е много повече от обикновен мрежов скенер. По-долу сме изброили някои от командите и тяхното използване; Препоръчвам ви да изпробвате следващия.

- Wordlist -ets посочвате файл от wordlist, който да търсите в сървър за поддомейни.

- свързване - Тази функция установява връзка с идентифицирани поддомейни по време на сканирането

- delay - указва закъснение в секунди между заявките към сървъра

- dnsserver - изпраща заявки за dnsserver

- файл - изтегля резултатите от сканирането в определена директория

Phenquestions

Phenquestions