З.д.Мур, експерт по мрежова сигурност, създава Metasploit в Perl през 2003 г. Той го проектира да бъде автоматизиран инструмент за експлоатация, който елиминира постоянните изисквания за ръчна проверка. Първата версия беше пусната с ограничен брой експлойти. По-късно той беше адаптиран към Ruby, което позволи на много експерти по киберсигурност да се развият по-нататък по проекта. До 2006 г. рамката се състоеше от над 200 експлоата.

В тази статия първо ще представим рамката Metasploit, ще покрием различните й интерфейси и компоненти и ще изпълним задача на повърхностно ниво с Metasploit Framework, което ще доведе до търсене на имейл адреси в търсачките.

Кратко въведение в компонентите на Metasploit

Някои от интерфейси на Metasploit Framework, с която можете да взаимодействате, включват следното:

- msfconsole - интерактивна обвивка, която позволява навигация и манипулация

- msfcli - призовава терминала / cmd

- msfgui - означава Metasploit Framework Graphical User Interface

- Армитаж - базиран на Java GUI инструмент, който улеснява задачите на Metasploit

- Уеб интерфейс на общността на Metasploit - този интерфейс е разработен от eapid7, за да оптимизира рамката за тестване на писалки

Освен това има няколко модули които разширяват функционалността на Metasploit.

Модули

Модулите са фрагменти от кодове, които рамката на Metasploit използва за изпълнение на задачи по експлоатация и сканиране. Рамката Metasploit съдържа следните модули:

Експлоатирайте: модули, които инициират експлоатация, като предоставят на атакуващия достъп до целевата система. Веднъж попаднали в компрометираната система, експлоатите започват експлоатация чрез качване на модула на полезния товар.

Полезен товар: Веднъж инжектиран от рамката, модул с полезен товар позволява на нападателя да навигира в системата и да прехвърля данни към и от системата. Степента на свобода, когато става въпрос за такива действия, зависи от архитектурата на полезния товар и доколко тя е подходяща за ОС на нарушената система.

Спомагателни: Спомагателните модули ви позволяват да извършвате произволни, еднократни действия, като сканиране на портове, размиване, възстановяване, dos атаки и т.н

Непс: Полезен товар може да се срине при кацане на невалидно място в паметта. Модул Nop предотвратява това, като циклира инструкциите на машината от самото начало, ако полезният товар достигне невалидно местоположение.

Публикация: След експлоатацията започва при успешно влизане в компрометирана система. Пощенските модули включват функционалности, които помагат в след-експлоатация, като например облекчаване на навигацията през системата. Пощенските модули също ви позволяват да атакувате други системи в мрежите.

Енкодери: Основната цел на енкодерите е да се избегне откриването от системата. Тези модули отказват на системата да изпълнява определена задача, която може да застраши експлоата и атаката, като проверка от антивирус или ограничения от защитна стена.

Слушатели: Тези модули търсят връзки от модула с полезен товар в компрометираната система. Това помага да се подобри свързаността и да се определи възникващата координация между компонентите на Metasploit.

Експлоатация с Metasploit

След като въведохме рамката на Metasploit и нейните различни компоненти, ще започнем с експлоатацията.

Извличане на публично достъпни имейл адреси от търсачка

Ще започнем, като съберем някои имейл идентификатори от търсачката

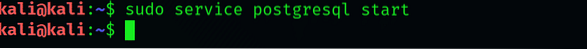

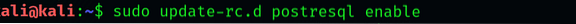

Първо стартирайте Metasploit през интерфейса msfconsole, след като активирате услугата PostgreSQL.

$ sudo услуга postgresql старт

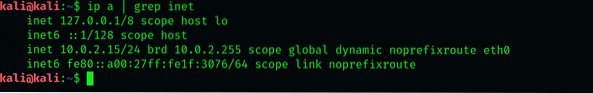

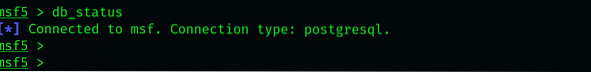

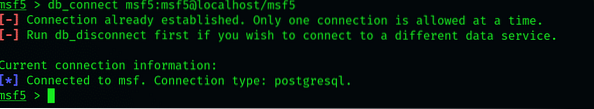

С всичко това трябва да свържете базата данни към msfconsole. Проверете дали връзката вече е установена, като въведете командата по-долу:

$ db_status

Надяваме се, че връзката е установена и Metasploit работи добре. Ако случаят не е такъв, опитайте отново и проверете състоянието на базата данни отново, като въведете следната команда:

$ db_connect msf5: msf5 @ localhost / msf5

Ако връзката не е установена успешно, можете да продължите. Въпреки че ще ви липсват някои разширени функции, наличните функции са достатъчни, за да свършите работата

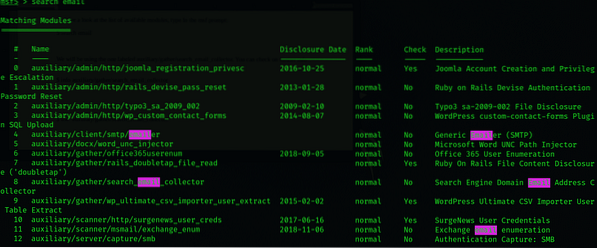

За да разгледате списъка с наличните модули, въведете подканата msf:

$ имейл за търсене

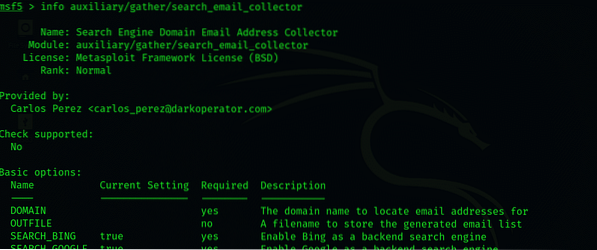

Ще използваме модула с надпис auxiliary / collect / search_email_collector. Можете да проверите за допълнителна информация за този модул, като напишете следната команда:

$ info auxiliary / collect / search_email_collector

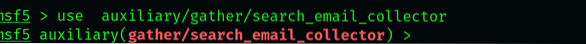

За да използвате модула, въведете следната команда:

$ използвайте помощни / събиране / търсене_поща_колектор

За да видите какво можете да направите с този модул, въведете следното:

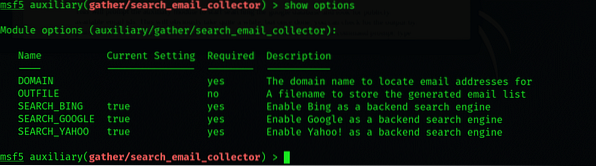

$ show options

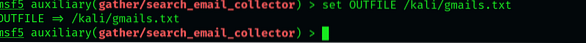

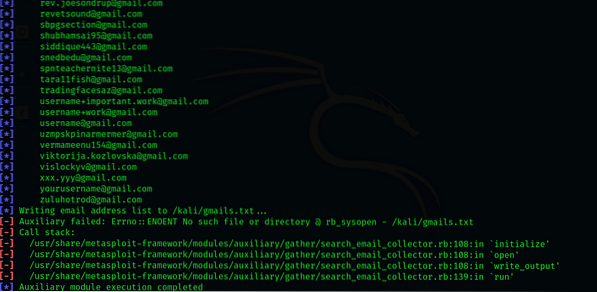

За да започнете с извличането, първо задайте домейна на GMAIL id и инструктирайте модула да записва файлове в .txt файл.

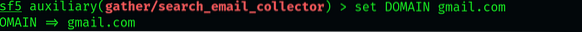

$ set DOMAIN gmail.com

След това въведете следната команда:

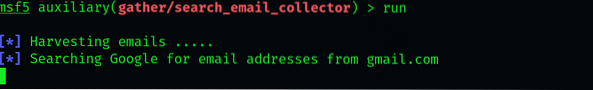

$ run

Това ще накара спомагателния модул да започне да търси в базата данни на Google и да търси публично достъпните идентификатори на имейли. Това ще отнеме доста време, но след като го направите, можете да проверите за изхода, като отидете до избраното обозначение и получите достъп до .txt файл. За достъп до файла от командния ред въведете следното:

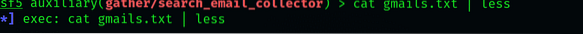

$ котка имейли.txt | по-малко

Заключение

Това кратко ръководство за начинаещи е за запознаване с полезния товар на Metasploit. Статията ви показа как да използвате интерфейса msfconsole, за да търсите имейл адреси в търсачките. По-специално избрах тази дейност, тъй като тя е интуитивна и е доста лесна за разбиране бързо. Обясних също с ограничени подробности допълнителните функционалности, които Metasploit притежава, и неговия потенциал в работата по тестване на писалки.

Надявам се, че това кратко ръководство ви е било полезно и че този урок е предизвикал интереса ви да разгледате повече този сложен и универсален инструмент за тестване на химикалки.

Phenquestions

Phenquestions